绕过content-type检测上传

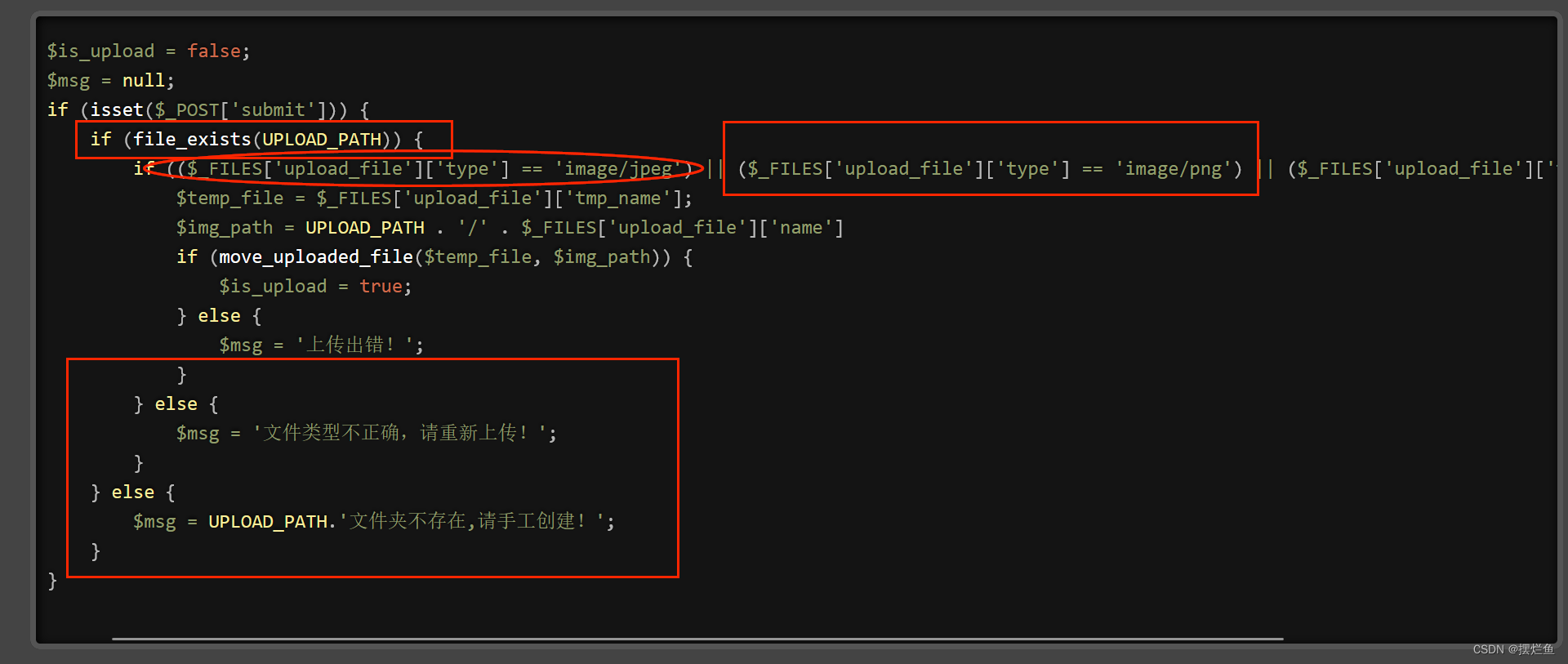

有些上传模块,会对 http 的类型头进行检测,如果是图片类型,允许上传文件到服务器,否则返回上传失败。因为服务端是通过 content-type 判断类型, content-type 在客户端可被修改。则此文件上传也有可能被绕过的风险有些上传模块,会对 http 的类型头进行检测,如果是图片类型,允许上传文件到服务器,否则返回上传失败。因为服务端是通过 content-type 判断类型, content-type 在客户端可被修改。则此文件上传也有可能被绕过的风险

content-type漏洞代码分析

content-type上传攻击检测

上传文件

抓包将 content-type 修改成 image/jpeg

不同上传文件修改格式方法:https://www.runoob.com/http/http-content-type.html

将文件名改成php后缀

上传文件

获取信息

文章探讨了如何利用Content-Type漏洞,通过修改HTTP类型头和文件格式,绕过服务器对上传文件类型的检查,从而可能导致安全风险。作者介绍了抓包技巧和不同修改文件格式的方法,提醒开发者注意此类上传攻击的防范。

文章探讨了如何利用Content-Type漏洞,通过修改HTTP类型头和文件格式,绕过服务器对上传文件类型的检查,从而可能导致安全风险。作者介绍了抓包技巧和不同修改文件格式的方法,提醒开发者注意此类上传攻击的防范。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?