过程概述:

接下来就是先试试直接查看flag

因为这里是一个系统命令的RCE,所以这里可以考虑通过$IFS$1来代替空格

接下来是试试双写绕过

这里不需要尝试大小写绕过,这是因为从前面可以通过ls显示目录就可以判断出来目标服务器是linux,而linux中严格区分大小写,接下来就是去看看那个index.php文件里的内容

到了这一步,接下来有三种解决办法:

(1)可以看到代码中有个$a,所以这里可以考虑使用变量覆盖

(2)使用linux中的内联执行符``获取flag

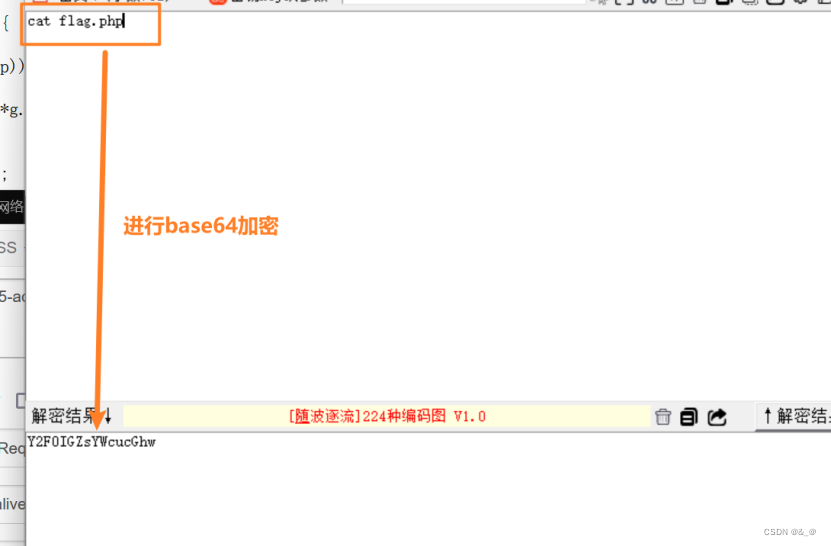

(3)利用base64编码绕过

姿势一:

姿势二:

姿势三:

这里之所以选择base64加密是因为大多数的linux中都自带了base64加解密工具,该工具的名字就叫base64。

相关知识点:

(1)当空格被过滤后在通过bash等shell环境执行命令时可以通过IFS、$IFS$1、${IFS}来代替空格,IFS默认表示空格、制表符、换行符,IFS实际代表的是系统中的内部字符分隔符。$IFS$1中的$1表示的当前系统shell进程中第一个参数的持有者,通常都是空字符串,所以这里其实使用任意数字都可以。

(2)``在linux中表示的是内联执行,即将``中命令的输出当作输入进行执行

(3)Echo Y2FOIGZsYWcucGhw l base64 -d/sh 中的sh效果等同于bash即在系统的shell中执行/前面的语句

本文讲述了在Linux环境下利用RCE漏洞的过程,涉及变量覆盖、内联执行符`$$`和Base64编码的技巧,强调了IFS在空格替换和内联执行中的作用。

本文讲述了在Linux环境下利用RCE漏洞的过程,涉及变量覆盖、内联执行符`$$`和Base64编码的技巧,强调了IFS在空格替换和内联执行中的作用。

1350

1350

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?