实验目的

目的在于让大家掌握开源堡垒机平台的搭建(安全或者运维的工作),熟悉堡垒机如何使用,会添加资产进行纳管,给用户分配纳管的资源,限制访问者的操作,同时审计访问的操作。

JUMPSERVER下载地址

在线安装

https://github.com/jumpserver/jumpserver/

离线安装

https://community.fit2cloud.com/#/download/jumpserver/v3-10-11-lts

一、安装堡垒机

1、实验网络架构图

2、安装Jumpserver

(1)Xshell登录服务器

(2)解压安装

tar -zxvf jumpserver-ce-v4.0.2-x86_64.tar.gz

cd jumpserver-ce-v4.0.2-x86_64

# 安装

./jmsctl.sh install

# 关闭默认的web服务

systemctl stop nginx

systemctl disable nginx

# 启动

./jmsctl.sh start

# 查看运行情况

docker ps -a

(安装过程全部yes即可)

二、配置堡垒机

jumpserver

部署完成后,默认登陆端口是

80

,账号密码是

admin/123456

(旧版本)或者

admin/ChangeMe

(新版本)

1、堡垒机的三权分立介绍

堡垒机账号权限的一种管理模式,即系统管理员、安全保密管理员和安全审计员三个角色分别负责不同的管理职责,避免超级管理员的存在。

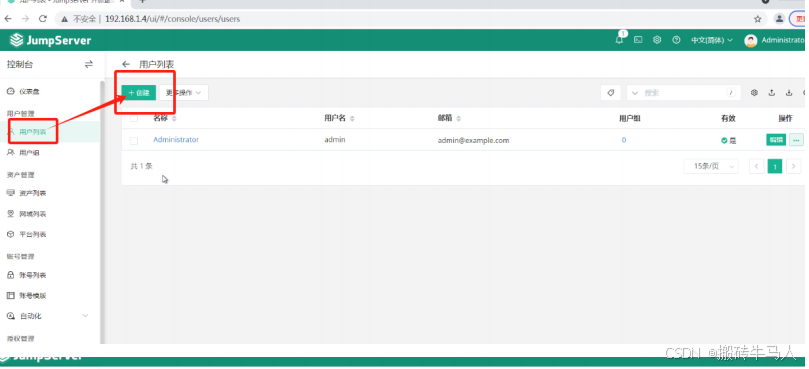

2、添加用户

简单来说,堡垒机的账号分为

3

个角色,管理员,审计员,用户 ,通常情况下,管理员为企业内的运维工程师/

安全工程师,审计员为安全工程师,用户为需要访问堡垒机纳管的资源的员工

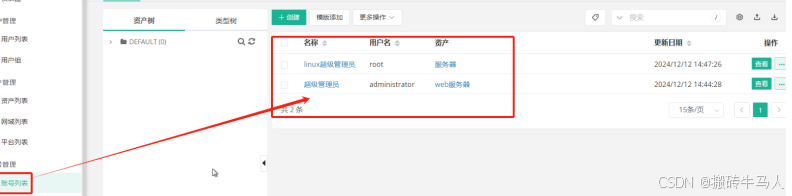

3、纳管资源

(1)创建节点

(2)添加纳管资源

这里超级管理员是你windows管理员登录的账号和密码,创建好提交即可

Linux

服务器同理(不再演示)

(3)创建资源主机过程中新增的远程登录账号密码,可以在账号管理,账号列表中查看到

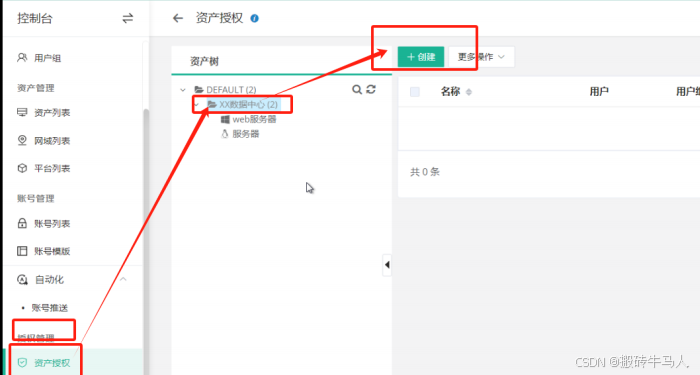

4、授权

前面的步骤中,我们添加了要纳管那些资源(

web

服务器、服务器),纳管资源登陆的账户

/

密码和登陆 方式(系统用户),堡垒机的账户(user

和开发组)。

在授权步骤中,我们把这些信息串联起来,授权

user

用户或

user

所在的用户组(开发组)能够访问纳管 的资源(web

服务器、服务器),以配置好的登陆方式(系统用户)进行登陆

(1)资产授权

配置完后如图

三、验证配置

(1)user账号登录

我们看到user账户的资产只有我们添加的服务

(2)连接服务器(最右边绿色连接标识)

在连接管理页面中,在

default

下面的

XX

数据中心,可以看到被授权的资产

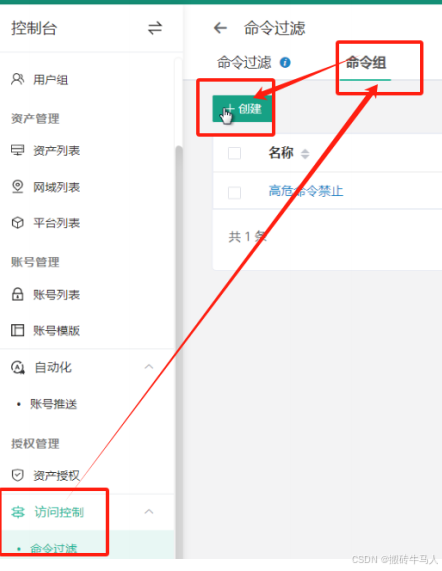

2、添加限制命令

(1)在我们需要限制user用户,在访问授权的纳管的linux服务器资源后,不能执行rm删除、reboot重启、shutdown重启等高危命令

(3)验证

限制之后,

user

登陆到服务器(

192.168.1.5

)无法执行

rm

,

reboot

,

shutdown

命令

(4)审计

通常是审计员角色查看的内容,但是

admin

管理员也可以

也可以查看回放,和实时监控

972

972

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?