文章目录

前言

- 各位师傅大家好,我是qmx_07,今天继续讲解红日靶场

环境搭建

环境声明

环境下载地址 靶场统一登录密码:1qaz@WSX

内网网段:10.10.10.1/24

DMZ网段:192.168.111.1/24

测试机地址:192.168.111.1(Windows),192.168.111.11(Linux)

DC

IP:10.10.10.10OS:Windows 2012(64)

应用:AD域

WEB:

IP1:10.10.10.80 IP2:192.168.111.80OS:Windows 2008(64)

应用:Weblogic 10.3.6 MSSQL 2008

PC:

IP1:10.10.10.111 IP2:192.168.111.201 OS:Windows 7(32)

攻击机:

IP:192.168.111.1 OS:Windows 11(64)

IP:192.168.111.128 OS:kaliLinux(64)

网络环境配置:

web主机配置

- 设置NAT、VMnet2(10.10.10.0网段)

- 返回V1.3版本

- 登陆后要求更改密码,我这边设置的是qQ123456

- 以管理员身份打开C:\Oracle\Middleware\user_projects\domains\base_domain\bin\startWebLogic程序

- 看到这个页面,就是配置成功了

PC主机配置

- 配置NAT网卡,以及VMnet2网卡

- 登录主机,确保打开360安全管家

DC配置

- 更改网卡为:VMnet2

外网打点

信息搜集

- 使用goby进行扫描

目标:192.168.111.80

开放服务:http、sql server、smb、rdp、weblogic

- 疑似存在命令执行RCE漏洞,使用weblogicTool 尝试验证

- 存在漏洞

内存马注入

tasklist /svc 查看windows主机运行的进程

- 发现web主机存在360安全卫士

- 尝试注入内存马

内存马的核心特性是其代码直接加载到内存中运行,杀毒软件大多依赖文件系统监控和静态文件扫描,无法捕获或检测完全驻留在内存中的恶意代码

- 连接成功

内网信息搜集

关闭杀软

- 目前处于管理员组,尝试增加用户,远程连接 关闭360

net user julien 1qaz@WSX /add //添加用户

net localgroup Administrators julien /add //将julien添加到administrator管理员组

- 失败:显示无法加载用户配置文件,那么只能修改Administrator的密码了

net user 账号 密码//修改用户的账号密码

rdesktop ip 远程访问

- 退出360程序,成功关闭杀软

- 关闭防火墙

上线cs 提权

- 设置监听器

- 生成cs马,上传至主机 上线

- 成功上线主机,抓取用户hash明文密码

- 可以看到大量的用户密码

提权:

- 查看系统信息,发现补丁数量很少,尝试使用系统exp 提权至system权限

- 使用svc成功提权

搜集域信息

shell net user /domain

- 域成员用户

shell net group "domain admins" /domain

- 域管理员用户

shell net group "domain computers" /domain

- 域主机

- 域控制器

shell net group "domain controllers" /domain

信息汇总:

域控: DC(10.10.10.10)

域主机:PC(10.10.10.201)、Web(10.10.10.80)

域用户:Administrator de1ay Guest krbtgt mssql

域管理员用户:Administrator

横向移动 至DC主机

portscan 网段 端口 协议(icmp arp none)线程

内网主机探活+端口扫描

portscan 10.10.10.0/24 1-1024,3389,5000-6000 arp 1024

-

使用postscan进行网段扫描存活主机

-

hashdump搜集到的用户凭证,制作smb监视器,作为跳板机 监听上线

-

DC主机上线

横向移动 PC主机

- 利用DC管理员凭据 获得 PC主机权限

权限维持

Kerberos 的认证过程包括以下几部分:

- TGT(Ticket Granting Ticket):由 KDC(Key Distribution Center,通常是域控制器)签发,用于获取服务票据。

- TGS(Ticket Granting Service):服务票据,用于访问特定服务

黄金票据

- 从DC中hashdump出krbtgt的hash值,krbtgt是域中用来管理发放票据的用户,拥有了该用户的权限,就可以伪造系统中的任意用户,无需实际认证

- 伪造的是 TGT,可以访问整个域中的所有服务

krbtgt:502:aad3b435b51404eeaad3b435b51404ee:82dfc71b72a11ef37d663047bc2088fb:::

- 查找域的SID:

logonpasswords//命令

SID : S-1-5-21-2756371121-2868759905-3853650604-1001

- 生成黄金票据

- 通过web主机 ,使用黄金票据 成功访问 DC域控制器的 目录

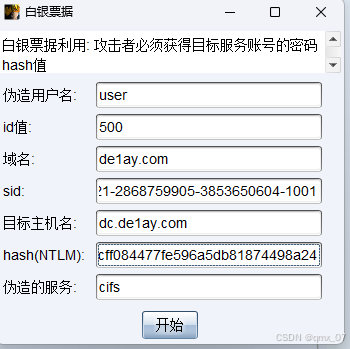

白银票据

- 获取目标服务的加密密钥(通常是 NTLM 哈希或 Kerberos 服务账号的密码)。攻击者使用这个密钥伪造一个合法的 TGS,并直接与目标服务交互

- 伪造的是 TGS,用于访问特定服务

SID: S-1-5-21-2756371121-2868759905-3853650604-1001

NTLM: 161cff084477fe596a5db81874498a24

- 成功访问DC C盘目录

总结

- 介绍了goby扫描器、weblogic中间件漏洞、内存马注入、搜集域信息、权限维持手段:黄金票据、白银票据

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?