Dvwa暴力破解

(Windows 2008 IP 172.16.12.16/24 )

(每次做完记得还原快照)

Low级:

服务器只是验证了参数 Login 是否被设置(isset 函数在 php 中用来检测变量是否设置,该函数返回的是布尔类型的值即true/false)

方法一、爆破利用 burpsuite 即可完成

先清除,然后双击需要添加的对象

在有效载荷里面选择 简单清单或运行文件都可以,我这里就简单示范一个简单清单

然后页面点击开始攻击

爆破结果对比长度,点击 Length 后,发现前 3 个的用户名密码对长度和其它的长度不一样,确实是登陆密码。

还可以 直接页面改密码(做个短链接生成一下发给对方,直接改密码,哈哈 你懂的~)

方法二、手工 sql 注入(万能密码)

admin’ or '1′=‘1 或着admin’#

直接进入啦 哈哈哈。。。

Medium:

相比 Low 级别的代码,Medium 级别的代码主要增加了mysql_real_escape_string 函数,这个函数会对字符串中的特殊符号(x00,n,

r,,’,”,x1a)进行转义,基本上能够抵御 sql 注入攻击(宽字节注入可以

搞定),但是,依然没有加入有效的防爆破机制(sleep(2)实在算不上)。

漏洞利用

虽然 sql 注入不再有效,但依然可以使用 Burpsuite 进行爆破,与 Low 级别的爆破方法基本一样。

High:

High 级别的代码加入了 Token,可以抵御 CSRF 攻击,同时也增加了爆破的

难度,通过抓包,可以看到,登录验证时提交了四个参数:username、

password、Login 以及 user_token。

漏洞利用

方法一、 这个需要设置宏,开启 burpsuite

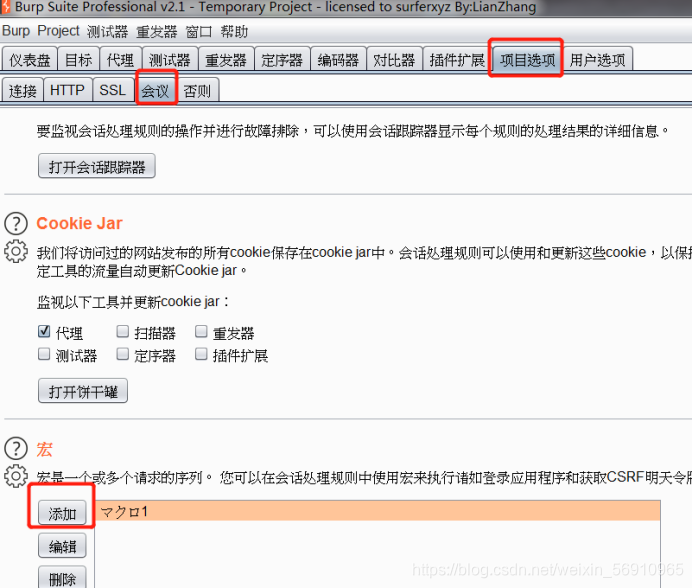

1、开启 burpsuite ,先设置宏

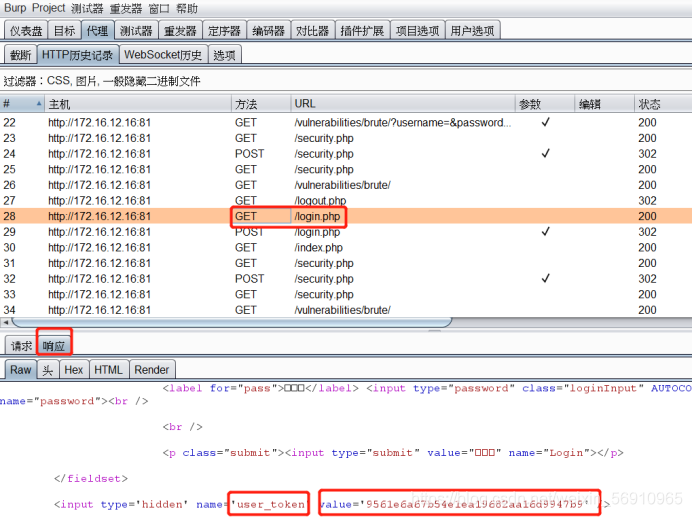

反复登录之后,在burp代理中得http历史记录里可以查看记录, 一个GET方法一个POST方法会产生宏,url看那个login.php

选择刚刚那个28行得get请求,我起了个名字叫123

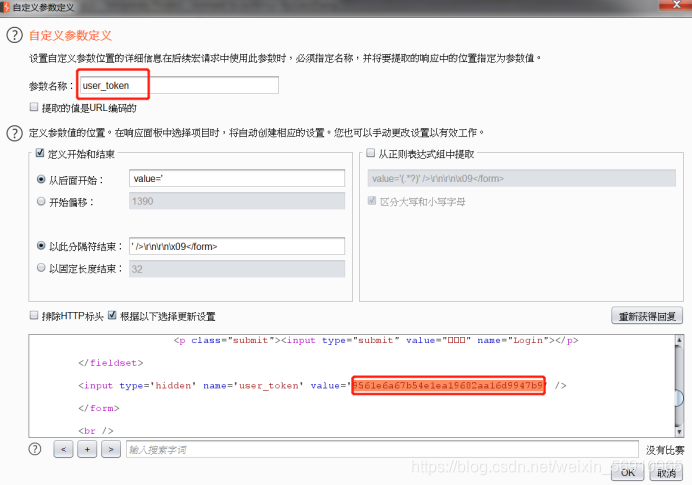

在当前页面打开项目设置 然后添加,接下来得参数名称写自己需要添加得 我这块需要一个user_token

然后一路ok之后,可以退到页面测试一下宏,看看user_tokens是不是不一样,差不多看看最后几位就可以看出来了

通过以上得步骤就可以成功设置了一个宏,接下来开始添加一个宏

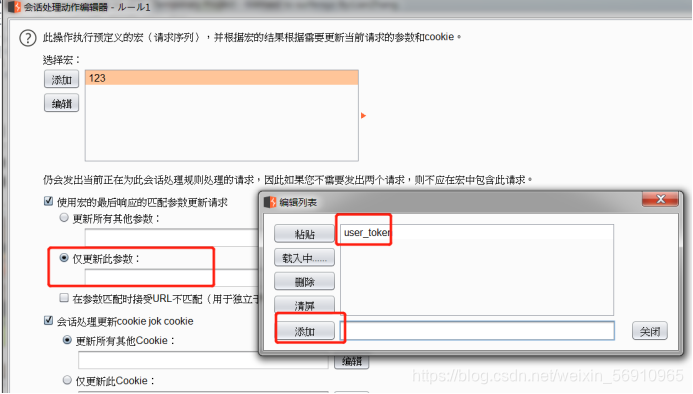

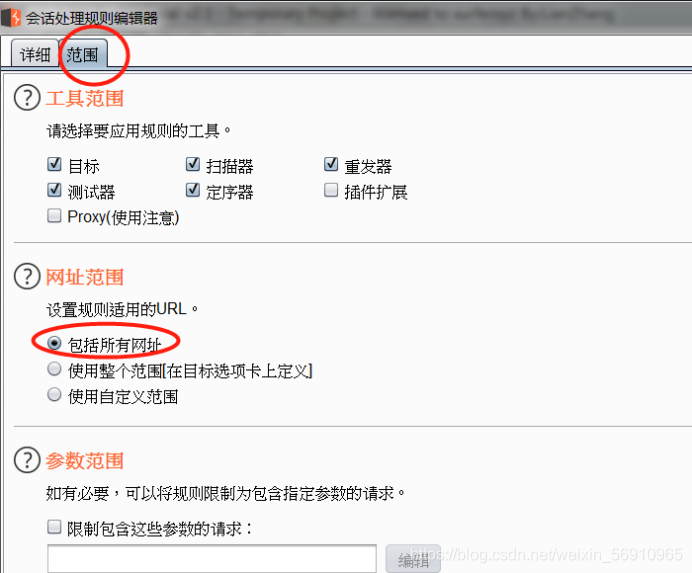

还是在项目选项 的 会议 中往上拉,在会话处理规则里面添加,规则行动里面运行宏

然后返回代理拦截请求,dvwa随便输入就可以,正常拦截之后发送测试器,接下来的步骤和low一样 就不写了,需要提醒的是这边需要改一个线程数

命令注入

Low:

window 和 linux 系统都可以用&&来执行多条命令

以上乱码的解决方法就是拖个编码器

Medium:

可以看到,相比 Low 级别的代码,服务器端对 ip 参数做了一定过滤,即把”

&&” 、”;”删除,本质上采用的是黑名单机制,因此依旧存在安全问题。可

以使用&或者|之类的连接符。

”&&”与” &”的区别:

Command 1&&Command 2

先执行 Command 1,执行成功后执行 Command 2,否则不执行 Command

2

Command 1&Command 2

先执行 Command 1,不管是否成功,都会执行 Command 2

(Linux 中的&是后台运行,最后和;是一样的效果。。。当然最后的结果都是

一样的)

”||”与” |”的区别:

Command 1||Command 2

当 Command1 执行成功,就不执行 Command2,只有当 Command1 执行

失败才会执行 Command2。

Command 1|Command 2

不管 Command1 是否可以执行成功,都会写很执行 Command2。

当然有其它的方法去绕过这个防护,由于代码中是将“&&”换成“”,将

“;”也换成“”,所以可以写成下图样子:

High:

黑名单看似过滤了所有的非法字符,但仔细观察到是把“| ”(注意这里|后有

一个空格)替换为空字符,于是 “|”成了“漏网之鱼”。而且"|| “也是能用

的,可以当作”|"来执行,不得不说这个代码真的有点蠢,哈哈。

可以用的命令例如:127.0.0.1|dir

跨站请求伪造(CSRF)

CSRF,全称 Cross-site request forgery,翻译过来就是跨站请求伪造,是指

利用受害者尚未失效的身份认证信息(cookie、会话等),诱骗其点击恶意链

接或者访问包含攻击代码的页面,在受害人不知情的情况下以受害者的身份向

(身份认证信息所对应的)服务器发送请求,从而完成非法操作(如转账、改

密等)

Low:

方法一:页面直接改密码

http://172.16.12.16:81/vulnerabilities/csrf/?password_new=1&password_conf=1&Change=更改#

可以url直接修改密码,或在下面直接修改密码。

当受害者点击了这个链接,他的密码就会被改成1,注意这里一定需

要使用另外一个浏览器或者虚拟机去打开这个链接才能完成测试。

方法二:

当然这种攻击显得有些拙劣,链接一眼就能看出来是改密码的,而且受害者点

了链接之后看到这个页面就会知道自己的密码被篡改了; 现实攻击场景下,这种方法需要事先在公网上传一个攻击页面,诱骗受害者去访问,真正能够在受害者不知情的情况下完成 CSRF 攻击。这里为了方便演示,就在本地写一个o.html,下面是具体代码。

当受害者访问o.html 时,会误认为是自己点击的是一个失效的 url,但实际

上已经遭受了 CSRF 攻击,密码已经被修改为了haha,以上代码保存在windows2008 这个路径下C:\xampp\htdocs\DVWA/o.html

在hacker的新页面上打开这个页面输入以下内容:http://172.16.12.16:81/o.html

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2766

2766

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?