靶场地址:http://www.whalwl.site:8020/

解题准备:了解Nginx解析漏洞

解题思路:

1、准备测试图片马

首先做一个图片phpinfo(), .jpg上传成功,返回上传后的图片地址

uploadfiles/b5f7a062d84869fe4f3af35b79fca50c.jpg

2、浏览器访问图片地址,证明文件确实存在

3、根据Nginx解析漏洞,在地址后面添加/1.php,成功执行

4、同理上传一句话图片马。

5、地址后面添加/.php,浏览器访问,证明文件确实被当成php执行了

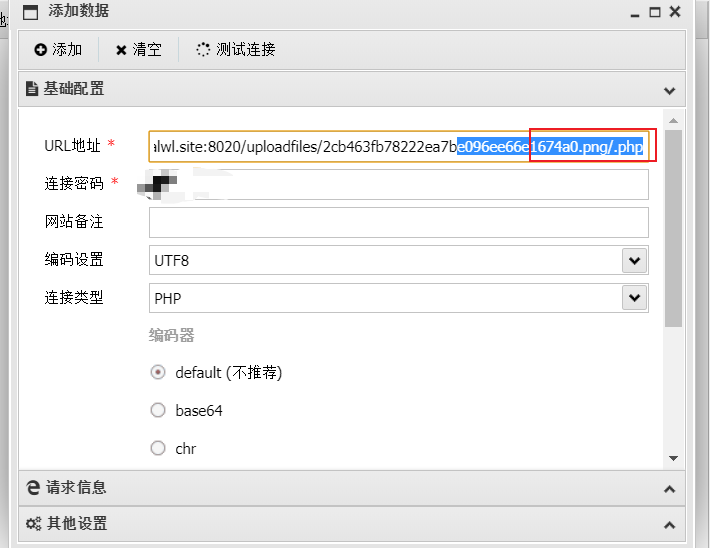

6、使用蚁剑尝试连接

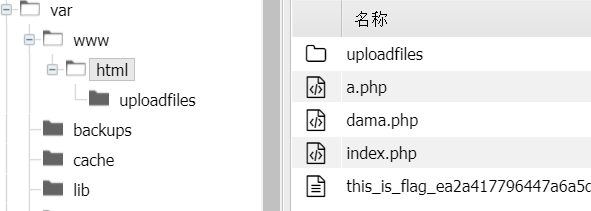

7、找到flag

本文介绍了如何利用Nginx解析漏洞进行Web安全测试。首先,通过创建带有PHP代码的图片马并上传,然后访问图片地址验证文件存在。接着,利用漏洞在URL后添加.php来执行PHP代码,进一步上传一句话木马并以.jpg.php的方式访问,证明文件被执行。最后,尝试使用蚁剑连接并寻找flag。

本文介绍了如何利用Nginx解析漏洞进行Web安全测试。首先,通过创建带有PHP代码的图片马并上传,然后访问图片地址验证文件存在。接着,利用漏洞在URL后添加.php来执行PHP代码,进一步上传一句话木马并以.jpg.php的方式访问,证明文件被执行。最后,尝试使用蚁剑连接并寻找flag。

647

647

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?