Low

开始暴力破解

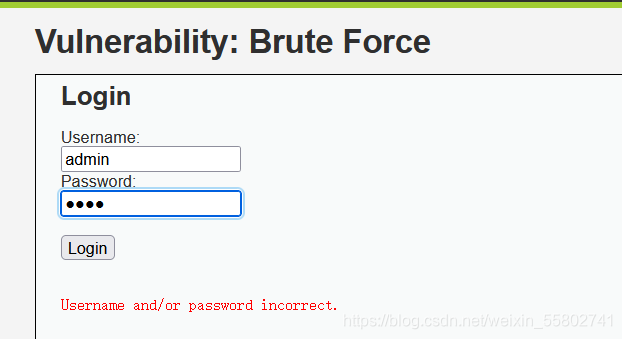

先使用管理员账号admin进行登录,随便输入密码

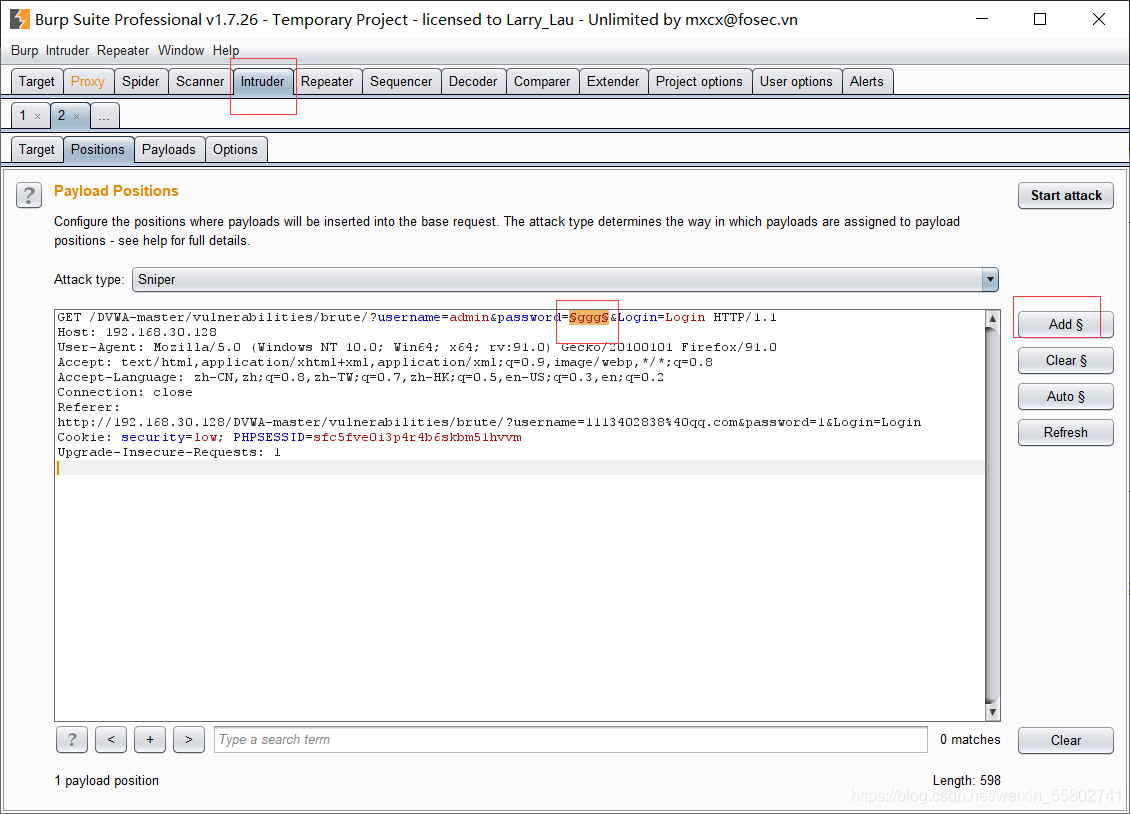

打开 burp 抓包,将包发送到intruder模式进行密码爆破

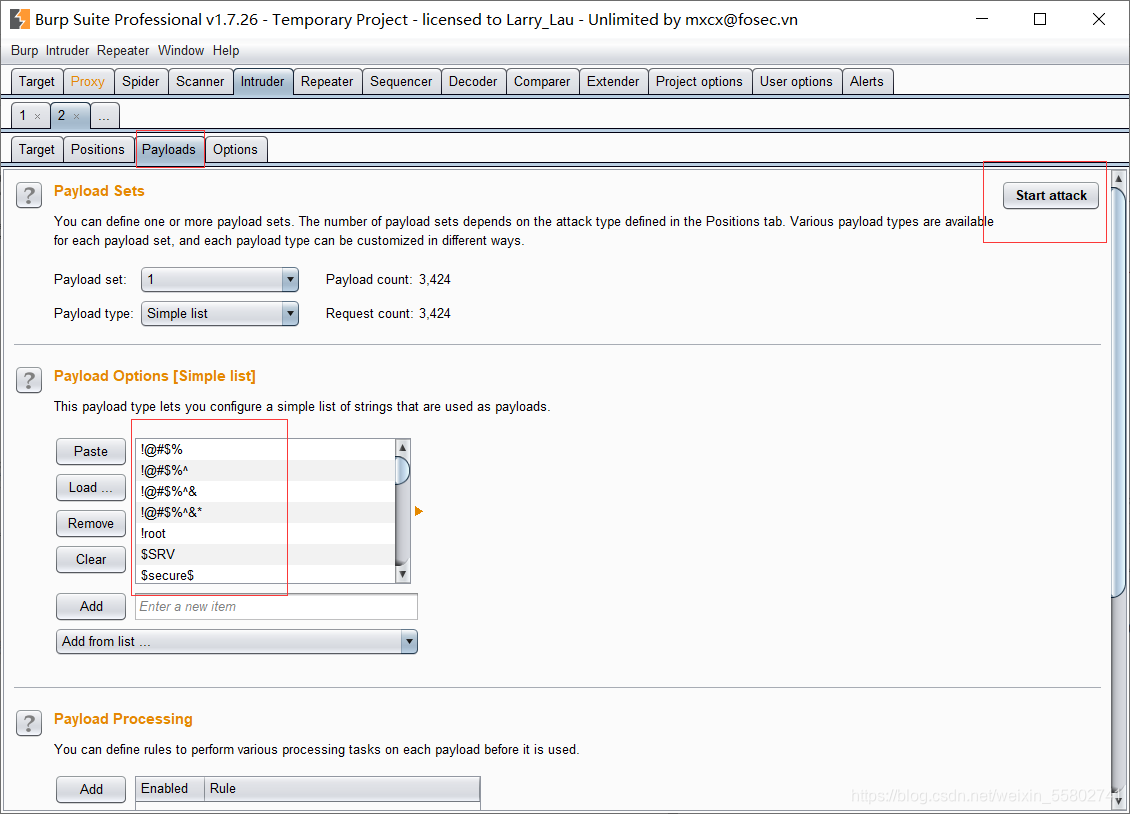

设置payload准备开始爆破,我自己使用的是burp自带的密码本

最后找到返回长度不同的payload应该就是正确密码了

Medium

Medium 级别的代码增加了mysql_real_escape_string 函数,它在以下字符前添加反斜杠: \x00, \n, \r, , ', " 和 \x1a。相比 low 级别的代码,当登录失败时界面将冻结 2 秒,但是爆破出密码也只是时间问题。

开始暴力破解

至于操作和Low级别一样这里就不再赘述了。相信大家可以的

High

源码增加了user_token参数,所以爆破要选择两个参数来进行。user_token用户令牌,每次服务器返回的登陆页面中都会包含一个随机的user_token的值,用户每次登录时都要将user_token一起提交。

所以,我们这里不仅要爆破密码,还需要爆破用户令牌user_token。同时,High级别的代码中,使用了stripslashes函数(去除字符串中的反斜线字符,如果有两个连续的反斜线,则只去掉一个)

mysql_real_escape_string对参数username、password进行过滤、转义,进一步抵御sql注入

开始暴力破解

还是用Burp抓包,此时设置两个参数 password和user_token为变量,攻击类型选择pitchfork。

进入Options中,在option选项卡中将攻击线程thread设置为1,因为该模式不支持多线程攻击

选择Grep-Extract,意思是用于提取响应消息中的有用信息,在Grep -Extract模块中,点击Add,在左上方Start after expression中,输入value='即可,其他部分无需输入,点击Refetch response,就会在下方的内容栏里出现若干内容,我们查看后,把value='后面的数字(即服务器返回的token,表示每次从响应中获取该值)选中,并且复制该值,因为待会还要另作他用,最后点击确定。

将Redirections重定向设置为Always

Payloads中,Payload set为1的时候载入字典

payload为2时,把Payload type调到Recursive grep,在最下面一个文本框,把刚刚在Options中复制的那个token值复制到其中。

最后点击爆破,找到长度不一样的值,这个就是密码了。

**这个是其他博主写的burp详解:**https://www.lstazl.com/burpsuite%E4%B9%8B%E7%88%86%E7%A0%B4%E5%8A%9F%E8%83%BD%E8%AF%A6%E8%A7%A3/

本文详细介绍了DVWA靶场中暴力破解的三个等级:从低级的直接尝试,到中级的增加mysql_real_escape_string过滤,再到高级的涉及user_token参数和stripslashes处理。通过burp Suite的Intruder模式,逐步解析爆破技巧和步骤。

本文详细介绍了DVWA靶场中暴力破解的三个等级:从低级的直接尝试,到中级的增加mysql_real_escape_string过滤,再到高级的涉及user_token参数和stripslashes处理。通过burp Suite的Intruder模式,逐步解析爆破技巧和步骤。

10万+

10万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?