目录

简单的MD5题目

使用网站在线解密md5在线解密破解,md5解密加密

Base64脚本解密题目

1.编码里有1有9数字,确定是base64编码,尝试手动脚本解密

题目总结:核心代码是引用base64库中的b64decode进行解码

url脚本解码题目

1.使用离线工具直接url解码

2.尝试脚本进行解码

题目总结:核心是引用urllib.parse库中

凯撒密码题目

1.题目回旋想到rot13编码,凯撒偏移13位达到同样效果

发现原来的离线工具不可以枚举凯撒密码,以及会检查未知字符无法解码。

在网上下载一款ctfcraktool工具使用

凯撒密码枚举发现flag

2.使用脚本进行解码

代码审计命令注入题目

1.按f12发现提示

2.在源代码里发现还有一个文件,进入后有提示flag的位置猜测可能是注入命寻找这个文件名

3.分析代码发现需要满足调用函数中的条件

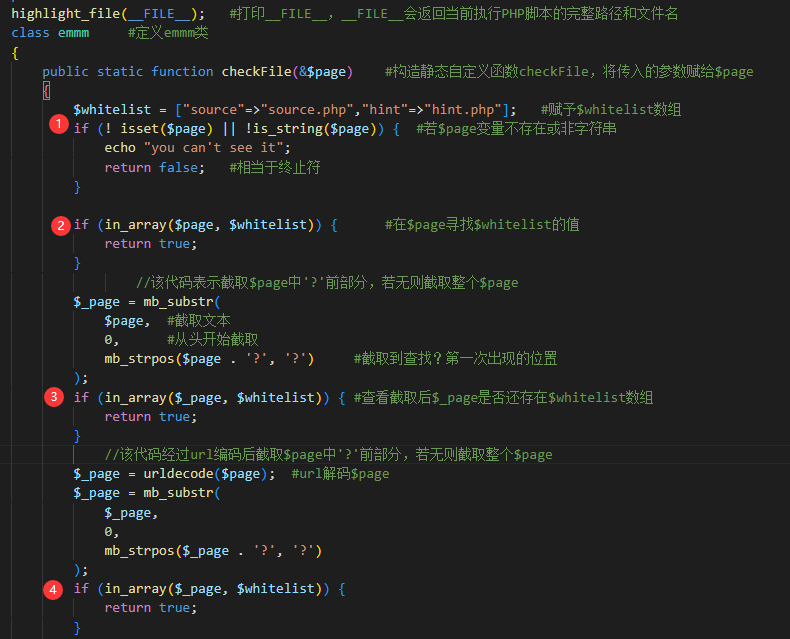

4.发现可能是注入漏洞,需要经过四个if才能注入成功

前三个可以直接绕过,对最后一个if进行分析

到第4个if之前会先截取file中的?以及经过url编码后的?

可以将?进行连续两次url编码就可以既不被截取还可以经过一次url编码

5.尝试查找flag文件时告诉我不在这,猜测还是没有满足红框中的if条件,忽略了最后一个if的条件要包含列表中的字符串

6.加入source.php或hint.php都可以获得flag

其中%253f../ff经过测试发现无返回值,不知道ffffllllaaaagggg文件存放的具体位置所以依次增加../

文件包含注入题目

1.点进tips告诉我flag就在这里,按f12以及抓包没有获取信息

2.查看题目是文件包含题目

可以用php://filter协议来读取源文件。可得到经过base64编码的flag.php的源文件代码:

?file=php://filter/convert.base64-encode/resource=flag.php

首先这是一个file关键字的get参数传递,

php://是一种协议名称,php://filter/是一种访问本地文件的协议,

/read=convert.base64-encode/表示读取的方式是base64编码后,

resource=index.php表示目标文件为index.php。

3.经过base64解码后发现flag,同时还是发现flag前面有//,推测这是在网站上看不到的原因

命令注入题目

1.猜测可能是使用shell命令进行ping操作,使用&连接输入uname -a查看是什么系统

2.发现是linux系统,可以使用cat有没有flag

2226

2226

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?