一、竞赛内容分布

“网络搭建与应用”竞赛共分二个部分,其中:

第一部分:网络搭建及安全部署项目

第二部分:服务器配置及应用项目

二、竞赛注意事项

(1)禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

(2)请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

(3)本试卷共有两个部分。请选手仔细阅读比赛试卷,按照试卷要求完成各项操作。

(4)操作过程中,需要及时保存设备配置。比赛结束后,所有设备保持运行状态,评判以最后的硬件连接为最终结果。

(5)比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

(6)禁止在纸质资料上填写与竞赛无关的标记,如违反规定,可视为0分。

项目简介:

某集团公司为提高工作效率,对原有网络重新规划部署,统一进行IP及业务资源的规划和分配,网络采用OSPF和RIP等路由协议。

随着公司规模快速发展,业务数据量和公司访问量增长巨大。为了更好管理数据、提供服务,集团决定构建小型数据中心及业务服务平台,以达到快速、可靠交换数据,以及增强业务部署弹性的目的。

集团公司规划的网络拓扑结构如下图所示。

其中云服务实训平台编号为DCC,用于各类服务架设;一台S4600交换机编号为SW3,用于实现终端高速接入;两台CS6200交换机作为总公司的核心交换机,实现数据高速转发且保证高可靠性;两台DCFW-1800编号分别为FW1、FW2,作为公司的内网防火墙;两台DCR-2600路由器编号为RT1、RT2,作为公司的互通路由器;一台DCWS-6028作为有线无线智能一体化控制器,编号为AC,通过与WL8200-I2高性能企业级AP配合实现公司无线覆盖。

拓扑结构图:

表1:网络设备连接表

| A设备连接至B设备 | |||

| 设备名称 | 接口 | 设备名称 | 接口 |

| SW3 | E1/0/1 | SW1 | E1/0/1 |

| SW3 | E1/0/2 | SW2 | E1/0/2 |

| SW3 | E1/0/3 | SW2 | E1/0/1 |

| SW3 | E1/0/4 | SW1 | E1/0/2 |

| SW3 | E1/0/24 | PC1 | NIC |

| SW1 | E1/0/25 | SW2 | E1/0/25 |

| SW1 | E1/0/26 | SW2 | E1/0/26 |

| SW1 | E1/0/24 | SW2 | E1/0/24 |

| SW1 | E1/0/3 | FW1 | E0/2 |

| SW2 | E1/0/3 | FW1 | E0/1 |

| SW2 | E1/0/5 | RT1 | G0/5 |

| FW1 | E0/3 | RT1 | G0/3 |

| FW1 | E0/7 | FW2 | E0/7 |

| RT1 | G0/4 | RT2 | G0/4 |

| RT1 | G0/6 | RT2 | G0/6 |

| RT2 | G0/3 | FW2 | E0/3 |

| RT2 | G0/5 | FW2 | E0/5 |

| FW2 | E0/2 | AC | E1/0/2 |

| FW2 | E0/6 | AC | E1/0/6 |

| AC | E1/0/3 | DCC | Eth2 |

| AC | E1/0/1 | AP | LAN1 |

| DCC | Eth1 | PC2 | NIC |

表2:网络地址规划表

| 设备 | 设备名称 | 设备接口 | IP地址 | 备注 |

| 路由器 | RT1 | G0/3 | 10.11.11.2/24 | RT1 to FW1-E0/3 |

| G0/4 | 10.0.0.1/24 | RT1 to RT2-G0/4 | ||

| G0/5 | 10.33.33.2/24 | RT1 to SW-Core-E2/0/5 | ||

| G0/6 | 10.10.10.1/24 | RT1 to RT2-G0/6 | ||

| RT2 | G0/3 | 10.22.22.1/24 | RT2 to FW2-E0/3 | |

| G0/4 | 10.0.0.2/24 | RT2 to RT1-G0/4 | ||

| G0/6 | 10.10.10.2/24 | RT2 to RT1-G0/6 | ||

| G0/5 | 10.44.44.1/24 | RT2 to FW2-E0/5 | ||

| 防火墙 | FW1 | E0/1 | 172.16.50.6/30 | FW1 to SW-Core-E2/0/3 |

| E0/2 | 172.16.50.2/30 | FW1 to SW-Core-E1/0/3 | ||

| E0/3 | 10.11.11.1/24 | FW1 to RT1-G0/3 | ||

| L1 | 11.11.11.11/32 | |||

| E0/7 | 200.200.200.1/24 | FW1 to FW2-E0/7 | ||

| FW2 | E0/2 | 192.168.50.2/30 | FW2 to AC-E1/0/2 | |

| E0/3 | 10.22.22.2/24 | FW2 to RT2-G0/3 | ||

| L1 | 44.44.44.44/32 | |||

| E0/5 | 10.44.44.2/24 | FW2 to RT2-G0/5 | ||

| E0/6 | 192.168.50.6/30 | FW2 to AC-E1/0/6 | ||

| E0/7 | 200.200.200.2/24 | FW2 to FW1-E0/7 | ||

| 三层交换机 | SW-Core | VLAN1 | 172.16.1.1/24 | |

| VLAN5 | 10.33.33.1/24 | ToRT1 | ||

| VLAN10 | 172.16.10.161/27 | ZJHY | ||

| VLAN20 | 172.16.20.113/28 | FAZX | ||

| VLAN30 | 172.16.30.1/25 | JSZX | ||

| VLAN40 | 172.16.40.241/29 | SCBM | ||

| VLAN501 | 172.16.50.1/30 | ToFW1-2 | ||

| VLAN502 | 172.16.50.5/30 | ToFW1-1 | ||

| VLAN1000 | MAD | |||

| 二层交换机 | SW3 | VLAN1 | 172.16.1.3/24 | |

| VLAN10 | ZJHY | |||

| VLAN20 | FAZX | |||

| VLAN30 | JSZX | |||

| VLAN40 | SCBM | |||

| 无线控制器 | AC | VLAN1 | 192.168.1.1/24 | |

| VLAN2 | 192.168.2.254/24 | WX2.4G | ||

| VLAN5 | 192.168.5.254/24 | WX5.0G | ||

| VLAN7 | 192.168.7.254/24 | WXYC | ||

| VLAN10 | 192.168.10.254/24 | LINUX | ||

| VLAN20 | 192.168.20.254/24 | WINDOWS | ||

| VLAN30 | 192.168.30.254/24 | CentOS | ||

| VLAN400 | 192.168.40.254/24 | |||

| VLAN52 | 192.168.52.254/24 | AP | ||

| VLAN501 | 192.168.50.1/30 | ToFW2-1 | ||

| VLAN502 | 192.168.50.5/30 | ToFW2-2 | ||

| 云服务实训平台 | DCC | Eth1 | 192.168.100.100/24 | 已设置 |

| 计算机 | PC1 | NIC | ||

| PC2 | NIC |

网络搭建及安全部署项目(500分)

【说明】

(1)设备console线有两条。交换机、 AC、防火墙使用同一条console线,路由器使用另外一条console线。

(2)设备配置完毕后,保存最新的设备配置。裁判以各参赛队提交的竞赛结果文档为主要评分依据。所有提交的文档必须按照赛题所规定的命名规则命名,所有需要提交的文档均放置在U盘的“比赛文档_X”(X为组号)相应文件夹中。

保存文档方式如下:

-

- 竞赛结果的评分主要依据各参赛队提交的竞赛结果报告单;竞赛结果报告单存放于U盘的“比赛文档_X”中的网络部分文件夹中;(请务必认真填写此报告单)

- 交换机、 路由器、 AC 要把 show running-config 的配置、防火墙要把 show configuration 的配置保存在U盘的“比赛文档_X”中的网络部分文件夹中,文档命名规则为:设备名称.txt。 例如: RT1 路由器文件命名为:RT1.txt;

- 服务器部分答案根据题目要求进行截图并命名,将截图和文档存放于U盘的“比赛文档_X”中服务器部分的相应文件夹中。

一、线缆制作与基础配置(10分)

(1)根据网络拓扑要求,截取适当长度和数量的双绞线,端接水晶头,制作网络线缆,根据题目要求,插入相应设备的相关端口。

(2)根据网络拓扑要求及网络地址规划表,对网络设备进行地址设置。

二、交换机配置(147分)

(1)SW1、SW2通过VSF技术形成一台虚拟的逻辑设备SW-Core。用户通过对该虚拟设备进行管理,从而实现对虚拟设备中所有物理设备的管理。两台设备VSF逻辑域为10;其中SW1的成员编号为1,SW2的成员编号为2;正常情况下SW1负责管理整个VSF;SW1与SW2之间建立一个vsf port-group,其编号为1,每个vsf port-group绑定两个万兆光端口。对逻辑设备SW-Core启用VSF自动合并功能。开启BFD MAD分裂检测功能,SW1 BFD MAD 接口IP地址为:172.16.50.253/30,SW2 BFD MAD接口IP地址为:172.16.50.254/30。

SW3-1:

vsf domain 10

vsf member 1

vsf priority 32

vsf port-group 1

vsf port-group Interface Ethernet1/0/25

vsf port-group Interface Ethernet1/0/26

switch convert mode vsf

SW3-2:

vsf domain 10

vsf member 2

vsf port-group 1

vsf port-group Interface Ethernet1/0/25

vsf port-group Interface Ethernet1/0/26

switch convert mode vsf

SW-CORE:

vsf auto-merge enable

interface Vlan1000

vsf mad bfd enable

vsf mad ip address 172.16.50.254 255.255.255.252 member 1

vsf mad ip address 172.16.50.253 255.255.255.252 member 2

Interface Ethernet1/0/24

switchport access vlan 1000

Interface Ethernet2/0/24

switchport access vlan 1000

- SW-Core分别通过E1/0/1、E1/0/2与SW3的E1/0/1、E1/0/4以及通过E2/0/1、E2/0/2与SW3的E1/0/3、E1/0/2接口互相连接,把归属于同一设备的四个接口捆绑成一个逻辑接口,编号为5,SW-Core为主动端,SW3为被动端,负载均衡模式均设置为dst-src-ip;

SW-CORE:

port-group 5

Interface Ethernet1/0/1

port-group 5 mode active

Interface Ethernet1/0/2

port-group 5 mode active

Interface Ethernet2/0/1

port-group 5 mode active

Interface Ethernet2/0/2

port-group 5 mode active

load-balance dst-src-ip

SW3:

port-group 5

Interface Ethernet1/0/1-4

port-group 5 mode passive

load-balance dst-src-ip

(3)根据“表2.3 VLAN信息规划表”要求所示,在交换机上创建对应的VLAN,并将交换机的相应端口加入对应的VLAN,端口均为Access类型。

表2.3 VLAN信息规划表

| 设备 | VLAN编号 | VLAN名称 | 端口 | 说明 | IP地址/掩码 |

| SW-Core | VLAN1 | 管理网络 | 172.16.1.1/24 | ||

| VLAN5 | ToRT1 | E2/0/5 | 上联路由器 | 10.33.33.1/24 | |

| VLAN10 | ZJHY | 职教行业 | 172.16.10.161/27 | ||

| VLAN20 | FAZX | 方案中心 | 172.16.20.113/28 | ||

| VLAN30 | JSZX | E1/0/23 | 技术中心 | 172.16.30.1/25 | |

| VLAN40 | SCBM | E1/0/19至E1/0/22 | 市场部门 | 172.16.40.241/29 | |

| VLAN501 | ToFW1-2 | E1/0/3 | 上联防火墙 | 172.16.50.1/30 | |

| VLAN502 | ToFW1-1 | E2/0/3 | 上联防火墙 | 172.16.50.5/30 | |

| VLAN1000 | MAD | E1/0/24、E2/0/24 | VSF MAD | ||

| SW3 | VLAN1 | 管理网络 | 172.16.1.3/24 | ||

| VLAN10 | ZJHY | E1/0/5至E1/0/6 | 职教行业 | ||

| VLAN20 | FAZX | E1/0/7至E1/0/12 | 方案中心 | ||

| VLAN30 | JSZX | E1/0/13至E1/0/18 | 技术中心 | ||

| VLAN400 | SCBM | E1/0/19至E1/0/24 | 市场部门 |

(4)SW-Core和SW3通过Port-Channel5接口相互连接,将该互联接口设置为Trunk接口,通过最少配置使得SW-Core与SW3的市场部门VLAN可以互通,且所有链路上不允许不必要的VLAN数据流通过,包括VLAN1。

SW-CORE:

interface port-channel 5

switchport mode trunk

switchport trunk allowed vlan 10;20;30;40;400

switchport trunk native vlan 40

SW3:

interface port-channel 5

switchport mode trunk

switchport trunk allowed vlan 10;20;30;40;400

switchport trunk native vlan 400

#我个人认为,这个400是他们故意整上去的,很明显这个2020江西样题套山东2019 C卷的,而山东C卷根本就没有400,只有40 VLAN,所以SW3就必须也加个400 VLAN,没办法,而这个红色部分的题明显就是他们自己故意添加的,不过也能做,只不过要在SW3上也要加上VLAN400,否则互通个锤子!

- SW-Core上设置VLAN 1为管理VLAN,地址为172.16.1.1/24。要求设备可以通过SSH进行远程管理,使用账号为“ssh”,密码为“ssh”。

SW-Core:

interface Vlan1

ip address 172.16.1.1 255.255.255.0

ssh-server enable

username ssh password 0 ssh

no username admin

- SW3上设置VLAN 1为管理VLAN,地址为172.16.1.3/24。要求设备启用telnet服务,telnet登录账户仅包含“telnet”,密码为明文“telnet”,采用telnet方式登录设备时需要输入enable密码,密码设置为明文“enable”。

SW3:

interface Vlan1

ip address 172.16.1.3 255.255.255.0

telnet-server enable

username telnet password 0 telnet

enable password enable

no username admin

- SW-Core的VLAN 10、20、30、40网段内用户通过SW-Core上的DHCP服务获取IP地址。DHCP地址池名字分别为Pool-10、Pool-20、Pool-30、Pool-40,租期均为5天,配置默认网关为该网段第一个IP地址、DNS为该网段最后一个IP地址,每个地址池均排除网关及DNS地址。要求Pool-10中含30个可用的IP地址;Pool-20中含14个可用的IP地址;Pool-30中含126个可用的IP地址;Pool-40中含6个可用的IP地址;

SW-Core:

service dhcp

ip dhcp excluded-address 172.16.10.190

ip dhcp excluded-address 172.16.10.161

ip dhcp excluded-address 172.16.20.126

ip dhcp excluded-address 172.16.20.113

ip dhcp excluded-address 172.16.30.1

ip dhcp excluded-address 172.16.30.126

ip dhcp excluded-address 172.16.40.241

ip dhcp excluded-address 172.16.40.246

ip dhcp pool Pool-10

network-address 172.16.10.160 255.255.255.224

lease 5 0 0

default-router 172.16.10.161

dns-server 172.16.10.190

ip dhcp pool Pool-20

network-address 172.16.20.112 255.255.255.240

lease 5 0 0

default-router 172.16.20.113

dns-server 172.16.20.126

ip dhcp pool Pool-30

network-address 172.16.30.0 255.255.255.128

lease 5 0 0

default-router 172.16.30.1

dns-server 172.16.30.126

ip dhcp pool Pool-40

network-address 172.16.40.240 255.255.255.248

lease 5 0 0

default-router 172.16.40.241

dns-server 172.16.40.246

- SW3为接入交换机,为防止终端产生MAC地址泛洪攻击,请配置端口安全,已划分VLAN400的端口最多学习到5个MAC 地址,发生违规阻止后续违规流量通过,不影响已有流量并产生LOG 日志;连接PC1 的接口为专用接口,限定只允许PC1 的MAC 地址可以连接;

SW3:

Interface Ethernet1/0/20

switchport access vlan 400

switchport port-security

switchport port-security maximum 5

switchport port-security violation restrict

Interface Ethernet1/0/21

switchport access vlan 400

switchport port-security

switchport port-security maximum 5

switchport port-security violation restrict

Interface Ethernet1/0/22

switchport access vlan 400

switchport port-security

switchport port-security maximum 5

switchport port-security violation restrict

Interface Ethernet1/0/23

switchport access vlan 400

switchport port-security

switchport port-security maximum 5

switchport port-security violation restrict

Interface Ethernet1/0/24

switchport access vlan 400

switchport port-security

switchport port-security violation restrict

switchport port-security mac-address d8-d0-90-15-59-07

- SW-Core设置开启端口镜像功能,将SW-Core与FW1互连的全部流量信息映射到E1/0/23端口。

SW-Core:

monitor session 1 source interface Ethernet1/0/3 both

monitor session 1 source interface Ethernet2/0/3 both

monitor session 1 destination interface Ethernet1/0/23

三、路由器配置与调试(149分)

(1)FW1与SW-Core之间运行RIPv2路由协议。FW1宣告其与SW-Core的所有直连网段,SW-Core宣告与SW-Core的直连及其业务VLAN的所有明细网段。

FW1:

ip vrouter "trust-vr"

router rip

version 2

network 172.16.50.4/30

network 172.16.50.0/30

SW-Core:

router rip

version 2

network 172.16.10.160/27

network 172.16.20.112/28

network 172.16.30.0/25

network 172.16.40.240/29

network 172.16.50.0/30

network 172.16.50.4/30

- SW-Core、FW1、RT1、RT2、FW2之间运行OSPFv2路由协议,该路由自治域通过OSPF多区域技术实现互联互通。若设备支持OSPF多进程,要求采用最小进程号。SW-Core、FW1、RT1、RT2、FW2的OSPF进程RID分别为33.33.33.33、1.1.1.1、2.2.2.2、3.3.3.3、4.4.4.4,要求网络设计遵循简洁原则并保持良好的可控性。其中RT1与FW1直连网段位于OSPF区域11,RT1与SW-Core直连网段位于OSPF区域33,RT1与RT2通过G0/4接口直连网段位于OSPF骨干区域、通过G0/6接口直连网段位于OSPF区域10,RT2与FW2通过G0/5接口直连网段位于OSPF区域44,通过G0/3接口直连网段位于区域22。请对照拓扑图在相应OSPF区域宣告各互联网段。

SW-Core:

router ospf 1

ospf router-id 33.33.33.33

network 10.33.33.0/24 area 33

FW1:

ip vrouter "trust-vr"

router ospf 1

router-id 1.1.1.1

network 10.11.11.0/24 area 0.0.0.11

RT1:

router ospf 1

router-id 2.2.2.2

network 10.11.11.0 255.255.255.0 area 11

network 10.33.33.0 255.255.255.0 area 33

network 10.10.10.0 255.255.255.0 area 10

network 10.0.0.0 255.255.255.0 area 0

RT2:

router ospf 1

router-id 3.3.3.3

network 10.10.10.0 255.255.255.0 area 10

network 10.0.0.0 255.255.255.0 area 0

network 10.44.44.0 255.255.255.0 area 44

network 10.22.22.0 255.255.255.0 area 22

FW2:

ip vrouter "trust-vr"

router ospf 1

router-id 4.4.4.4

network 10.22.22.0/24 area 0.0.0.22

network 10.44.44.0/24 area 0.0.0.44

- RT1与RT2采用G0/4互联且位于OSPF路由域的骨干区域,请你通过避免DR/BDR选举使得OSPF收敛速度有所提高。

RT1:

interface GigaEthernet0/4

ip ospf network point-to-point

RT2:

interface GigaEthernet0/4

ip ospf network point-to-point

- RT1与FW1通过G0/3与E0/3互联且位于OSPF路由域的Area11,请你通过最少配置使得FW1不参与该网段DR/BDR的选举。

FW1:

interface ethernet0/3

ip ospf priority 0

- RT2与FW2通过G0/3与E0/3互联且位于OSPF路由域的Area22,请你通过在RT2进行配置使得RT2总是成为其互联网段的DR。

RT2:

interface GigaEthernet0/3

ip ospf priority 100

- SW-Core与RT1直连网段位于OSPF路由域Area33,该区域启用OSPF区域认证,认证方式采用MD5,密码请设置为“OspfArea”,以此降低不可信路由器对网络造成的风险。

SW-Core:

router ospf 1

area 33 authentication message-digest

interface Vlan5

ip ospf message-digest-key 1 md5 0 OspfArea

RT1:

router ospf 1

area 33 authentication message-digest

interface GigaEthernet0/5

ip ospf message-digest-key 1 md5 OspfArea

- RT2与FW2通过G0/5、E0/5互联网段启用OSPF接口认证,认证方式采用明文,密码设置为“OspfInt”,以此防止OSPF域内引入错误的路由条目。

RT2:

interface GigaEthernet0/5

ip ospf authentication simple

ip ospf password OspfInt

FW2:

interface ethernet0/5

ip ospf authentication

ip ospf authentication-key OspfInt

- 在FW2上通过手工配置关闭E0/5接口。

FW2:

interface ethernet0/5

shutdown

- OSPF骨干区域的设计没有实现冗余链路,该设计容易导致分段区域,请你通过虚链路技术提高Area 0的健壮性。

RT1:

router ospf 1

area 10 virtual-link 2.2.2.2

RT2:

router ospf 1

area 10 virtual-link 3.3.3.3

#注意,这里这样做是没有问题的,他说的健壮性是有冗余的虚拟链路,这里虽然area11、33、22、44都连接了骨干,但是也仅仅是连接了骨干,area 10他们也连接了,不过由于同区域,没办法传路由,如果此时在area 10上做虚链路,让area 11、33、22、44也能够连接骨干,那么就等于有两条通往area 0的链路了!

- 通过最少配置使得原骨干区域未发生中断时流量不会通过虚链路传送。

#注意这题,这题出题者就有问题,什么叫原骨干区域未发生中断时流量不会通过虚链路?那骨干区域发生中断虚链路还能活?虚链路本身就是连接骨干的,骨干没了虚链路就没有作用了,这套题在山东C卷中是没有的,应该是他们临时加进去的,这个就很无语,除了个没有意义的题,不过据题目意思该咋做咋做吧,没办法

RT1:

interface GigaEthernet0/6

ip ospf cost 50

RT2:

interface GigaEthernet0/6

ip ospf cost 50

- AC、FW2上配置手工默认路由。使AC访问非直连网段均采用送出接口E1/0/2,若该接口失效,则采用送出接口为E1/0/6;FW2访问AC直连网段均采用送出接口E0/2,该接口失效时采用送出接口E0/6。要求通过最少命令实现。

FW2:

ip vrouter "trust-vr"

ip route 0.0.0.0/0 192.168.50.1

ip route 0.0.0.0/0 192.168.50.5 5

AC:

ip route 0.0.0.0/0 192.168.50.6 5

ip route 0.0.0.0/0 192.168.50.2

- FW2的OSFP进程向路由域通告一条默认路由,始发开销设置为5,要求该路由计算全部路径开销。

FW2:

ip vrouter "trust-vr"

router ospf 1

default-information originate always metric 5

- FW1的RIP进程引入OSPF全部详细路由条目,度量值设置为10。

FW1:

ip vrouter "trust-vr"

router ospf 1

redistribute rip metric 10

redistribute connected

#注意了,这里直连必须宣告,因为FW1与SW-Core之间的最优先的为直连路由,直连路由就意味着不会分发出去,导致RT1、RT2、FW2上没有FW1与SW-Core之间的路由,所以只能宣告直连!

- SW-Core通过修改管理距离为200,使其优先选择FW1传递的路由条目。

SW-Core:

router ospf 1

distance 130

- FW1的OSPF引入RIP全部详细路由条目,要求始发度量值与引入类型均保持默认。

FW1:

ip vrouter "trust-vr"

router rip

redistribute ospf

- 请你在RT1上通过最少的配置使得SW-Core与FW1互联线路全部中断后,无线网络依然可以与SW-Core相关网段互联互通。

#这道题不需要配任何东西,因为已经不需要配置任何东西了,原因是在FW2上,前面题目已经说了始发默认路由已经分发出去了,也就是SW-Core、FW1、RT1、RT2都会收到这条OSPF的默认路由,SW-Core收到了默认路由后也就意味着我不需要再去配置其他任何东西了!这题本身就是多余的!

- FW1、FW2之间运行BGP路由协议,以上设备分别新建环回接口Loopback1,其地址分别为11.11.11.11/32、44.44.44.44/32。其BGP进程的RID为其环回接口Loopback1。FW1位于AS1111,FW2位于AS2222,FW1与FW2相互建立EBGP邻居关系。要求每一台运行BGP协议的网络设备除宣告其BGP邻居的互联网段外还需要宣告其环回接口Loopback1。请对照拓扑图在相应网络设备上宣告对应网段。

FW1:

router bgp 1111

router-id 11.11.11.11

neighbor 200.200.200.2 remote-as 2222

network 11.11.11.11/32

network 200.200.200.0/24

FW2:

router bgp 2222

router-id 44.44.44.44

neighbor 200.200.200.1 remote-as 1111

network 44.44.44.44/32

network 200.200.200.0/24

四、广域网配置(10分)

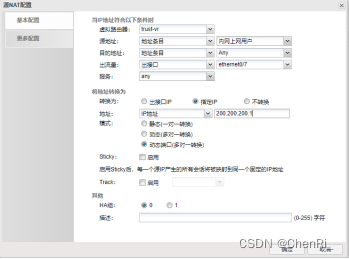

(1)FW1上配置源NAT,要求内网用户均可经地址转换后而访问公网,使用的地址为200.200.200.1/24。

五、无线配置(134分)

(1)根据“表5.1 VLAN信息规划表”要求所示,在AC上创建对应的VLAN,并将其相应端口加入对应的VLAN,端口均为Access类型。

表5.1 VLAN信息规划表

| 设备 | VLAN编号 | VLAN名称 | 端口 | 说明 | IP地址/掩码 |

| AC | VLAN1 | 管理网络 | 192.168.1.1/24 | ||

| VLAN2 | WX2.4G | 无线2.4G网段 | 192.168.2.254/24 | ||

| VLAN5 | WX5.0G | 无线5.0G网段 | 192.168.5.254/24 | ||

| VLAN7 | WXYC | 无线隐藏网段 | 192.168.7.254/24 | ||

| VLAN10 | LINUX | 192.168.10.254/24 | |||

| VLAN20 | WINDOWS | 192.168.20.254/24 | |||

| VLAN30 | CentOS | 192.168.30.254/24 | |||

| VLAN40 | 192.168.40.254/24 | ||||

| VLAN52 | AP | 无线AP网段 | 192.168.52.254/24 | ||

| VLAN501 | ToFW2-1 | E1/0/2 | 上联防火墙 | 192.168.50.1/30 | |

| VLAN502 | ToFW2-2 | E1/0/6 | 上联防火墙 | 192.168.50.5/30 |

AC:

vlan 1-2;5;7;10;20;30;40;52;501-502

switchport trunk native vlan 52

Interface Ethernet1/0/2

switchport access vlan 501

Interface Ethernet1/0/6

switchport access vlan 502

- AC和DCC通过接口E1/0/3与接口Eth2相互连接,AC和AP通过接口E1/0/1与接口LAN1互相连接,将互联接口设置为Trunk接口,且所有链路上不允许不必要的VLAN数据流通过,包括VLAN1。

AC:

Interface Ethernet1/0/1

switchport mode trunk

switchport trunk allowed vlan 2;5;7

Interface Ethernet1/0/3

switchport mode trunk

switchport trunk allowed vlan 10;20;30

- AC上设置VLAN 1为管理VLAN,地址为192.168.1.1/24。要求设备可以通过Web进行管理,使用账号为“web”,密码为“web”。

#Web默认开启,我们只需要创建web用户基于最高权限即可

AC:

no username admin

username web privilege 15 password 0 web

- AC的VLAN 2、5、7、52网段内用户通过AC上的DHCP服务获取IP地址。DHCP地址池名字分别为WX2.4G、WX5.0G、WXYC、AP,租期为7天,配置默认网关为该网段最后一个IP地址,DNS为8.8.8.8、10.10.10.10。每个地址池均排除该网段最后4个IP地址。

AC:

service dhcp

ip dhcp excluded-address 192.168.2.250 192.168.2.254

ip dhcp excluded-address 192.168.5.250 192.168.5.254

ip dhcp excluded-address 192.168.7.250 192.168.7.254

ip dhcp excluded-address 192.168.52.250 192.168.52.254

ip dhcp pool AP

network-address 192.168.52.0 255.255.255.0

lease 7 0 0

default-router 192.168.52.254

dns-server 8.8.8.8 10.10.10.10

ip dhcp pool WXYC

network-address 192.168.7.0 255.255.255.0

lease 7 0 0

default-router 192.168.7.254

dns-server 8.8.8.8 10.10.10.10

ip dhcp pool WX2.4G

network-address 192.168.2.0 255.255.255.0

lease 7 0 0

default-router 192.168.2.254

dns-server 8.8.8.8 10.10.10.10

ip dhcp pool WX5.0G

network-address 192.168.5.0 255.255.255.0

lease 7 0 0

default-router 192.168.5.254

dns-server 8.8.8.8 10.10.10.10

- AC、AP作为无线交换机和瘦AP来构建无线网络。AC将VALN 52作为管理VLAN;VLAN 2、VLAN 5和VLAN7作为业务VLAN。AP通过option43方式进行正常注册上线。

AC:

ip dhcp pool AP

option 43 hex 0104C0A834FE

wireless

no auto-ip-assign

enable

static-ip 192.168.52.254

ap authentication none

#题目没有告诉你使用哪个认证,我们就直接使用无人认证即可!

- 无线network 24,创建SSID为“WX2.4G”对应业务vlan 2, 用户接入无线网络时需要采用基于WPA-personal加密方式,其口令为“SSID2.4G”;

AC:

wireless

network 24

security mode wpa-personal

ssid WX2.4G

vlan 2

wpa key SSID2.4G

- 无线network 50,创建SSID为“WX5.0G”对应业务vlan 5, 用户接入无线网络时需要采用基于WPA-personal加密方式,其口令为“SSID5.0G”;

AC:

wireless

network 24

security mode wpa-personal

ssid WX5.0G

vlan 2

wpa key SSID5.0G

- 无线network 70,创建SSID为“WXYC”对应业务vlan 7, 用户接入无线网络时不进行认证加密,做相应配置隐藏该SSID;

AC:

wireless

network 70

hide-ssid

ssid WXYC

vlan 7

- AC采用profile 1为AP下发配置,且命名为Wifi。服务集标识码“WX2.4G”与“WXYC”位于AP的2.4G频段,服务集标识码“WX5.0G”位于AP的5.0G频段。要求由小到大使用vap 虚接口。

AC:

wireless

ap profile 1

name Wifi

radio 1

vap 0

network 24

vap 1

enable

network 70

radio 2

vap 0

network 50

- 要求SSID为“WXYC”最多接入20个用户,用户间相互隔离,并对“WXYC”网络进行流控,上行速率1Mbps,下行速率2Mbps;

AC:

wireless

ap client-qos

network 70

client-qos enable

client-qos bandwidth-limit down 2048

client-qos bandwidth-limit up 1024

max-clients 20

#这个题目单位有问题,在AC中,不管使用qos 还是client-qos来进行限制,单位都是KB、MB这样,而不是KBPS、MBPS,如果这个题目没有问题,那么我们就得自己算了!比如1MBPS等于976KB,还省略了后面小数点,2MBPS就等于1953KB,这就很离谱,知道吧!所以一般这个单位应该是MB而不是MBPS

- 通过配置防止多AP和AC相连时过多的安全认证连接而消耗CPU资源,检测到AP与AC在10分钟内建立连接5次就不再允许继续连接,两小时后恢复正常。

AC:

wireless

wireless ap anti-flood interval 10

wireless ap anti-flood max-conn-count 5

wireless ap anti-flood agetime 120

六、安全策略配置(50分)

(1)FW1的E0/1、E0/2、E0/3,FW2的E0/2、E0/3、E0/5、E0/6均属于trust区域,在以上接口下配置相关命令使其可以通过ping命令进行测试。

FW1:

interface ethernet0/1

manage ping

#所有接口加上manage ping 即可!

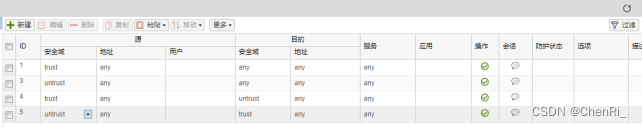

- FW1、FW2配置相关策略,使得trust区域内放行所有方向、所有类型的流量。

FW1:

FW2:

- FW1、FW2的E0/7、Lookback1均属于untrust区域,在以上接口下配置相关命令使其可以通过ping命令进行测试。

FW1:

interface ethernet0/1

manage ping

#所有接口加上manage ping 即可!

- FW1、FW2配置相关策略,使得untrust区域内放行所有方向、所有类型的流量。

FW1:

FW2:

- FW1、FW2配置相关策略,使得trust与untrust区域间放行所有方向、所有类型的流量。

FW1:

FW2:

761

761

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?