Hello Smali2

下下来有一个java文件

最简单的方法

既然给了源码,编译一下直接运行即可

树木的小秘密

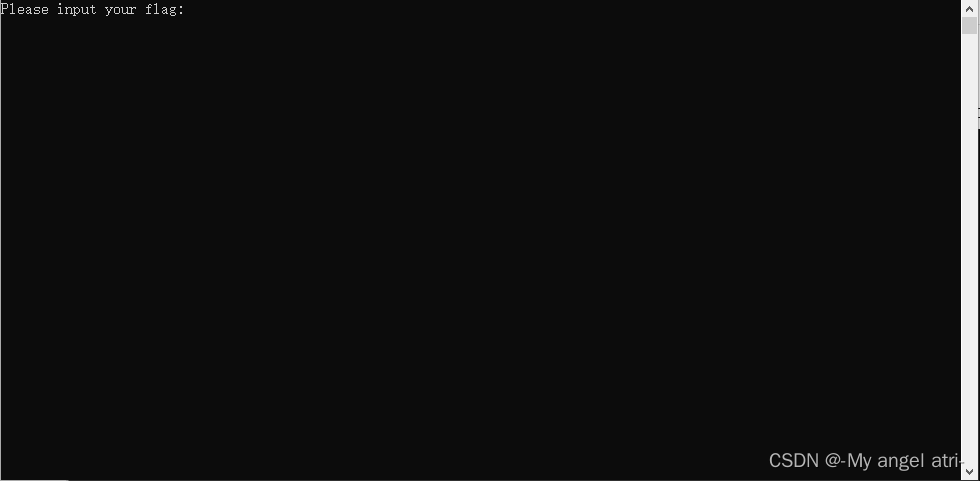

下下来是一个这样的程序

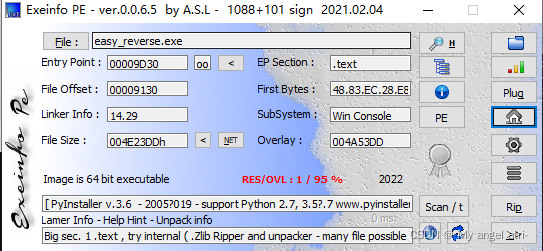

拖到查壳工具里面看看

发现是一个py程序

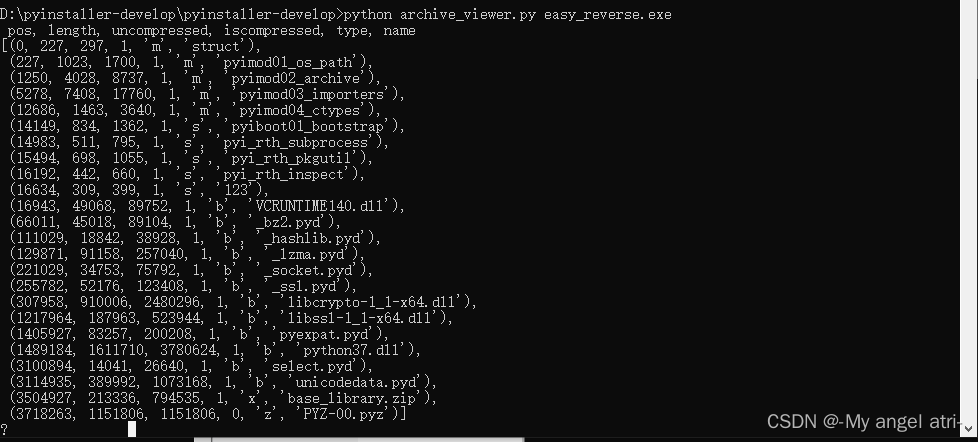

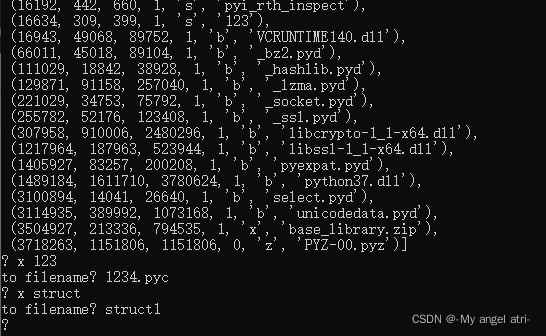

用archive_viewer.py提取生成的exe中的pyc文件

使用x提取123和struct文件

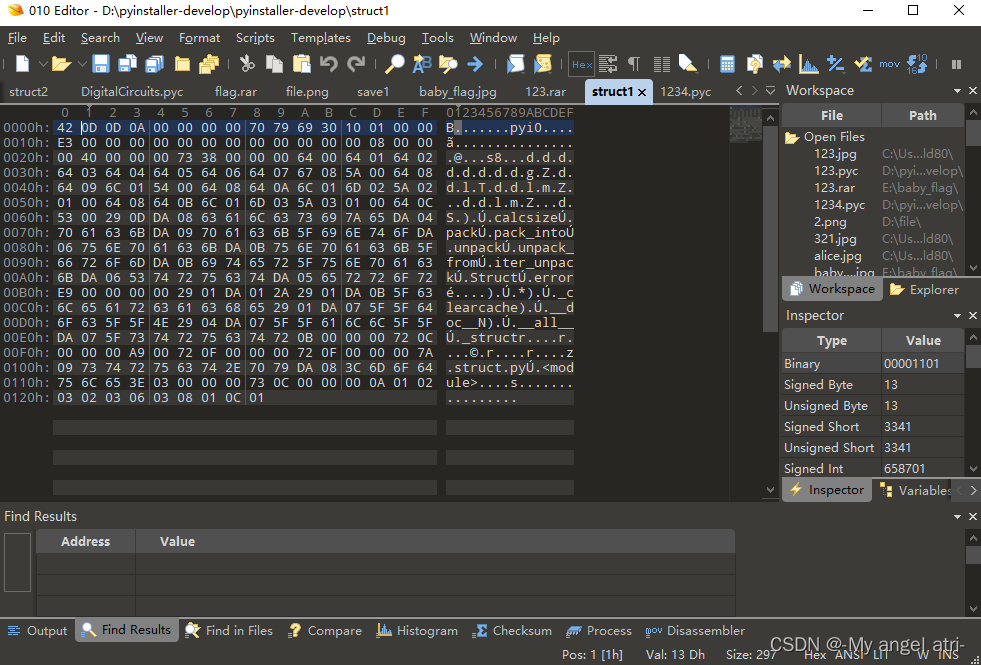

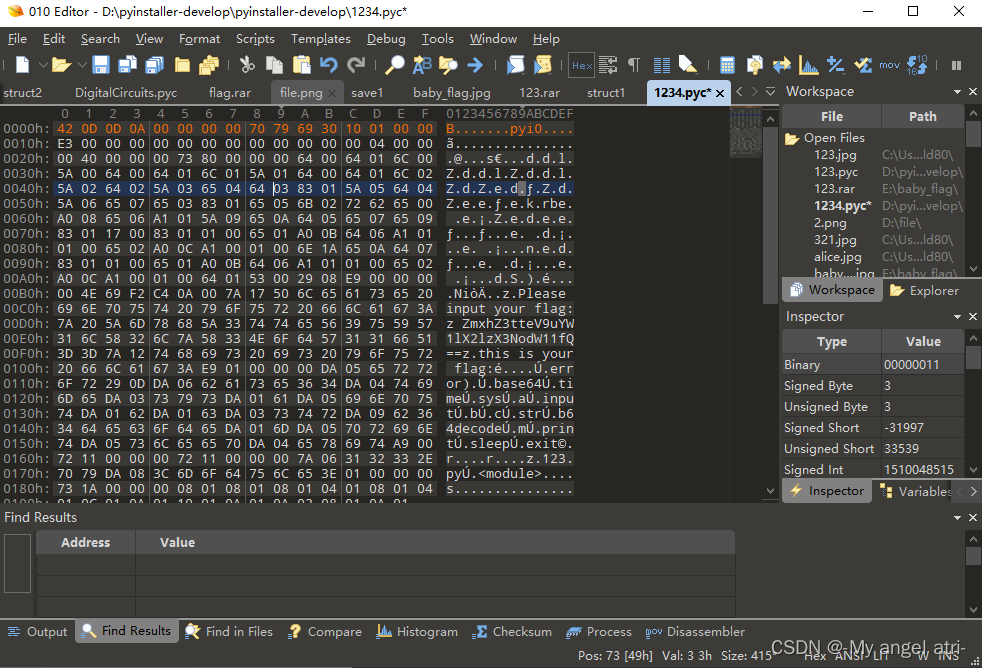

由于pyc文件都有一个magic head,pyinstaller生成exe的时候会把pyc的magic部分去掉,在反编译的时候需要自己补齐

,这个可以在struct文件中获取

使用010editor打开struct文件复制E3前的16字节到pyc文件中

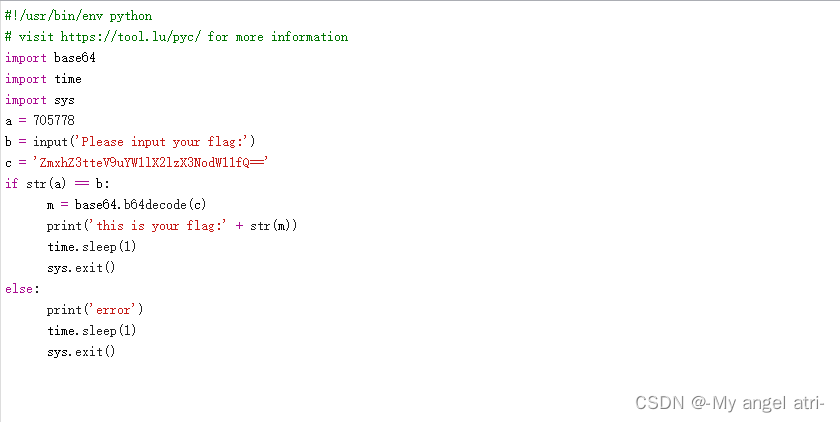

保存后随便去个pyc反编译网站解密一下

可以看到flag就是c的那串base64密文

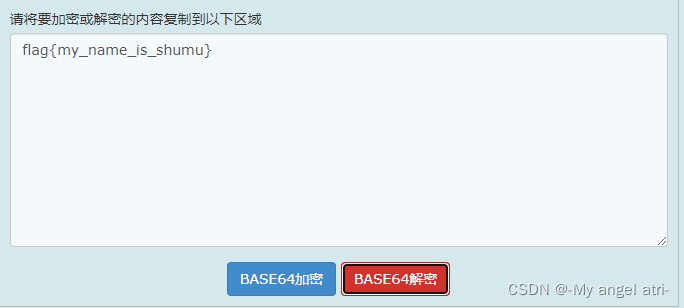

直接丢到网站里解密一下拿到flag

NoString

下下来是一个exe程序

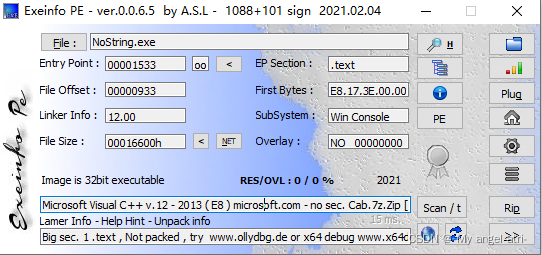

拖到查壳工具里面看看

VC的程序,32位无壳

直接用32位的IDA打开

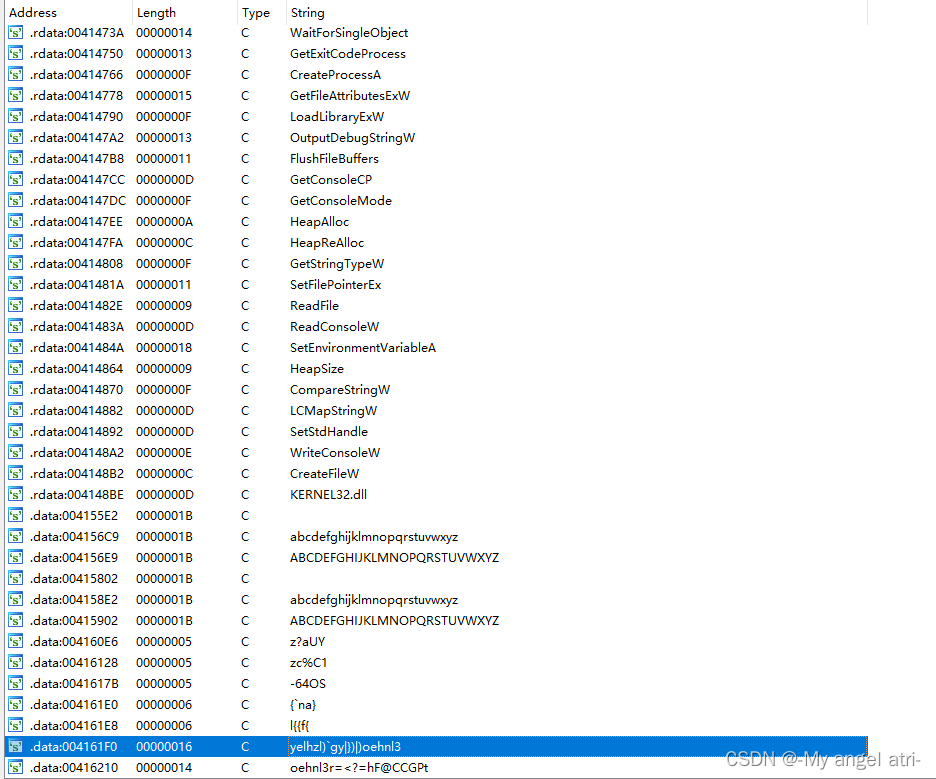

按shift+f12找不到什么有用的字符串

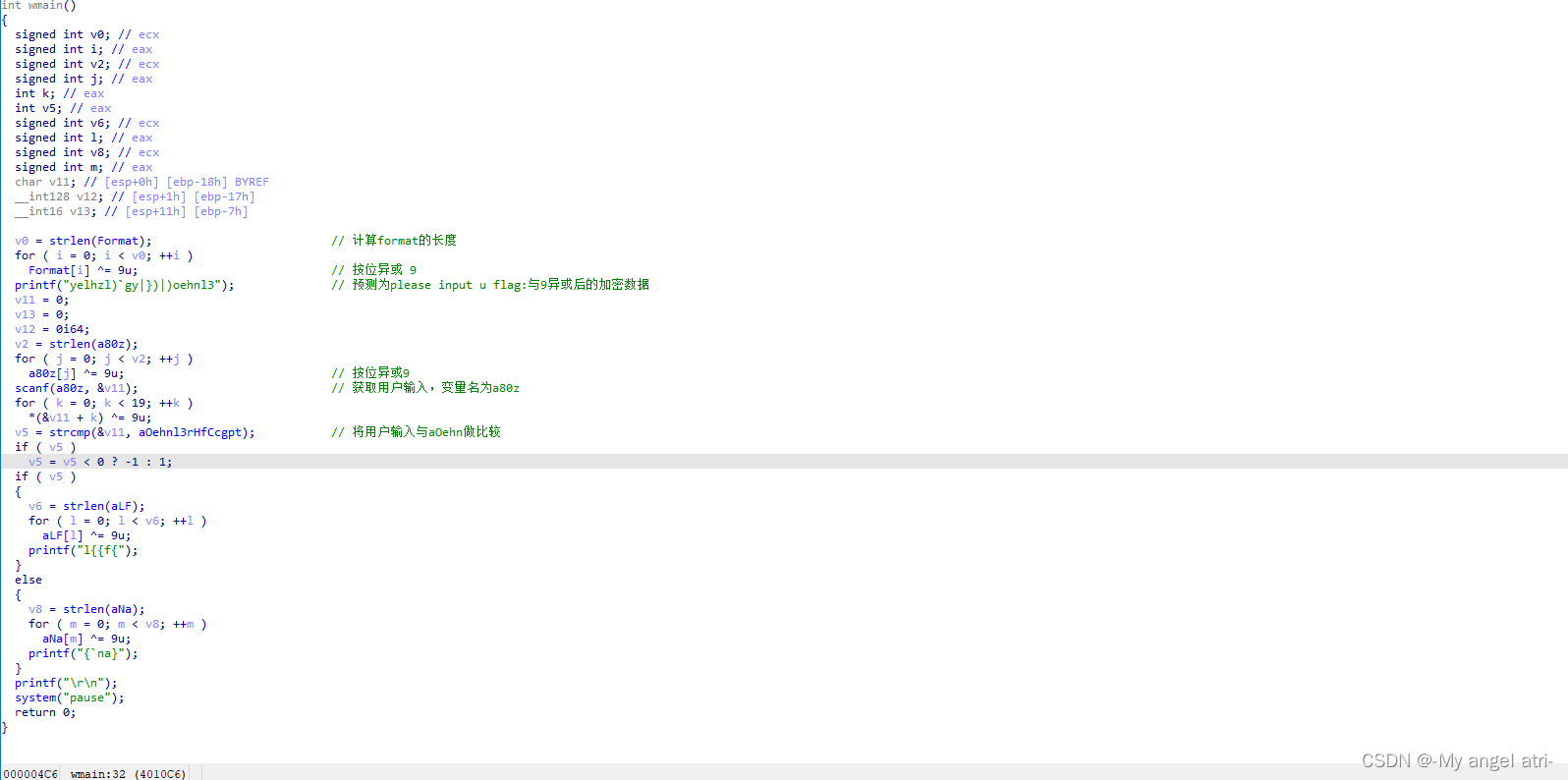

找到main函数,按f5查看伪代码

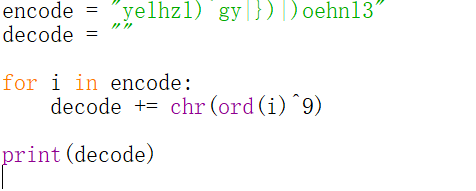

根据上面的代码

printf中的字符串经过9u异或后得出

写一个脚本来看看原本是什么

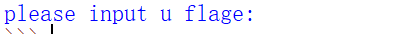

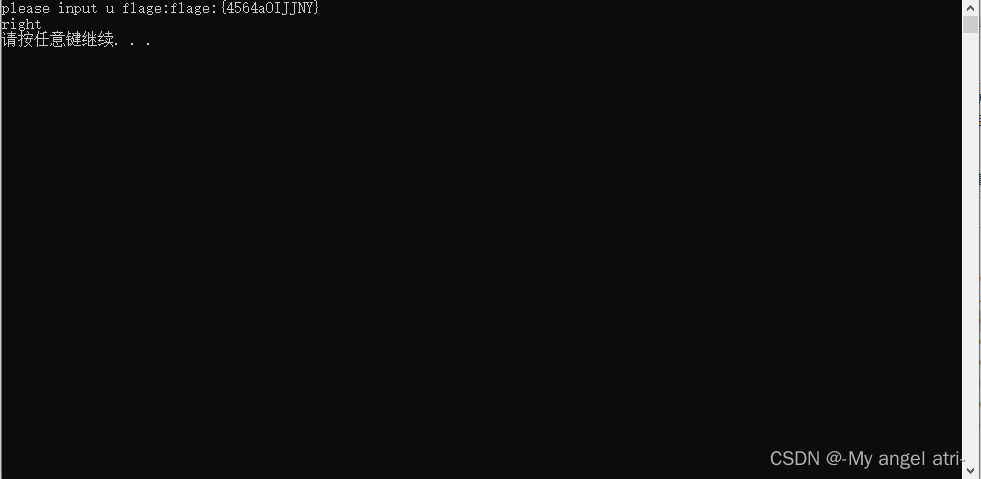

运行后发现为打开程序时显示的please input u flage:

在下面用v5 = strcmp(&v11, aOehnl3rHfCcgpt);

将v11与aOehnl3rHfCcgpt作了比较

推测为重要的判断条件

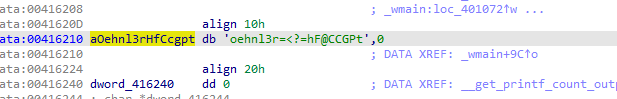

拿到aOehnl3rHfCcgpt的值

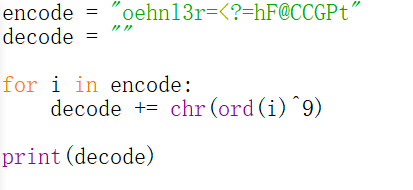

放进脚本里进行解密

拿到flag

920

920