信息收集实战

目标站点:www.jlthedu.com

工商数据收集

子域名收集

爱站:whois.aizhan.com

使用站长工具查看域名注册的情况,是否有其他关联的域名。

可以看到jlthedu.cn被注册,查看一下,发现了该域名持有人的姓名和邮箱。

看看网站能不能打开,发现不能,试下加上前缀www,发现也不行,怀疑是其他前缀,收集下来,看看后续收集的信息是否可以和它关联上。

查询域名

微步在线:x.threatbook.com

用微步查看下它的ip,也可以查看到它的子域名。(和站长查询到的整理去重)

发现没有进行cdn处理,用命令行输入nslookup www.jlthedu.com,确定其为真实ip,成功收集到它的ip:122.137.69.228,点开每个子域名,发现确实是其资产,将它的子域名都收集起来。

thoo.jlthedu.com 吉航校园圈

gzdz.jlthedu.com 高职单招

gh.jlthedu.com 公会

jwc.jlthedu.com 教务处

sxc.jlthedu.com 实训处

yn.jlthedu.com 智慧校园

zzb.jlthedu.com 党委组织部

zs.jlthedu.com 招生就业处

pan.jlthedu.com 吉航云盘

xtb.jlthedu.com 宣传统战部

tsg.jlthedu.com 图书馆

aqbw.jlthedu.com 安全保卫处

gzkz.jlthedu.com 高职扩招

jky.jlthedu.com 科研处

cjrh.jlthedu.com 产教融合

hqzc.jlthedu.com 后勤与资产管理处

zljd.jlthedu.com 质量监控中心

xxzx.jlthedu.com 现代教育信息中心

国外whois:https://who.is

查询ip地址的信息,未收集到有用信息。

腾训查询:域名信息查询 - 腾讯云

查询后,大多数信息被隐藏,未查询到有效信息。

中国互联网信息中心: Whois

虽然查询到了名字和邮箱等信息,但是不能确认为真实的,需进行比对。

阿里云域名信息查询:whois查询_域名查询_域名交易_阿里云企航(原万网)-阿里云

未查询到有效信息。

国家企业信用信息公示系统:http://www.gsxt.gov.cn/index.html

未查询到有效信息。

备案查询

ICP(Internet Content Provider)备案查询:ICP备案查询网 - 网站备案查询 - 工信部域名备案查询实时数据

未查询到有效信息。

站长工具-备案查询:http://icp.chinaz.com

企业信息查询

天眼查:www.tianyancha.com

获得法定代表人名称;邮箱,电话被隐藏

企查查

补充了天眼查隐藏的电话信息,开设的专业信息,在其招生简章中发现了其负责人的电话和某姓老师,在其某合同中发现老师的完整名字和其电话。可以在遵守网络安全法的情况下使用这些信息,来扩大攻击面。

SEO(Search Engine Optimization)查询

作用:可以根据域名来收集目标站点的备案信息、名称、注册人等信息

爱站-SEO综合查询:站长seo综合查询工具-爱站网

查询到重复信息

站长工具:SEO综合查询 - 站长工具

查询到重复信息。

Google、bing、baidu

Google需要翻墙,一般用来收集一些敏感信息,这样收集特定的域名site:xxx.cn,通常用来收集特定资产的敏感信息,如 intext:``身份证 intext:``电话再指定后缀 xlsx pdf docs等,另外的时候会收集一些藏的比较深的路由,指定inurl:xxx可能会发现额外的资产。

使用上述收集到的手机号码,未查到有效信息。

Github源码泄露

一般国内学校不会有源码泄露

图标信息收集

Fofa:网络空间测绘,网络空间安全搜索引擎,网络空间搜索引擎,安全态势感知 - FOFA网络空间测绘系统

大多为以收集的信息

Zoomeye:ZoomEye - Cyberspace Search Engine

和fofa差不多

APP、小程序、公众号信息收集

七麦数据

https://www.qimai.cn/

通过当前APP查询所属公司的所有APP,因为目标为edu,使用大概率不会有,但目标为公司网页等,可能会有其app资产。

微信公众号和小程序

通过微信搜索公众号并去关注,然后进去点击文章之类的,下拉可以看到它的网页来源,大部分是微信提供的,所以需要去阅读原文,但是原文也可能是第三方提供的,所以还需要自己自行去判断,找到它的url后又可以去爆一波子域名了

子域名收集(挖掘)

SSL(HTTPS)证书

点击浏览器网站旁边的小锁,然后点击证书就可以查看到该网站的SSL证书了

在线网站证书查询

https://crt.sh/

子域名挖掘工具

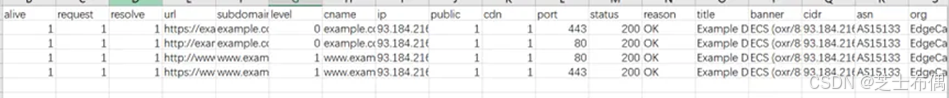

OneForAll

下载地址:https://github.com/shmilylty/OneForAll

目前支持一键收集:子域、子域常用端口、子域Title、子域状态、子域服务器等

020_信息收集_子域名OneForAll

subDomainBrute

工具地址:https://github.com/lijiejie/subDomainsBrute

高并发的DNS暴力枚举工具

020_信息收集_子域名subDomainsBrute

Layer

Layer子域名挖掘机是一款域名查询工具,可提供网站子域名查询服务;拥有简洁的界面、简单的操作模式,支持服务接口、暴力搜索、同服挖掘三种模式,支持打开网站、复制域名、复制IP、复制CDN、导出域名、导出IP、导出域名+IP、导出域名+IP+WEB服务器以及导出存活网站!

通过查看WEB服务器信息,筛选版本比较低的服务器(win2003+iis6.0),查看每个子域名是否开启常见的端口(3389、3306、21端口等),利用爆破工具进行枚举,会达到事半功倍的效果。

FuzSub

https://github.com/DavexPro/FuzSub

Fierce

https://github.com/davidpepper/fierce-domain-scanner

御剑

端口信息收集

工具:Nmap 命令nmap -sT 域名或ip,收集端口信息,在浏览器中在域名后加入端口号搜索。

在线DNS数据

有许多第三方服务聚合了大量的DNS数据集,并通过它们来检索给定域名的子5域名。

VirusTotal

DNSdumpster

DNSDumpster.com - dns recon and research, find and lookup dns records

基本目录、敏感目录及文件

在信息收集过程中,需要收集的敏感目录/文件信息包括:

1.robots.txt

2.crossdomin.xml

3.sitemap.xml

4.后台目录

5.网站安装包

6.网站上传目录

7.mysql管理页面

8.phpinfo

9.网站文本编辑器

10.测试文件

11.网站备份文件(.rar、zip、.7z、.tar.gz、.bak)

12.DS_Store 文件

13.vim编辑器备份文件(.swp)

14.WEB—INF/web.xml文件

目录扫描工具

Dirsearch

WEB信息收集----指纹

工具:Wapplyzer

打开火狐浏览器在输入框中输入about:addons,找到插件,再查询输入框中输“Wappalyzer”,“添加到firefox”,在浏览器中即可使用。打开待测试网站,右击该插件即可。

可以得到目标站点的指纹,如服务器类型,web框架等

声明

学习课程视频来自B站up主泷羽sec全栈渗透测试教学(免费)

,如涉及侵权马上删除文章

视频链接为泷羽sec的个人空间-泷羽sec个人主页-哔哩哔哩视频

笔记只是方便师傅学习知识,以下网站只涉及学习内容,其他的都与本人无关,切莫逾越法律红线,否则后果自负

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?