基础知识;

1.概述:Mirosoft LAPS(微软本地管理员密码解决方案)是一项Windows功能。即自动管理域加入计算机上的本地管理员密码,因此如密码为:

---在每个托管计算机上都是唯一的

---随机生成的

---安全地存储在AD基础架构

解决方案仅构建在AD基础设施之上,不需要安装和支持其他技术。本身是一个组策略客户端的扩展,安装在受管理的机器上并执行所有的管理任务。

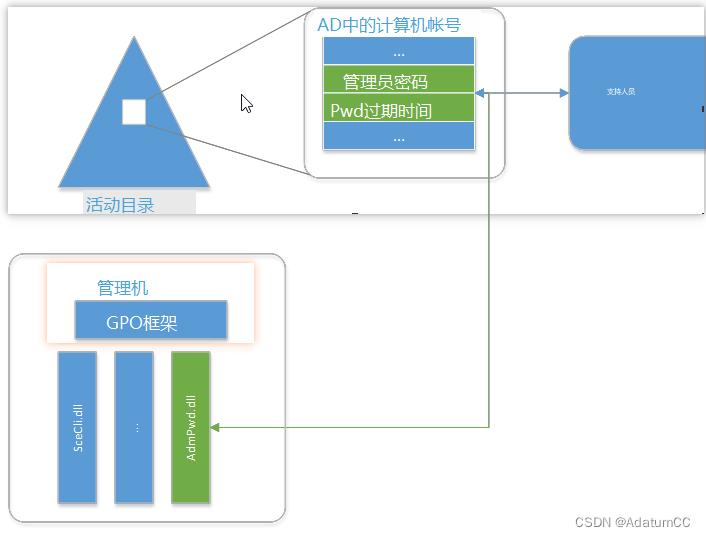

2.体系结构:

该解决方案的核心是GPO客户端扩展CSE(Client Side Extension),在GPO更新过程中完成以下任务:

---检查本地管理员账户密码是否过期当旧密码过期或在过期前需要修改新密码时生成新密码

---修改administrator账户密码

---将密码报告给密码活动目录,并将其存储在AD中的计算机账户的机密属性中

---向Active Directory报告下一次过期时间,并将其存储在AD中计算机账户的机密属性中,然后,被允许这样做的用户可以从AD读取密码

---符合条件的用户可以强制修改密码

解决方案是作为组策略框架的组件构建的,组策略框架是用于管理基于域的windows计算机的配置的内置机制

解决方案有一个客户端组件----组策略客户端扩展(CSE)-----它自动执行域维护被管理计算机上的本地管理员账户密码相关的所有任务,它定期检查本地管理员账户的密码是否过期,如果过期,则为该账户生成完全随机的密码,将该账户的密码重置为该新值,并将新密码存储在Active Directory中。

存储在Active Directory中的密码存储在机密属性中(因此需要特殊的访问权限才能读取密码),并且不受标准访问控制列表(ACL)的读取保护,因此只有明确授予某些工作站读取密码权限的用户才能实际读取它。

3.应用场景:无法使用域账户登录到服务器并执行管理任务的场景,这些场景包括:

计算机失去与公司网络的连接,并且没有缓存具有管理权限的凭据

计算机失去了与域的连接,或者意外的与域分离,因此无法使用域凭据登录到服务器并对其进行修复

4.CSE的处理逻辑

1.CSE连接到活动目录中的计算机对象到它正在运行的服务器的计算机对象

2.CSE读取属性 ms-Mcs-AdmPwdExpirationTime的值。这个属性存储了当前密码的过期时间

- 属性为空时,表示没有修改过密码,CSE知道是时候重置密码了

- 时间戳不早于当前时间,密码还未过期,CSE不做其他操作,完成处理

- 时间戳大于当前时间时,CSE就知道是重置密码的时间

3.当需要重置密码时,CSE检测到需要管理的本地管理员账号,与之连接

4.CSE根据要求(长度和复杂度)创建新密码,然后根据密码策略对密码进行验证,确保不会拒绝后续的密码重置尝试

本文介绍了MirosoftLAPS,一种Windows功能,通过组策略自动管理域加入计算机的本地管理员密码,包括密码的唯一性、生成、存储和过期管理。核心是GPO客户端扩展CSE,它在组策略更新中生成新密码并存储在AD中,提供安全的密码管理和应用场景。

本文介绍了MirosoftLAPS,一种Windows功能,通过组策略自动管理域加入计算机的本地管理员密码,包括密码的唯一性、生成、存储和过期管理。核心是GPO客户端扩展CSE,它在组策略更新中生成新密码并存储在AD中,提供安全的密码管理和应用场景。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3163

3163

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?