- DLLMain的地址是什么?

切换到文本模式观看

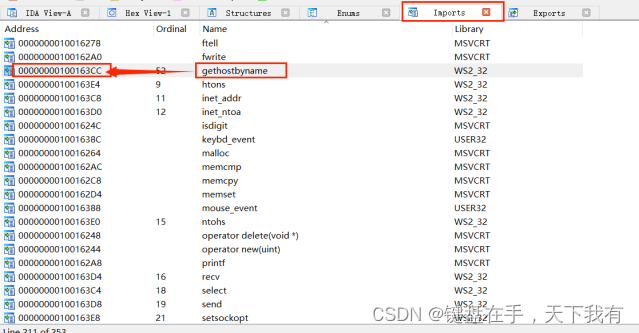

2.使用Imports窗口并浏览到gethostbyname,导入函数定位到什么地址?

3.有多少函数调用了gethostbyname?

52次

4.将精力集中在位于0x10001757处的对gethostbyname的调用,你能找出哪个DNS请求将被触发吗?

看到call指令去找调用这个函数的子程序由于此处无法截取函数信息

得知gethostbyname中的参数是name

观察上面几行汇编代码

将off_10019040的值存入到eax中然后再加上0D

将EAX也就是函数参数压入堆栈

按G键输入目地地址

第一步先进入到off_10019040中查看能否找到DNS请求

鼠标移到灰色字体会出现一个网址,可以初步判断这是DNS要解析的网址。

因为前面有[This is PDO]所以上面的汇编代码要加0Dh

5.IDA Pro 识别了在0x10001656处的子过程中的多少个局部变量?

按G键查看0x10001656处

- IDA Pro识别了在0x10001656处的子过程中的多少个参数?

五和六结合看等号后面为负值的是局部变量

等号后面为正值的是参数

7.使用Strings窗口,来在反汇编中定位字符串 \cmd.exe /c, 它位于哪儿?

8.在引用 \cmd.exe /c的代码所在区域发生了什么?

点击上箭头进入引用部分

双击灰色字体

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5047

5047

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?