1.简介

Burp Suite是一个集成化的渗透测试工具,也是目前安全渗透测试常用的工具之一,J东、Di滴、美团等大厂安全渗透测试均有再用。它集合了多种渗透测试组件,能自动化地或手工地完成对应用的渗透测试、漏洞扫描和攻击测试等,是一款功能强大好用的测试工具。Burp Suite是由Java语言编写而成,可执行程序是java文件类型的jar文件,需要手工的去配置一些参数,触发一些自动化流程。

2.测试常用功能

Burp suite 专业版功能强大,测试常用到的核心功能包括仪表盘、代理抓包功能、Repeater、漏洞扫描, Intruder(入侵者)等。

3.功能介绍

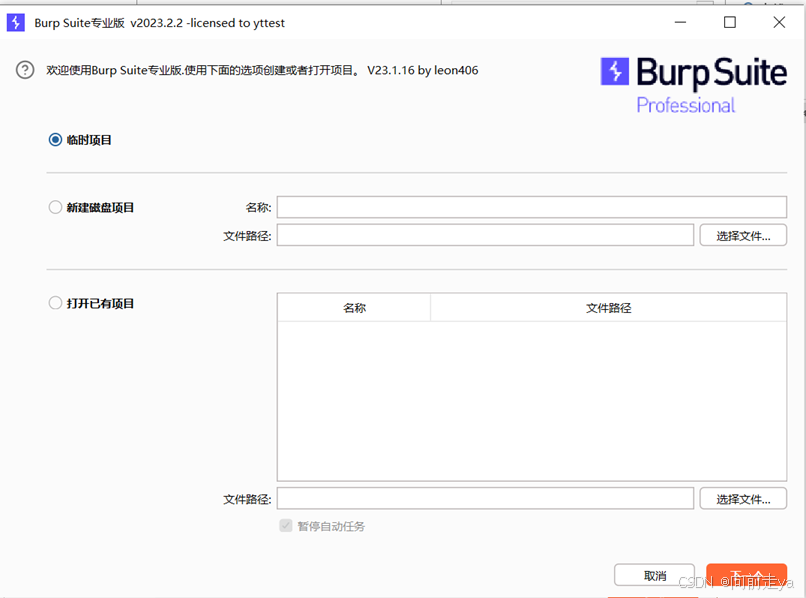

1)项目创建

打开burp suite,可选择临时项目,关闭软件后,不会保存记录,也可选择创建项目或已有项目,关闭软件后,后续可再次查看。

2)仪表盘

仪表盘是burp suite首页面,包含扫描任务、时间日志、问题活动等信息,左侧显示的内容是对代理拦截的全部请求默认进行扫描,扫描概况,右侧显示为扫描具体问题。

3)代理功能

Burp suite设置代理后,可以拦截请求,可以根据需要进行数据查看、修改、拦截等操作。

拦截:代理拦截默认功能是关闭的,开启后进行相应设置可拦截请求。默认设置会拦截所有功能,也可在代理设置中添加过滤,拦截需要的请求。

内嵌的浏览器:测试时可使用burp suite内嵌的浏览器访问web系统,无需在设置代理和安装证书, http历史记录中就会拦截所有请求,方便测试使用。

代理设置:代理设置中可以导入导出证书,在其他浏览器测试web系统时,想要抓包拦截需设置代理并安装证书。按下图步骤导出证书后,在浏览器中安装。

以Google浏览器为例,设置代理在设置中打开代理设置;

输入burp suite的代理ip端口地址;

导出Burp suite CA证书,然后在浏览器证书管理中安装证书;安装方法参考Charles教程。

拦截规则:分为请求拦截和响应拦截,可设置不同规则,域名,IP地址、url、参数名、参数值、cookie名、cookie值等。

例如,添加拦截baidu.com域名的请求,相关域名的请求就会被拦截。

4)修改数据

打开拦截功能,在代理设置中选择拦截请求数据还是响应数据,勾选相应选项;

拦截到数据后,可对本次请求丢弃,或进行相应修改后放行。

5)漏洞扫描

包含主动扫描和被动扫描两个功能,可进行单接口扫描或多接口扫描两种功能区别如下:

主动扫描漏洞:

方式:爬取所有链接,检测漏洞。特点:发送大量请求

使用场合:开发、测试环境

客户端的漏洞,如XSS 、HTTP头注入、操作重定向。

服务端的漏洞,如SQL注入、命令行注入、文件遍历。

被动扫描:

方式:只检测经过代理服务器的地址,不爬取

特点:发送有限请求 ,使用场合:生产环境

针对漏洞:

(1)提交的密码为未加密的明文。

(2)不安全的cookie的属性,例如缺少HttpOnly和安全标志。

(3)cookie的范围缺失。

(4)跨域脚本包含和站点引用泄露。

(5)表单值自动填充,尤其是密码。

(6)SSL保护的内容缓存。

(7)目录列表。

(8)提交密码后应答延迟。

(9)session令牌的不安全传输。

(10)敏感信息泄露,例如内部IP地址、电子邮件地址、堆枝跟踪等信息泄露。

(11)不安全的ViewState 的配置。

(12)错误或不规范的Content-Type指令

单接口扫描使用方法:在抓包中选择一条或多条请求,右键点击扫描发送到Scanner,可进行单个请求的扫描;

多接口扫描:通过创建扫描任务,选择扫描类型,爬虫与审计或爬虫,选择审计条目选项添加多个请求进行扫描;

选择模式点击确认开始扫描检查漏洞;

注:如涉及登录页面,需点击应用登录,添加用户名,密码信息,以免无法登录系统,扫描其他页面接口。

在仪表盘中会显示扫描信息;点击可查看详情。

6)Burp Repeater

Burp Repeater 是一个手动修改并补发个别 HTTP 请求,并分析他们的响应的工具。它最大的用途就是和其他 Burp Suite 工具结合起来。你可以从目标站点地图,从 Burp Proxy 浏览记录,或者从 Burp Intruder 攻击结果上的请求,发送到 Repeater 上,并手动调整这个请求来微调对漏洞的探测或攻击。

选择一条请求右键点击发送到Repeater;在Repeater中可进行请求数据的修改,修改后重新发送请求;

以上为burp suite核心功能介绍,工具详情的配置安装教程,参见上篇。

8161

8161

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?