前言

这次的靶机还是很好玩的,有点难度折腾了挺久,但方法对了那就很容易了

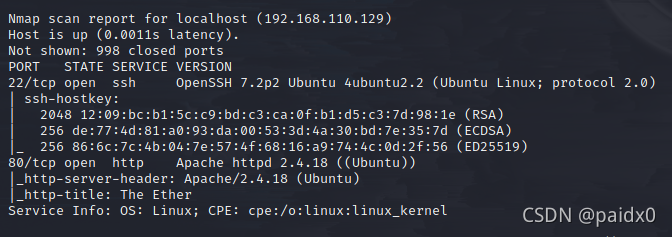

靶机ip(192.168.110.129)

攻击机ip(192.168.110.127)

网络NAT模式

不废话了直接开始

信息收集

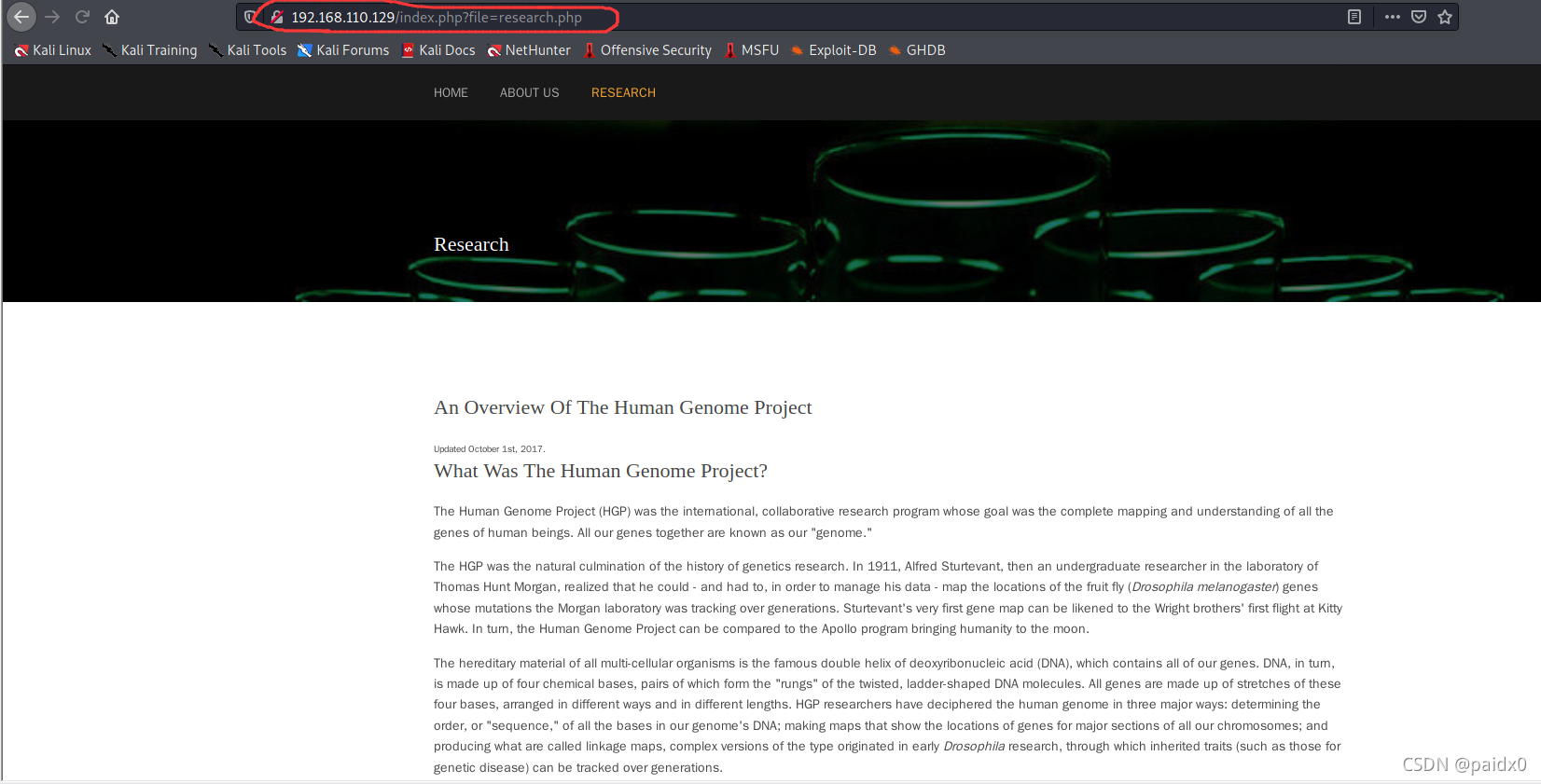

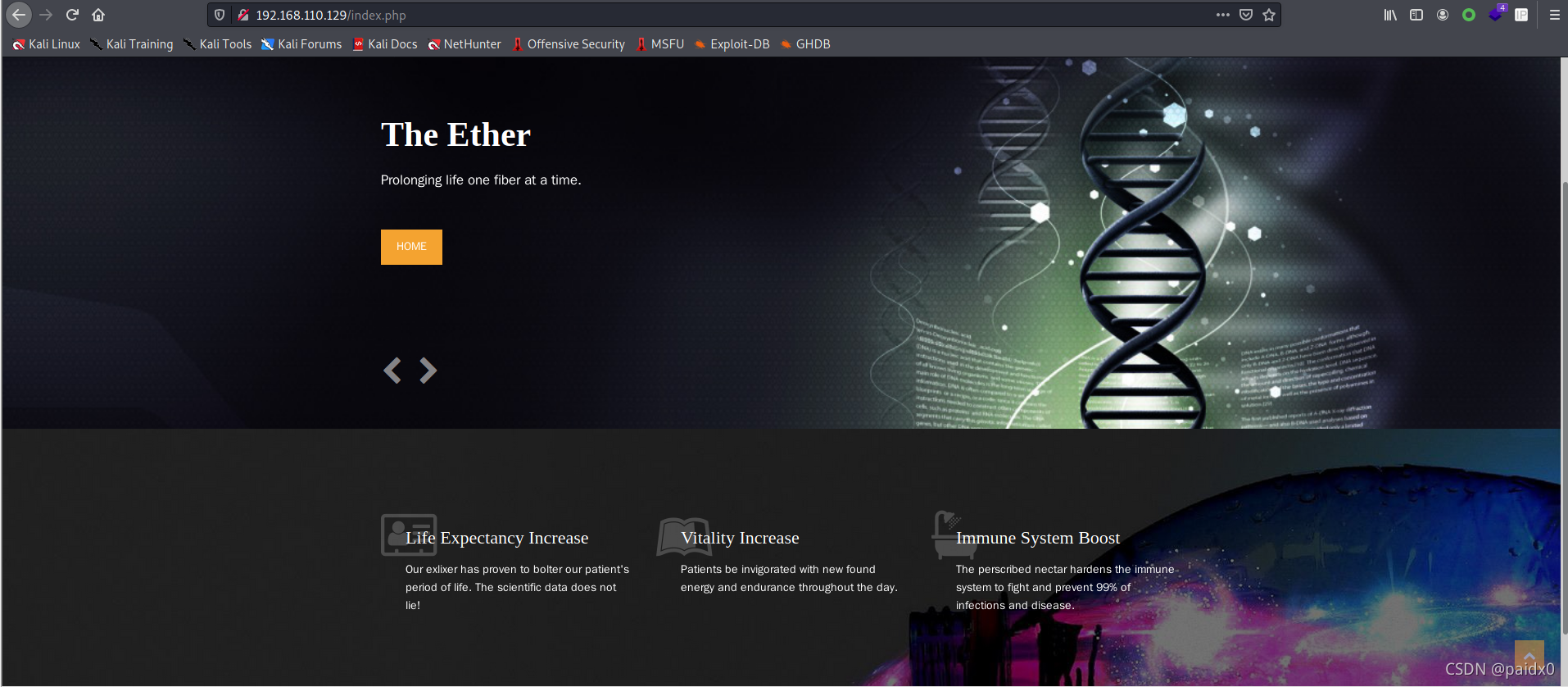

打开网页简单看了看,没有过多的内容,是个基因的论文网站

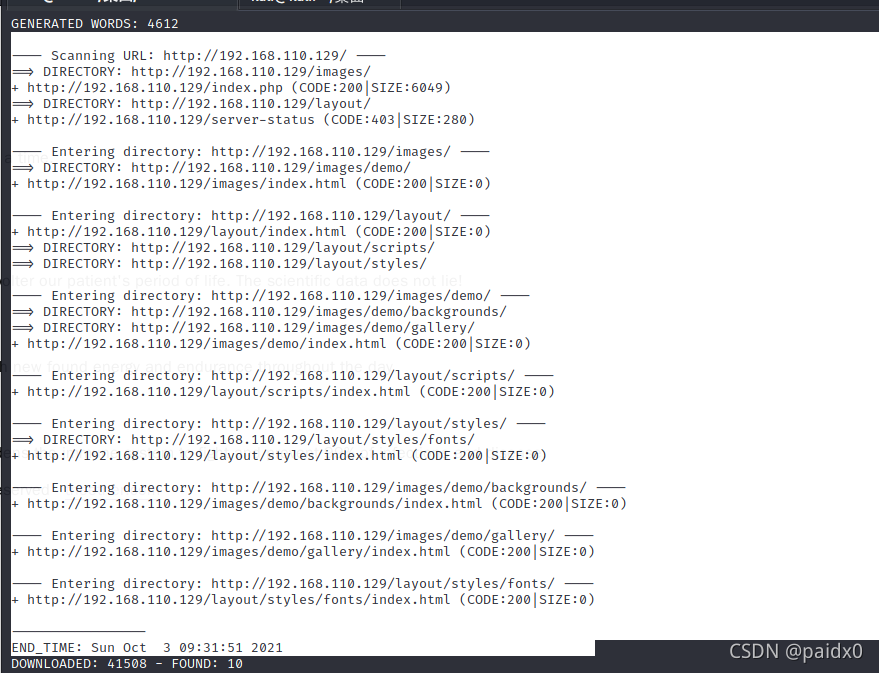

网站没有太多的功能,而且扫目录也没扫到什么有价值的东西

最开始以为网站上的这些单词可能会用到,就利用他们做了个字典去爆破 ssh,显然我的方法就是错的

漏洞挖掘

注意到这个位置很有可能是利用存在读文件,简单尝试了几次Apache的日志文件都失败了

重点来了

偷偷看了一眼攻略,哈哈哈,原来这个地方确实是存在读文件的

思路就是利用 ssh 写

本文记录了一次渗透测试的过程,通过信息收集和漏洞挖掘,发现了一个读文件漏洞。利用该漏洞,作者通过ssh写入一句话并读取日志执行,成功获取了shell。进一步提权中,找到了一个具有sudo权限的py文件,最终拿到root权限并复制flag。文章强调了网络安全中的创新思维和非常规攻击方式的重要性。

本文记录了一次渗透测试的过程,通过信息收集和漏洞挖掘,发现了一个读文件漏洞。利用该漏洞,作者通过ssh写入一句话并读取日志执行,成功获取了shell。进一步提权中,找到了一个具有sudo权限的py文件,最终拿到root权限并复制flag。文章强调了网络安全中的创新思维和非常规攻击方式的重要性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1140

1140