1 信息收集

1.1 主机发现

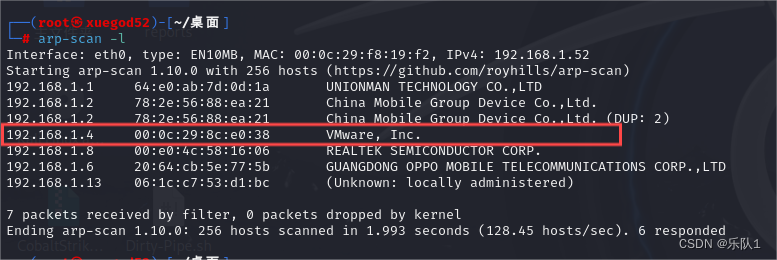

arp-scan -l

主机地址为192.168.1.4

1.2 服务端口扫描

nmap -sS -sV -A -T5 -p- 192.168.1.4

开放22,80端口

2 访问服务

2.1 80端口访问

http://192.168.1.4:80/

先尝试admin等其他常见用户名登录无果

然后点击signup发现这是一个注册接口

注册好username就可以直接进行登录,这里注册一个root

根据页面提示内容进行搜索

发现此为目录遍历漏洞

采用/download.php?file_name=…/etc/passwd的形式读取

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1634

1634

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?