信息收集

主机发现

nmap -sC -sV 192.168.8.132

发现21、22、80端口

网站信息收集

访问80端口,没啥有用信息

访问ftp

使用 Anonymous 匿名用户登录,密码为空。发现lol.pcap文件

下载lol.pacp文件

在downloads中发现lol.pcap下载成功

使用wireshark打开lol.pcap

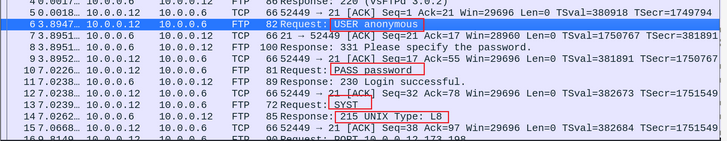

对ftp流量包进行分析

首先使用Anonymous登录ftp服务器,syst命令获取系统版本为unix type l8

接下来又尝试访问10.0.0.12:44486【 用第五个数乘以256再加上第六个数就得到了实际的端口号 ((173*256)+198)=44486 】, 但是报错Consider using PASV 指的是需要设置被动模式访问。然后执行了list 发现 secret_stuff.txt文件

看来secret_stuff.txt值得注意

再往下看发现下载了secret_stuff.txt

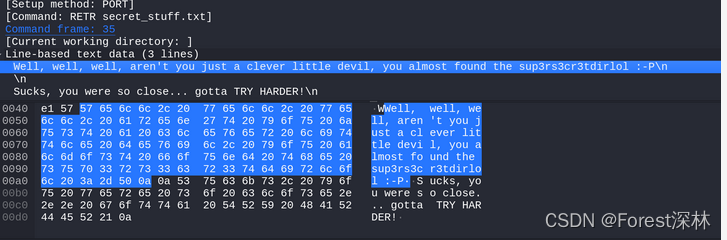

打开服务器回的包

好吧,好吧,好吧,你不就是一个聪明的小恶魔吗,你几乎找到了sup3rs3cr3tdirlol:-P

糟透了,你离得太近了…必须更加努力!

漏洞利用

爆破密码

sup3rs3cr3tdirlol这个玩意是个啥…试了一会发现是网站目录

下载roflmao

file roflmao 查看文件类型,发现是可执行文件,给权限并执行,发现返回信息是地址 0x0856BF

访问一下发现两个目录

发现which_one_lol.txt和pass.txt 明显这是用户名+密码

hdyra爆破ssh发现没爆出来

hdyra爆破ftp发现也没爆出来

此时又尬了一会…查资料发现密码是文件名…

得到用户名密码 login: overflow password: Pass.txt

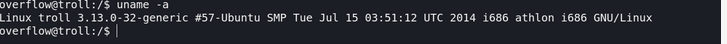

登录ssh

ssh overflow@192.168.8.132

python调bash

python -c ‘import pty;pty.spawn(“/bin/bash”)’

并未在系统中发现有价值的信息,还被作者留的彩蛋嘲笑了…

但是发现内核版本较低,使用内核提权

提权

searchsploit 3.13.0

把37292exp复制出来

python开一个http

靶机下载37292.c 并用gcc进行编译,执行脚本发现成功提权!

本文详细记录了一次网络安全渗透测试的过程,包括使用nmap进行主机发现,通过FTP找到敏感文件lol.pcap,利用Wireshark分析流量包,发现secret_stuff.txt,尝试密码爆破并最终通过内核漏洞实现提权。过程中涉及了FTP被动模式、文件类型判断、SSH和FTP的密码猜测,以及低版本内核的漏洞利用。

本文详细记录了一次网络安全渗透测试的过程,包括使用nmap进行主机发现,通过FTP找到敏感文件lol.pcap,利用Wireshark分析流量包,发现secret_stuff.txt,尝试密码爆破并最终通过内核漏洞实现提权。过程中涉及了FTP被动模式、文件类型判断、SSH和FTP的密码猜测,以及低版本内核的漏洞利用。

542

542

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?