前言

应用安全仍是重点投入领域

SDLC遇到的问题

安全并不是安全团队可以独立解决的事情

加强设计和部署阶段的投入是大势所趋

SDLC适合软件开发,云和devops定义了新时代

SDLC没有实现让业务承担责任

落地过程中缺乏协同性

缺少拥抱和激励安全的文化。

以大多数公司的基础安全建设来说,还不配做SDLC

真实的安全开发生命周期

软件安全开发真正要思考的问题。

为业务团队赋能

自动化能力的方向

重新审视纵深防御

教练的角色

让漏洞利用时间更长

ROI量化分析

本文关键字:应用安全,研发流程,团队协作,安全短板

前言

在安全行业,SDLC(软件安全开发生命周期)已经死了,如果各位安全从业人员还在追求所谓的微软最佳实践,立足的根本理念已经落后;如果信息安全管理者还看到下属做此类SDL的规划,那就是在浪费组织宝贵的预算。由微软早期提出的SDLC已经不适应现在的网络安全生态,不要照猫画虎不成反类犬,不要神化SDL理念,要看到与时俱进的安全风险,关注真实的风险治理。定位业界最佳实践可以是安全团队的追求,但更要立足于企业在大趋势下的安全背景。业界追求技术卓越的公司已经放弃了单纯在SDLC方向的投入,只有那些低头走路的小伙子,依旧在故纸堆里寻安全。

应用安全仍是重点投入领域

攻击者的重要漏洞利用依旧是紧盯目标在软件安全领域的薄弱点持续渗透,下面的图表数据来源于Forrester Analytics Global Business Technographics Security Survey, 2019。

数据显示企业受到的排名第一第二的主要攻击风险点依旧是软件安全漏洞和web应用程序,软件安全仍是目前攻防对抗中资源投入的最佳切入点,后期的精彩的内网对抗往往依赖于外部首先撕开口子。相信国内大多数的企业信息安全负责人上任的第一件事就是补锅,花费大量的时间精力去聚焦目前的已知风险--不要让攻击者直接通过软件漏洞getshell。所以应用安全以及囊括的二进制,web、IOT安全领域,始终是企业安全战略人才和资源投入的重点。同时在企业内部软件库,软件包,镜像的风险随着是安全技术的推移没有得到改善。现在的软件开发行业提倡不再重新发明轮子。每年新增约55%的新项目通过开源社区在踊跃发展。

数据显示企业受到的排名第一第二的主要攻击风险点依旧是软件安全漏洞和web应用程序,软件安全仍是目前攻防对抗中资源投入的最佳切入点,后期的精彩的内网对抗往往依赖于外部首先撕开口子。相信国内大多数的企业信息安全负责人上任的第一件事就是补锅,花费大量的时间精力去聚焦目前的已知风险--不要让攻击者直接通过软件漏洞getshell。所以应用安全以及囊括的二进制,web、IOT安全领域,始终是企业安全战略人才和资源投入的重点。同时在企业内部软件库,软件包,镜像的风险随着是安全技术的推移没有得到改善。现在的软件开发行业提倡不再重新发明轮子。每年新增约55%的新项目通过开源社区在踊跃发展。

安全人员知道这些底层的应用程序库漏洞在两年内增加了 88%(本来很安全,有了安全人员就不安全了-_-)。另有调查显示虽有81%的从业人员认为开发者应当负责开源软件的安全性,但只有 30% 的开源软件维护者认为自己具有较高的安全意识。现在的应用安全言必声称更关注软件安全早期阶段,是因为形势很严峻,78%的第三方漏洞是在间接依赖中发现的,实际修复工作做起来对于研发和安全来说都十分复杂,那么SDLC可以做到什么?或者说SDL在这期间缺失了什么?

SDLC遇到的问题

安全并不是安全团队可以独立解决的事情

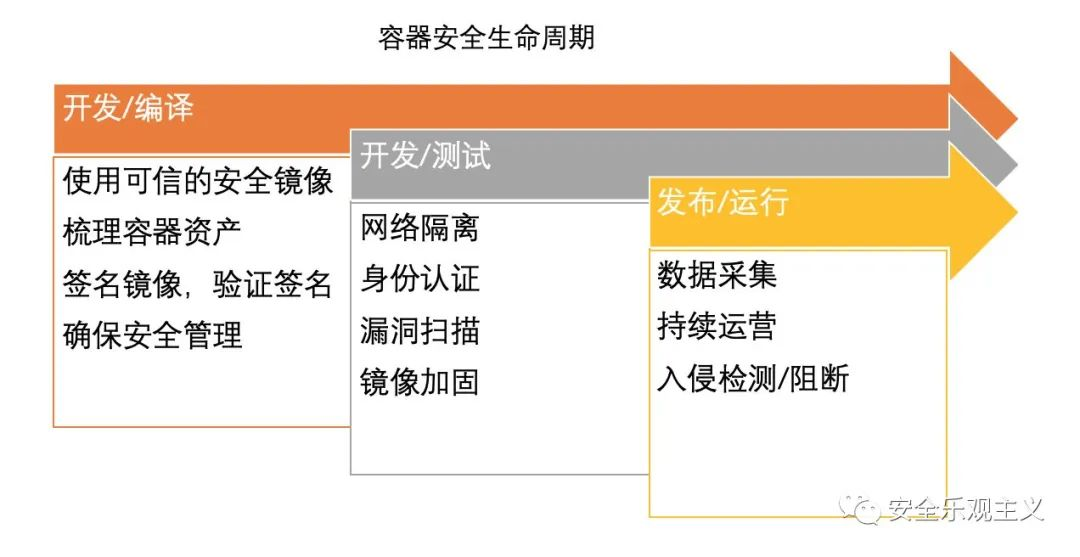

容器安全为例,容器作为新兴的技术,我们理所当然认为会包含一些实用精良的安全理念。实际上并非如此:经过研究显示,十大最流行的默认 Docker 镜像中,每一个都包含至少 30 个易受攻击的系统库,很多linux发行版和中间件都很脆弱,安全人员给的解决办法永远都是一句话:升级版本,重启。但是在深耕容器应用安全领域,可以做的事情有:

看看哪个是SDLC完全可以胜任投入的领域?业界从业人员反复强调,嵌入到SDLC中解决去软件问题,要在生命周期中解决较早的那些漏洞,但是将现状是国内各家组织在安全性集成到开发过程中、按规划匹配安全人员配置、将业务线作为安全事务的主人翁方面不够坚决,目前在流程方面也缺少支持工具,在组织支持策略投入更做得不够充分。

加强设计和部署阶段的投入是大势所趋

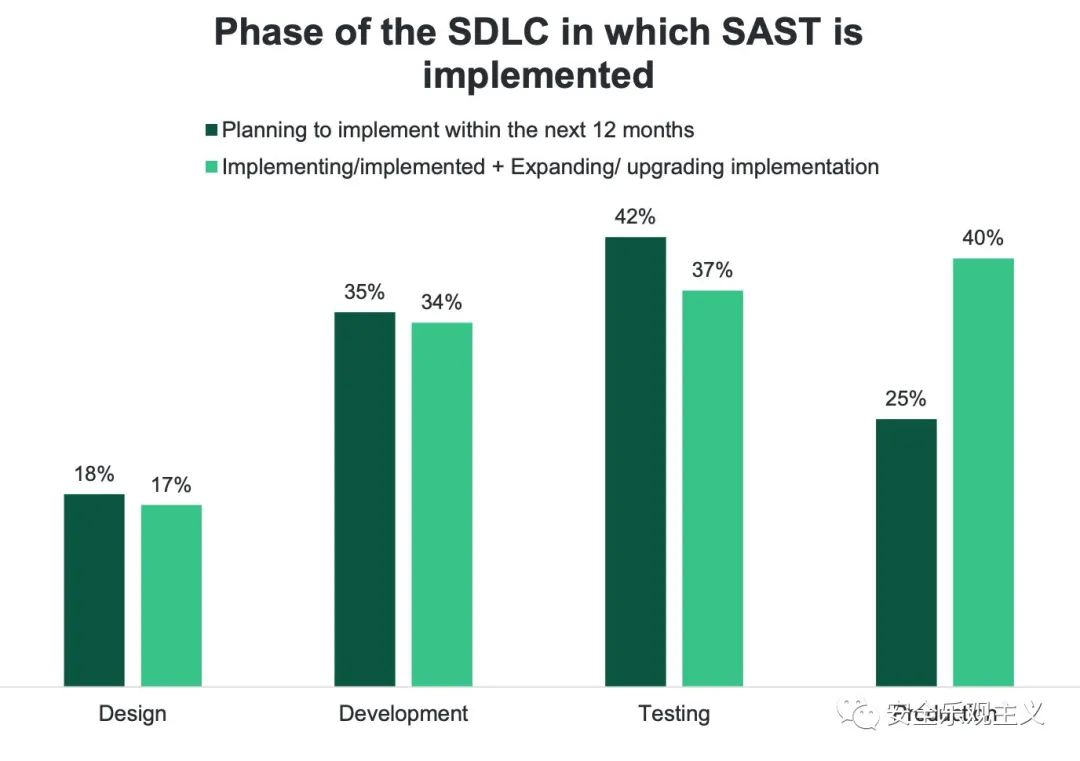

下图统计数据显示,软件静态分析在SDLC的应用中资源占比,涉及发布后的阶段的投入2020年将由40%下降到25%,投入将继续前移到更早的研发流程。

根据笔者的观察,同上面的Forrester依据国外公司给出的统计数据比较,国内的SDL各个岗位资源投入比例是失衡的。依据公开的甲方安全部门分配的JD和人员岗位比例来看,从事安全测试,红蓝军,感知的人员,远远多于从事安全设计和开发安全的人员。

不过值得注意的是,国内整体跟上国外的一个现象是在应急响应方面的实际投入也是整体逐步降低的,或者是处于先增后减的趋势。各家SRC的安全相关事情会变得越来越少。在企业安全建设的一定时间有个分界点:头部公司的SRC强者恒强,有钱的SRC用更多的奖励吸引核心白帽子,小公司的SRC弱者越弱,绝大部分的安全运营活动从漏洞盒子,众测外包就可以上线和覆盖。某些公司短期SRC的预算越来越多,奖金礼品越来越丰盛。但是总体看公司级别在应急响应活动中整体能收到的有价值的漏洞是收敛的,对企业安全建设有意义的漏洞越来越少(有价值的事情以后由内部蓝军承担)。那些听起来风声水起的活动大都是偏向宣传、影响力和社区运营的事情,真正的和企业核心安全能力提升的事情,读者们可以细细品,SRC是不是在发布响

本文探讨了SDLC(软件安全开发生命周期)在当前网络安全环境中的局限性,指出安全不应仅由安全团队独立解决,而应融入业务团队。文章强调了安全开发生命周期的挑战,如缺乏协同性、责任归属不清以及安全文化建设不足。同时,提出了将安全能力赋予业务团队、加强自动化和赋能业务的重要性,倡导安全与开发团队之间的有效合作,以延长漏洞利用时间并提高ROI。

本文探讨了SDLC(软件安全开发生命周期)在当前网络安全环境中的局限性,指出安全不应仅由安全团队独立解决,而应融入业务团队。文章强调了安全开发生命周期的挑战,如缺乏协同性、责任归属不清以及安全文化建设不足。同时,提出了将安全能力赋予业务团队、加强自动化和赋能业务的重要性,倡导安全与开发团队之间的有效合作,以延长漏洞利用时间并提高ROI。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2454

2454

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?