需求分析

(1)能够监听所有数据包,以及监听指定IP地址的数据包;

(2)能够显示完整的IP数据包首部信息,例如:版本、首部长度、数据包长度、数据包类型(协议字段)、TTL、源IP地址、目的IP地址等;

(3)能够显示完整的TCP报文段信息,例如:源端口、目的端口、序号、确认号、数据部分等;

(4)能够自动检测SQL注入攻击等Web攻击行为;

(5)能够将监听到的数据包信息保存到文件中,以及从文件中读取并显示数据包信息;

(6)具有图形化操作界面。

购买说明:购买专栏后私聊我,获取源代码压缩包和实验文档的百度网盘链接。

使用说明:源代码实现了作业的全部功能,只需要npcap配置好环境+有visual studio就能直接运行cpp文件出现可视化界面。项目文档有33页,7000字+,直接可以用。

下面展示一下购买后我给你的百度网盘资料。

一.VS2019代码界面,直接跑蓝色的cpp就有可视化界面了,功能实现好可以直接展示。

我会把这个MFCApplication1的代码文件直接给你,你用vs打开就能运行

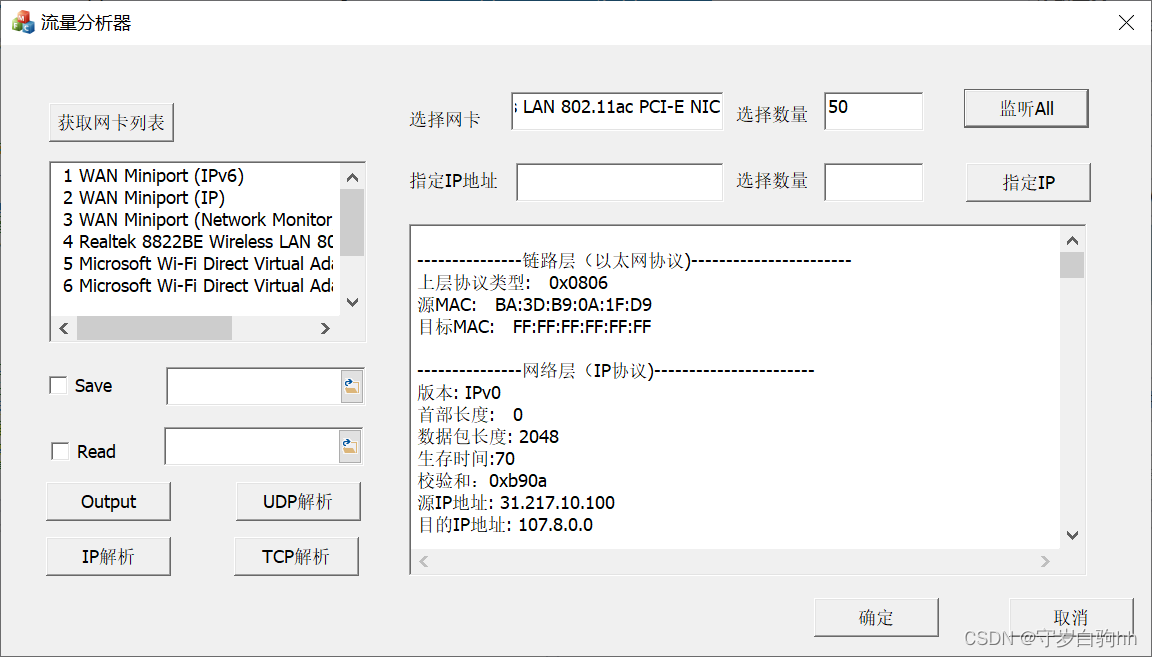

二.图形化操作界面,运行上面的cpp就有这个界面出现。

这个界面已经是直接写好的,运行就有,如何npcap的环境变量配置好,可以点上面各种按钮进行测试,界面上会显示数据。

!!!!!下面我也会把每个功能在这个界面的输入和输出结果给你。

1.能够监听所有数据包,以及监听指定IP地址的数据包

①监听所有数据包

选择网卡:4 Realtek 8822BE Wireless LAN 802.11ac PCI-E NIC

选择数量:50

②监听指定IP地址的数据包

选择源IP/目标IP:10.100.107.80(本地主机)

选择数量:50

2.能够显示完整的IP数据包首部信息,例如:版本、首部长度、数据包长度、数据包类型(协议字段)、TTL、源IP地址、目的IP地址等;

3.能够显示完整的TCP报文段信息,例如:源端口、目的端口、序号、确认号、数据部分等;

4.能够将监听到的数据包信息保存到文件中,以及从文件中读取并显示数据包信息;

①保存Npcap文件

勾选save控件,选择Npcap保存文件的路径,抓取50个数据包保存。

②文件中读取并显示数据包信息

勾选Read控件,选择Npcap文件的路径,读取解析Npcap文件。

5.具有图形化操作界面。

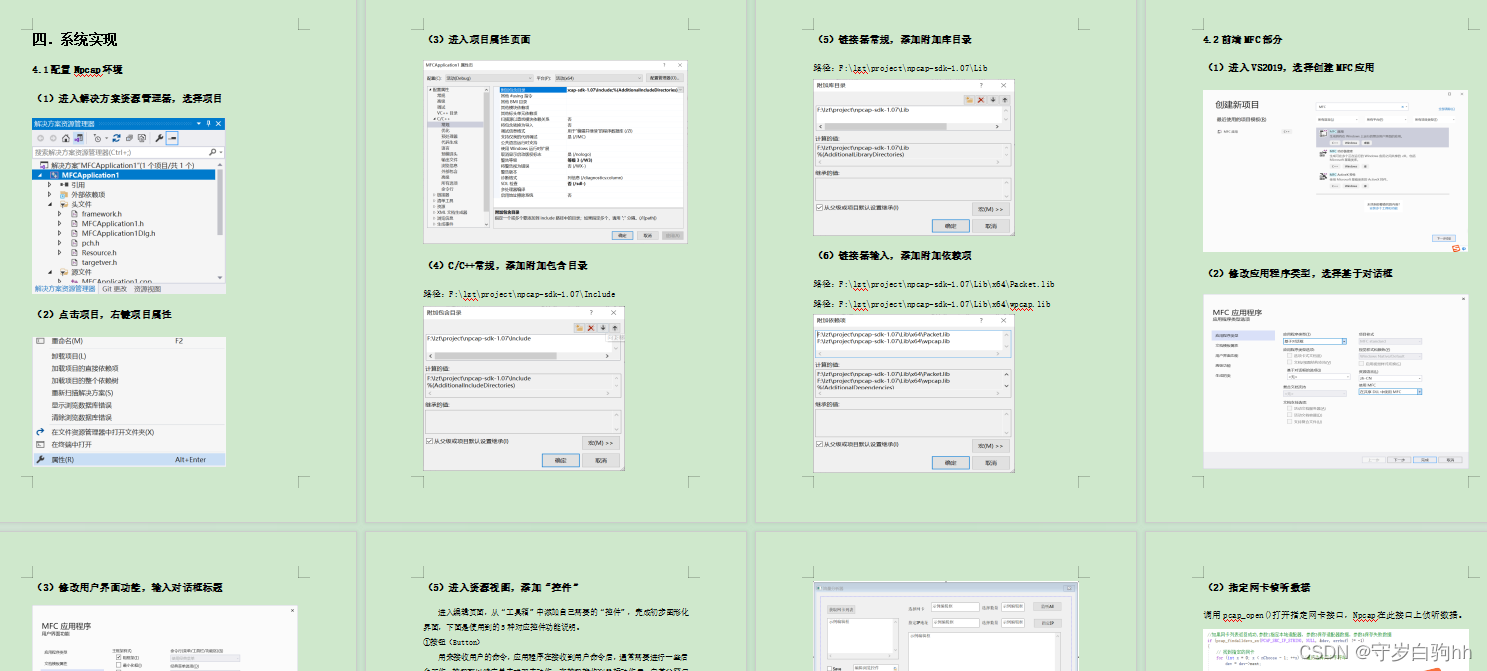

三.项目文档目录

这个文档也会把word的完整版给你。下面有部分章节前几页的截图。

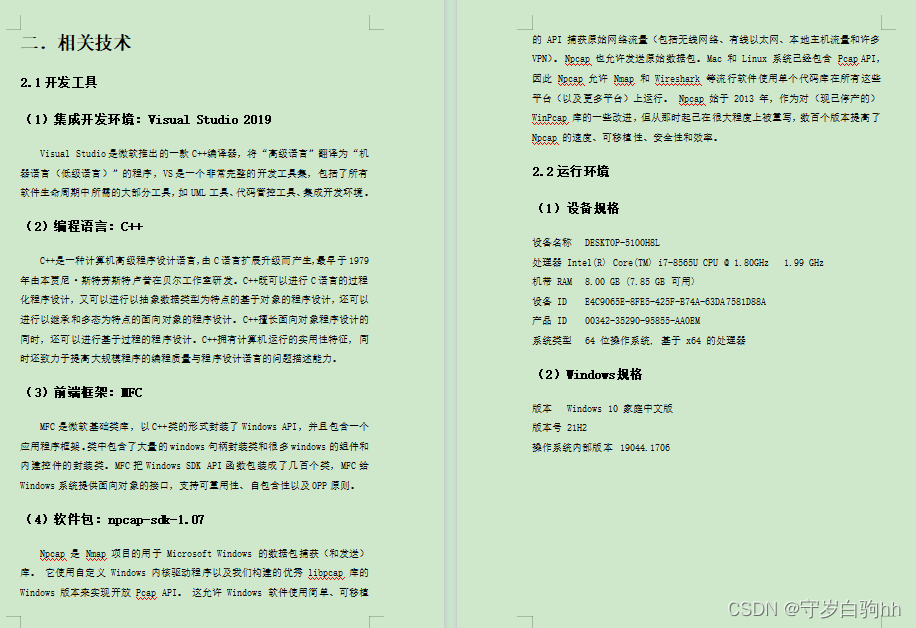

该博客介绍了如何设计并实现一个基于Npcap的网络嗅探器,具备监听所有及指定IP数据包、显示IP/TCP首部信息、检测Web攻击、保存和读取数据包等功能。提供了VS2019的源代码,实现图形化操作界面,用户配置好环境即可运行。

该博客介绍了如何设计并实现一个基于Npcap的网络嗅探器,具备监听所有及指定IP数据包、显示IP/TCP首部信息、检测Web攻击、保存和读取数据包等功能。提供了VS2019的源代码,实现图形化操作界面,用户配置好环境即可运行。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?