一、信息收集

命令:netdiscover -i eth0 -r 192.168.236.0/24

IP:192.168.236.166

端口扫描

命令: nmap -sV -T4 -A -p- 192.168.236.166

扫描出的端口:21、22、80、111、139、445、1337、2049、2121、20048、49395、52270

访问端口,除了80端口,其他都访问不了

目录扫描

命令:dirb http://192.168.236.166

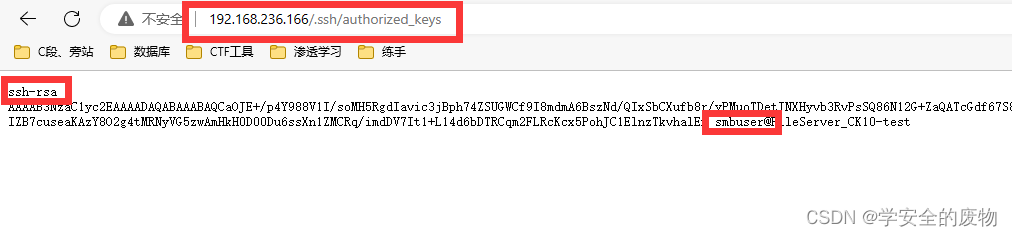

访问:http://192.168.236.166/.ssh/

访问:authorized_keys

ssh_rsa的密钥,可尝试用来ssh密码爆破登录,用户名可能是下面的:smbuser

访问:id_rsa

访问不了

接着目录扫描:http://192.168.236.166/.ssh/

命令:gobuster dir -u http://192.168.236.166/.ssh/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .php,.txt,.html,.zip

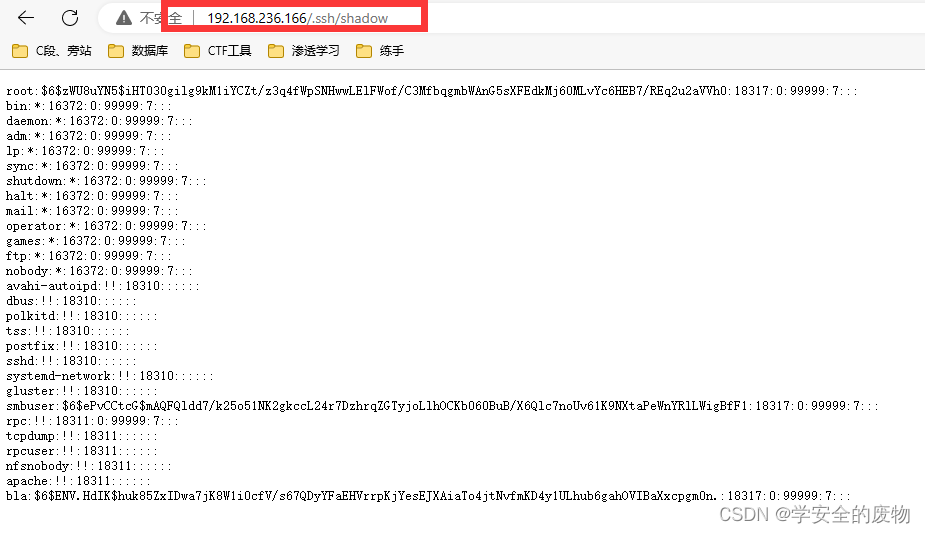

访问:http://192.168.236.166/.ssh/shadow

里面发现:root、smbuser、bla三个用户名,以及openssl加密后的密码

三、信息利用

1、SSH的RSA密码爆破登录

先将数据保存下存为:id_rsa.txt

命令:先赋权:chmod +x id_rsa.txt

再转化:python /usr/share/john/ssh2john.py /home/kali/桌面/id_rsa.txt > rsacrack

运行失败,说明该密钥不对

2、ftp匿名登陆

使用leapftp工具,用户名:Anonymous,登陆成功

上传文件失败,ftp服务没有可写权限

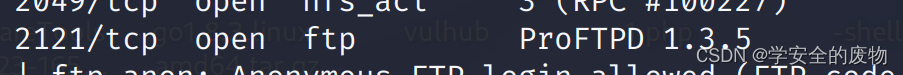

3、2121端口ftp尝试

端口扫描发现2121端口也是ftp服务,版本号在msf漏洞库中可搜索

使用这个poc,为ftp的复制文件漏洞,尝试,无法获取shell

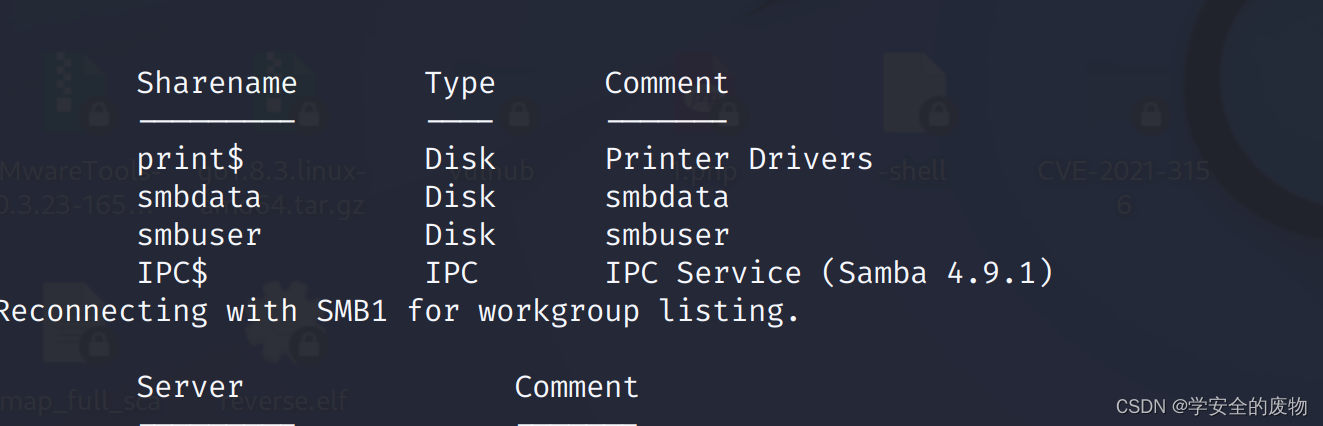

4、smb服务登录

使用工具:enum4linux,可进行信息收集

命令:enum4linux 192.168.236.166

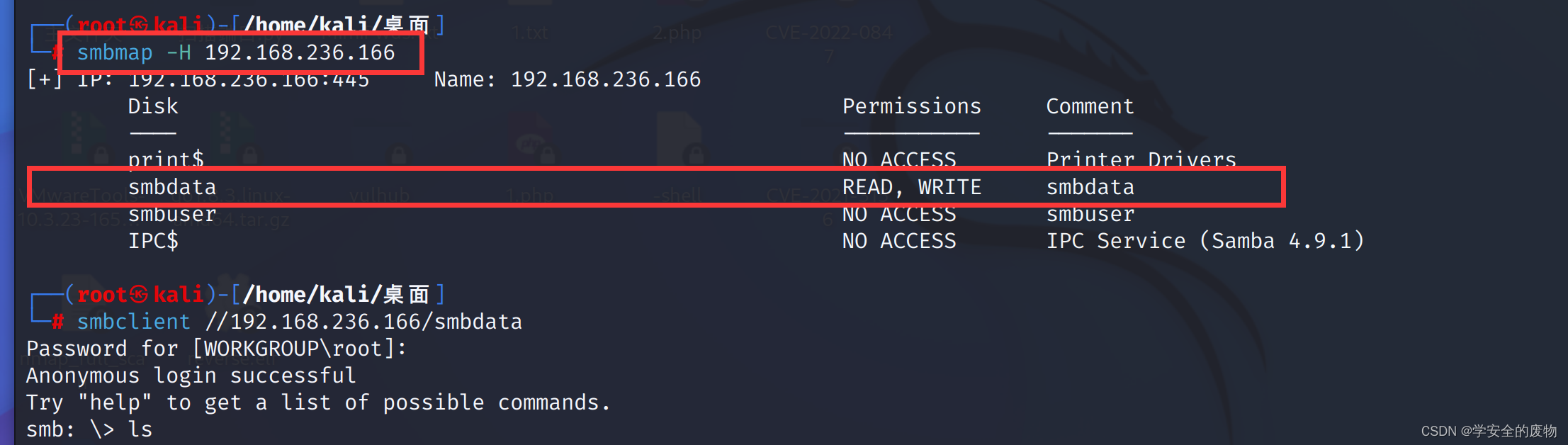

命令:smbmap -H 192.168.236.166

可探测smb服务的一些信息,发现用户名:smbdata具有写权限

之前的端口扫描,发现workgroup:SAMBA

命令:smbclient //192.168.236.166/smbdata workgroup:SAMBA进行登录

在smbdata文件夹中发现:id_rsa 和 note.txt文件

ftp中用get命令进行下载解读:

发现id_rsa的密钥:

命令:ssh2john id_rsa > rsacrack

命令: john rsacrack

解密得到:password

ssh登录:ssh smbuser@192.168.236.166 -i id_rsa 再次输入密码:password,访问失败,有限制

下载note.txt:可能是提权的提示

四、个人总结

1、联想到使用 gobuster工具进行扫描目录

2、注意nmap中-A信息的利用,具有非常多的可用信息

3、nmap扫描出的端口号,逐一进行利用,尤其是版本号在msfconsole中寻找payload

4、smbmap 枚举工具 #smbmap -H 192.168.236.166

5、enum4linux 工具,进行信息收集 #enum4linux 192.168.236.166

6、smb登录:smbclient //192.168.236.166/smbdata

文章详细描述了通过网络侦查工具如netdiscover和nmap进行端口扫描,发现开放的服务如SSH、FTP和SMB。使用dirb和gobuster进行目录扫描,找到敏感文件如.id_rsa和shadow。尝试SSH密码爆破、FTP匿名登录及利用2121端口的FTP漏洞未果。在SMB服务中,通过enum4linux和smbmap收集信息,发现可写权限的用户并成功下载文件,但未能利用这些信息获取完全访问权限。

文章详细描述了通过网络侦查工具如netdiscover和nmap进行端口扫描,发现开放的服务如SSH、FTP和SMB。使用dirb和gobuster进行目录扫描,找到敏感文件如.id_rsa和shadow。尝试SSH密码爆破、FTP匿名登录及利用2121端口的FTP漏洞未果。在SMB服务中,通过enum4linux和smbmap收集信息,发现可写权限的用户并成功下载文件,但未能利用这些信息获取完全访问权限。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?