搜索目标,使用:nmap -sn 192.168.111.0/24 扫描当前ip段的存货

-sn是忽略端口,只扫描存活,发现IP:192.168.111.133

先不要扫描,直接访问:192.168.111.133,打开是普通的网页

观察内容,这是一道CTF题目

打开源码,发现密文,base64解码多次,得到没啥用的东西

看似没啥用,但其实收尾呼应,这跟标题一样

思路就是当成目录来拼接

结果还真的是出现了隐藏目录,这个文件里有很多目录

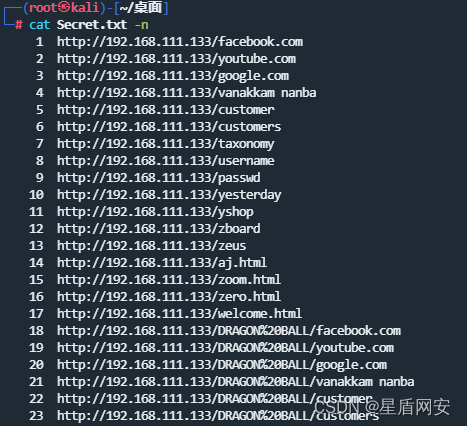

全部都来访问一下吧,先保存下来,然后再用sed工具进行拼接可能性

sed 's|^|http://192.168.111.133|' secret.txt >> Secret.txt

sed 's|^|http://192.168.111.133/DRAGON%20BALL|' secret.txt >> Secret.txt

sed 's|^|http://192.168.111.133/DRAGON%20BALL/Vulhub|' secret.txt >> Secret.txt拼接完后,就是这样子的

但有一些空格,需要变成%20

sed 's/ /%20/g' Secret.txt SEcret.txt Python写个脚本跑一下,全是404,妈的兔子洞

import requests

f = open('www.txt','r',encoding='utf-8')

for i in f.readlines():

res = requests.get(i.strip())

print(res.text)检查图片,下载图片下来,使用几个工具来检查

┌──(root㉿ kali)-[~/桌 面 ]

└─# ls -liah aj.jpg

659682 -rw-r--r-- 1 root root 74K 3月 20日 04:45 aj.jpg

┌──(root㉿ kali)-[~/桌 面 ]

└─# file aj.jpg

aj.jpg: JPEG image data, JFIF standard 1.01, aspect ratio, density 1x1, segment length 16, baseline, precision 8, 959x535, components 3

┌──(root㉿ kali)-[~/桌 面 ]

└─# exiftool aj.jpg

ExifTool Version Number : 12.76

File Name : aj.jpg

Directory : .

File Size : 75 kB

文章讲述了作者通过Nmap扫描IP段并发现CTF挑战,涉及基础网络探测、网页内容分析、密码破解、环境变量利用以获取root权限的过程。

文章讲述了作者通过Nmap扫描IP段并发现CTF挑战,涉及基础网络探测、网页内容分析、密码破解、环境变量利用以获取root权限的过程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?