reGeory适用于公网服务器只开放了80端口的情况。

reGeorg是用 python 写的利用Web进行代理的工具,流量只通过 http 传输,也就是http隧道。

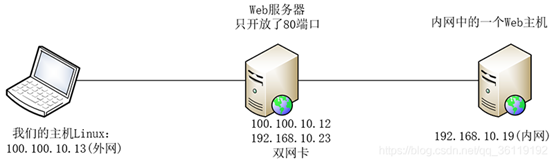

现在有这么一个环境,我们获取到了位于公网Web服务器的权限,或者我们拥有可以往公网Web服务器web目录下上传任何文件的权限,但是该服务器开启了防火墙,只开放了80端口。内网中存在另外一台主机,这里假设内网存在一台Web服务器。然后,我们现在要将公网Web服务器设置为代理,通过公网服务器的80端口,访问和探测内网Web服务器的信息。

实验环境:

公网服务器:CentOS7:两块网卡:外网+内网:192.168.1.13+192.168.52.121

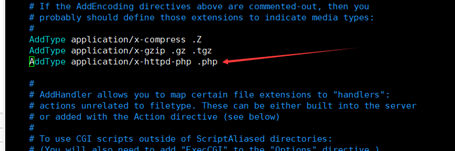

搭建web服务+PHP环境

在/etc/httpd/conf/httpd.conf配置文件里添加AddType application/x-httpd-php .php,使Apache能解析php文件

攻击机:Windows 10 :192.168.1.2

根据公网服务器网站是哪种脚本类型上传哪种类型的脚本,这里我搭建的是php环境,所以上传php脚本

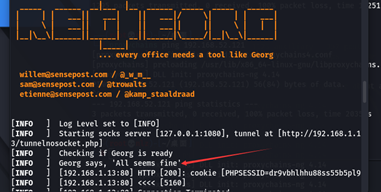

然后,我们在浏览器访问我们上传的 php 脚本,上传路径我们一定得知道,这里我直接上传到网站根目录了。如果看到下面的Georg says, ‘All seems fine’ 表示一切正常!

然后我们在攻击机上执行如下语句

python reGeorgSocksProxy.py -l 0.0.0.0 -p 1080 -u http://192.168.1.13/tunnelnosocket.php #表示本地1080端口的流量都转发给指定的那个url

我们把浏览器代理设置一下:代理类型为SOCKS5

开启代理访问外网地址

接着访问内网地址,成功访问,这样我们建立起了流量隧道

探测内网信息需要使用流量中转工具Proxyfile

reGeorg结合proxychains代理链(HTTP隧道)

实验环境:

攻击机:Kali Linux :192.168.1.3

公网服务器:CentOS7:两块网卡:外网+内网:192.168.1.13+192.168.52.121

kali Linux执行:

python2 reGeorgSocksProxy.py -p 1080 -u http://192.168.1.13/tunnelnosocket.php

配置proxychains代理链的配置文件/etc/proxychains.conf ,将代理设置成本机的1080端口:socks5 127.0.0.1 1080

然后命令前面加上 proxychains即可。如:proxychains curl 192.168.52.121

所以我们流量的走向是: 流量->本地1080端口->web服务器的80端口(通过我们上传的php文件进行流量转发)->内网服务器->web服务器的80端口->本地1080端口

把proxy_dns注释掉

测试:

用Nmap测试

msf测试

441

441

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?