robots协议

是一个爬虫协议,里面有一个robots.txt

原网址是

然后再后面加上robots.txt,可以根据这个txt进行操作

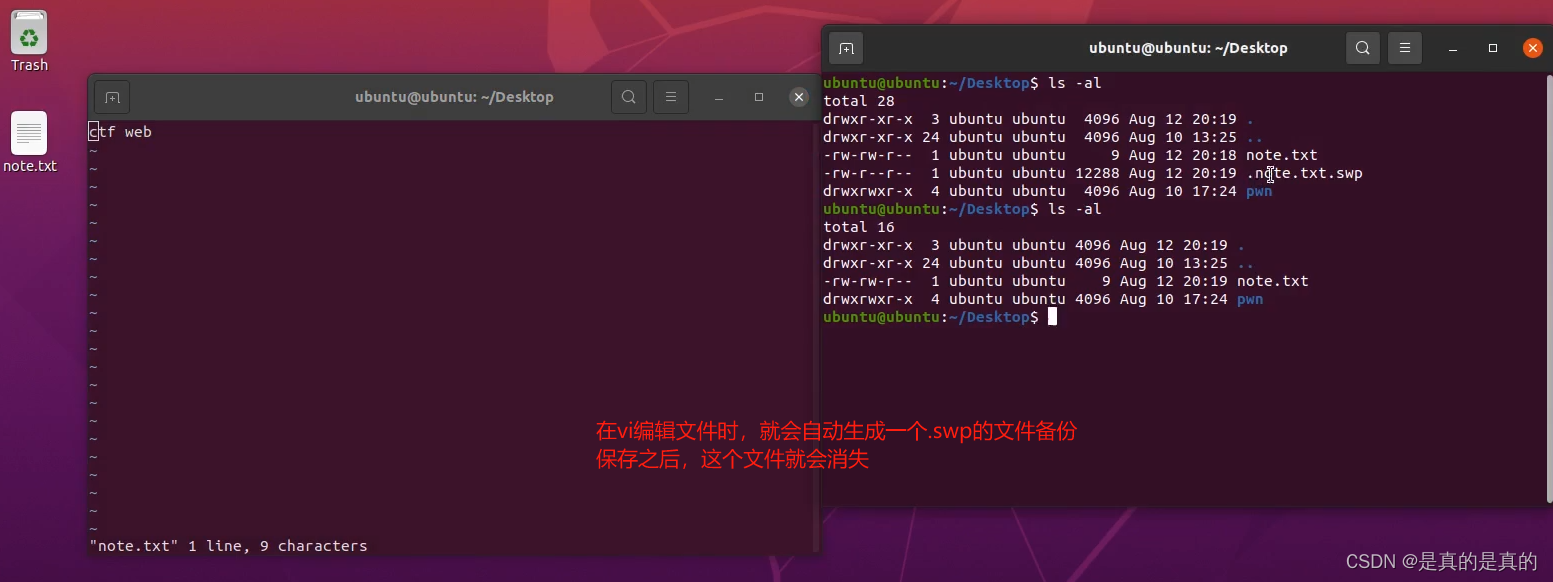

vim隐藏flag

但是得是 ls -al才看得见,如果是ls -l就是看不见的

如果在vi过程中,终端异常退出,.swp会依然存在,是会保存的

使用Wappalyzer

可以知道本网页的编程语言、架构啥的

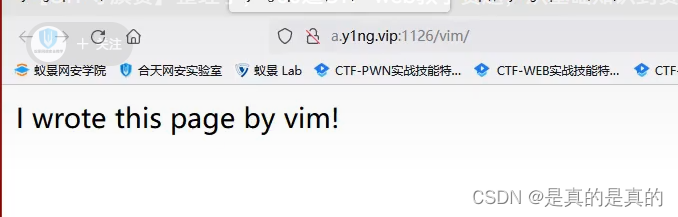

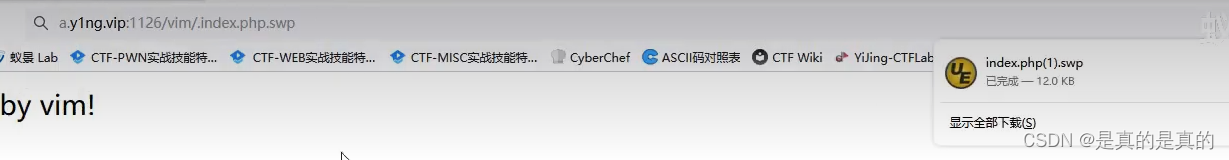

本网页的网址原本是

得知本网页使用php后,因为php是必然有index.php的,所以就可以在网页后面加上index.php

又加上这个提示,就想到那个.swp文件,所以继续加.swp

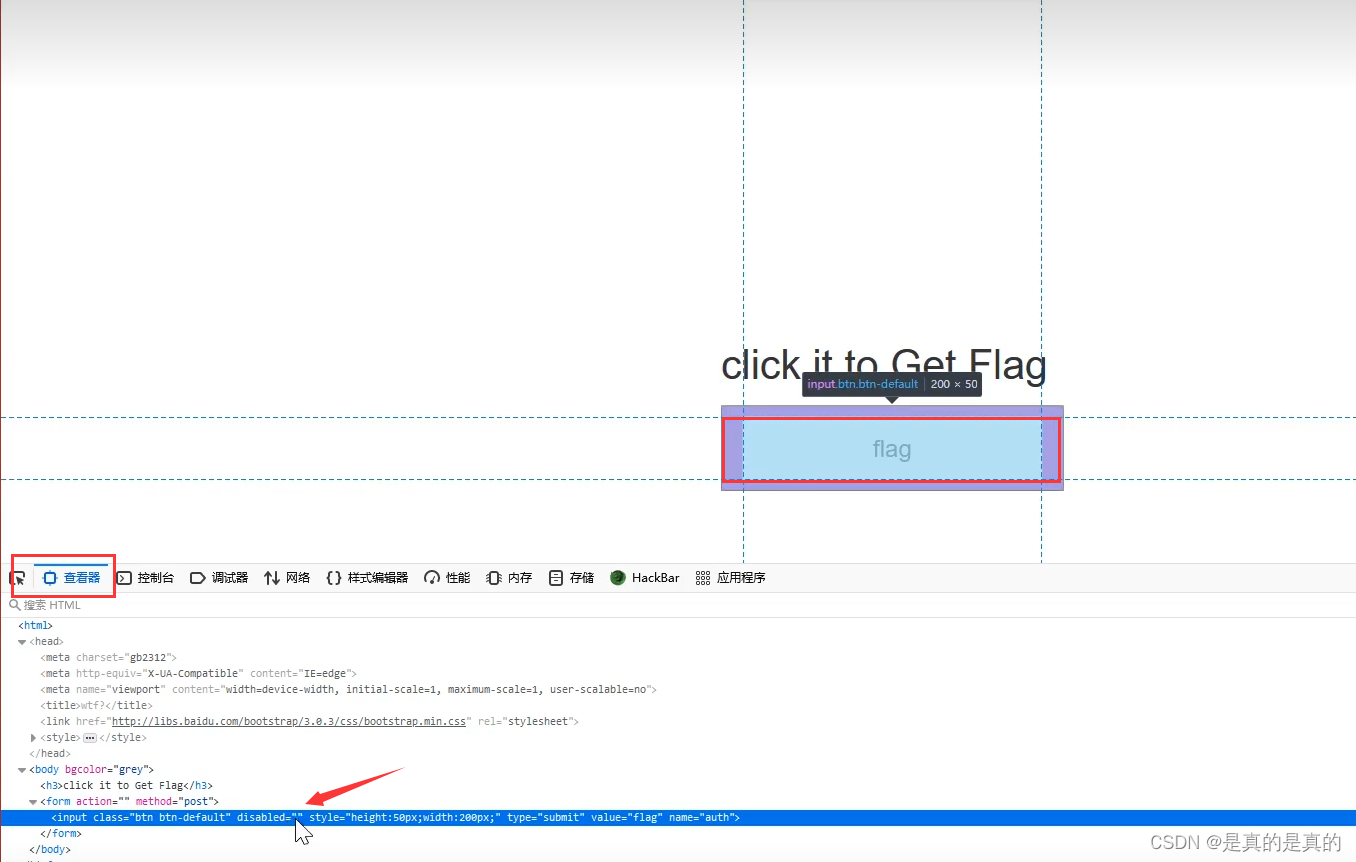

wtfbutton

点击网页的‘检查’--可以修改网页元素

删掉disable=” “;就可点击了

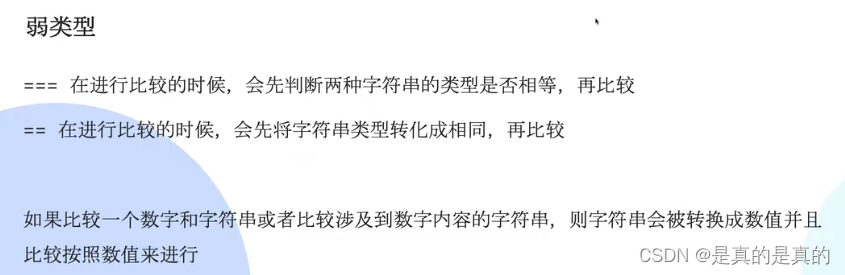

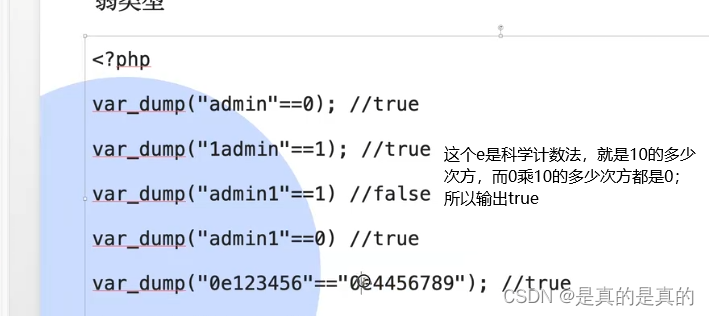

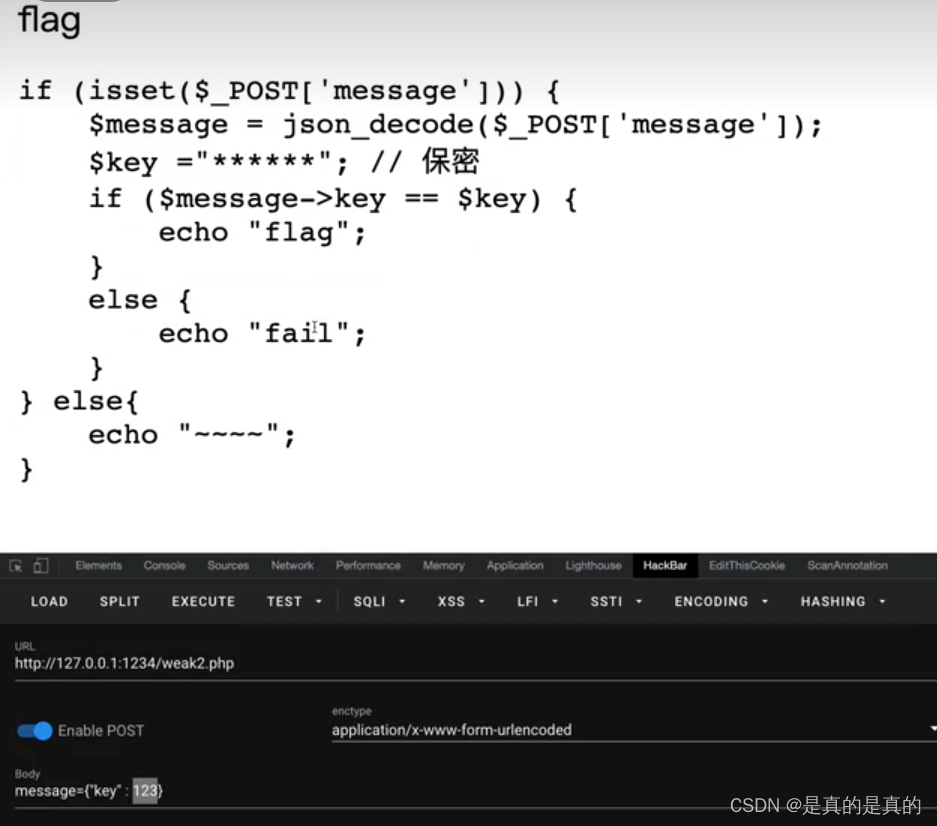

弱类型问题

1.比较问题

第一个”===“比较严格

第二个的转换规则:

123admin-->转换为123

123a123-->转换为123

admin-->转换为0

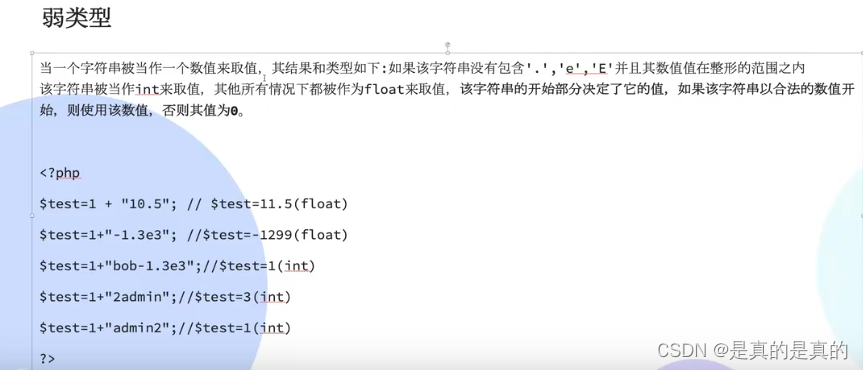

遇到不认识的函数直接百度这个函数

json_decode():对json格式的字符串进行解码,转化为php变量

如果这个保密的key是数字的话,就要找到和他一样的message了,可以用抓包爆破或python写个脚本,for循环一下,找到那个值就行了

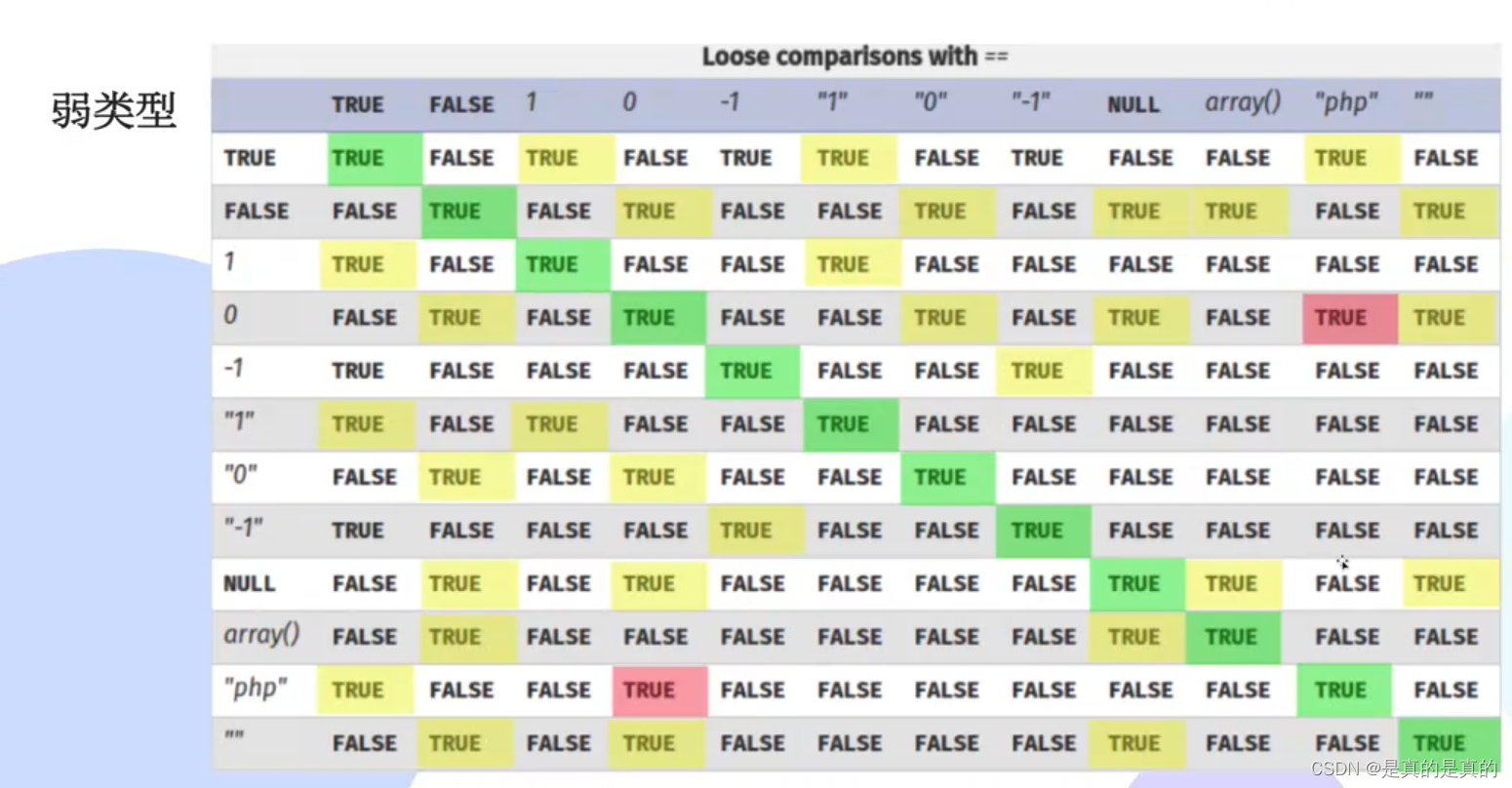

弱类型的比较整理

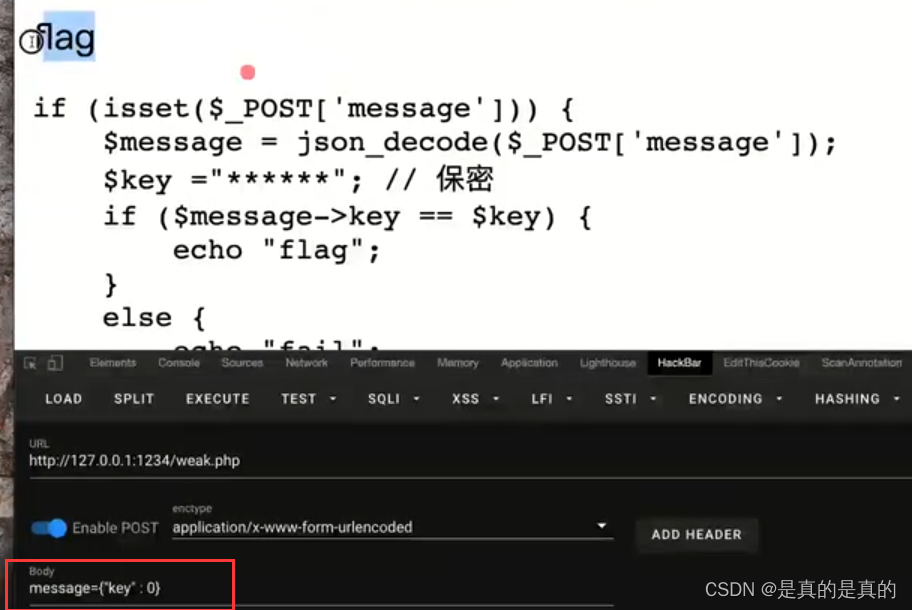

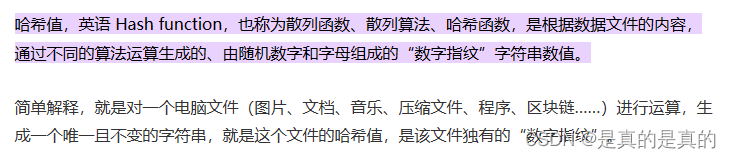

2.哈希(md5)的绕过问题

哈希值不可逆,使用较多的哈希值算法有 MD5、SHA1、SHA256,

以安全性排列:MD5<SHA1<SHA256

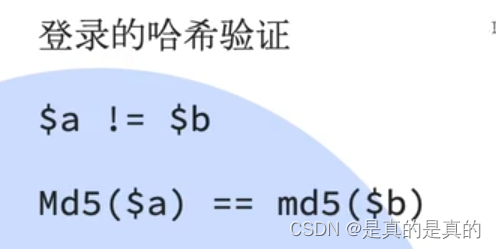

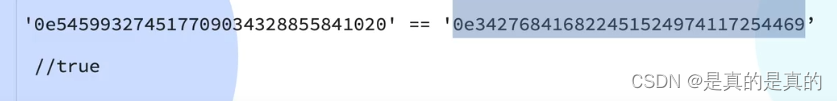

问题1:要怎么实现两个变量不相等,但是两个变量的哈希值满足弱相等

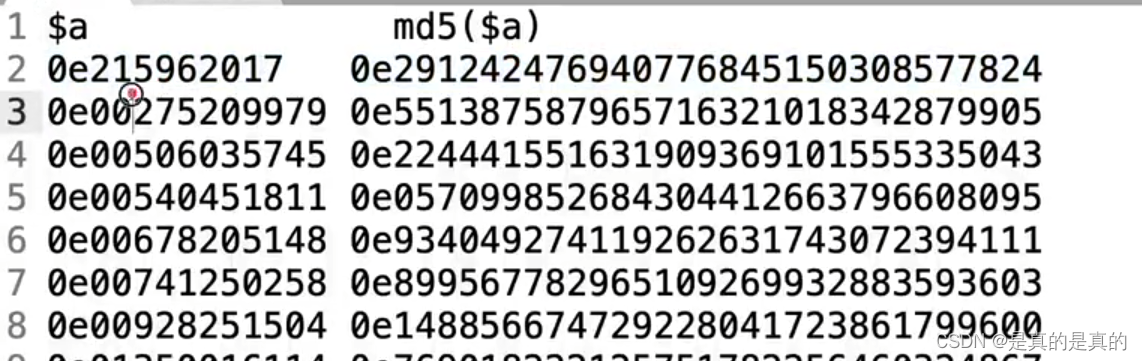

方法1:0e的都是弱相等 的

(0e数字符合md5的规则 )

方法2:

md(array)可以转为null 又null===null

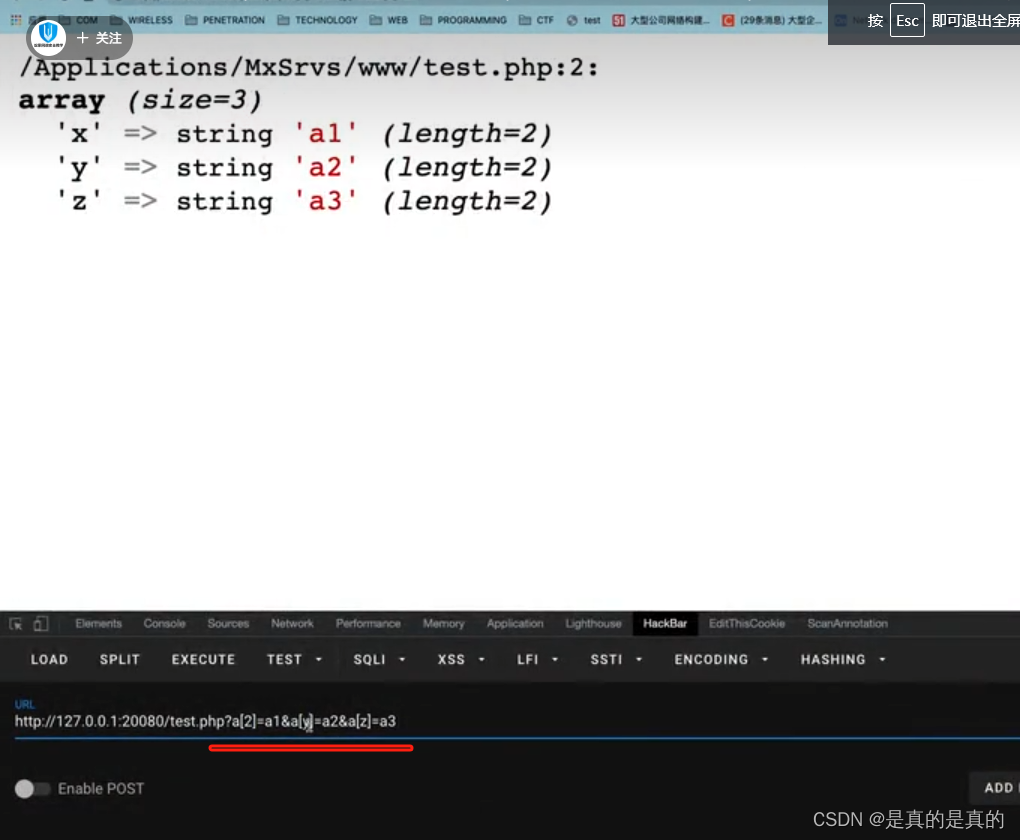

那么如何传数组呢?

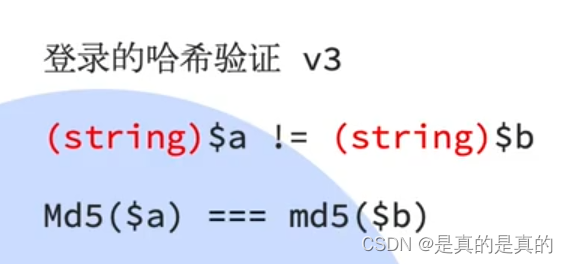

问题2:

方法:md5碰撞(两个不同的东西,拥有同一个相同的md5码)

换一个变量名看一下:

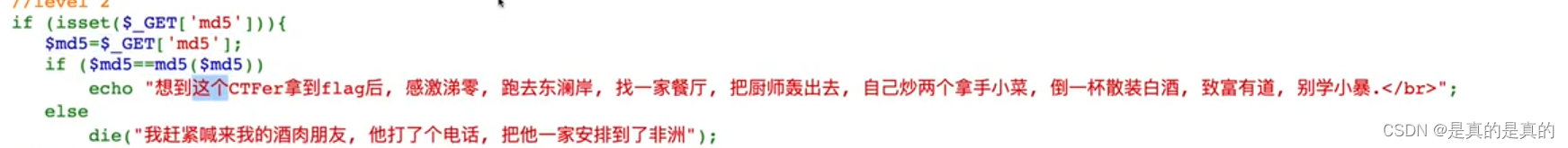

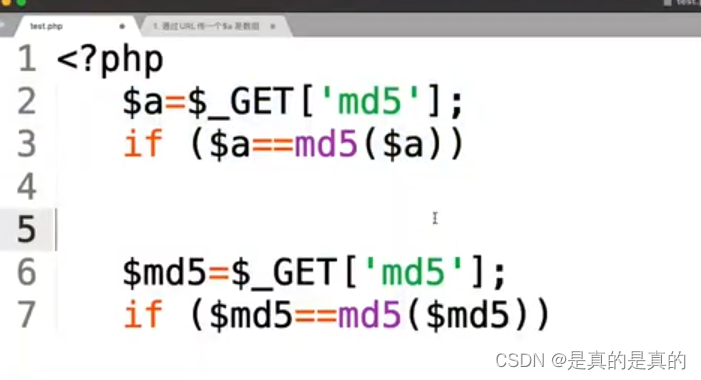

$a =$_GET[' md 5 '];

if($a== md5($a) )

(对比一下,感受一下,md5就是一个变量)

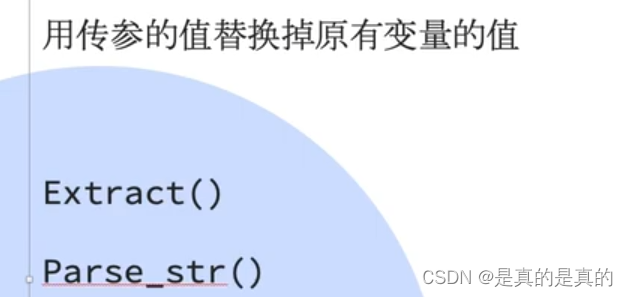

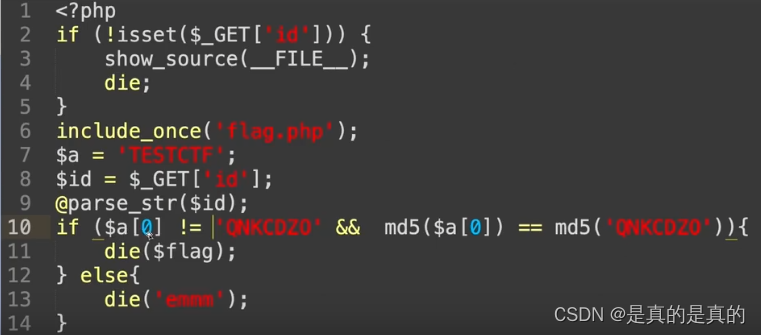

3.变量覆盖

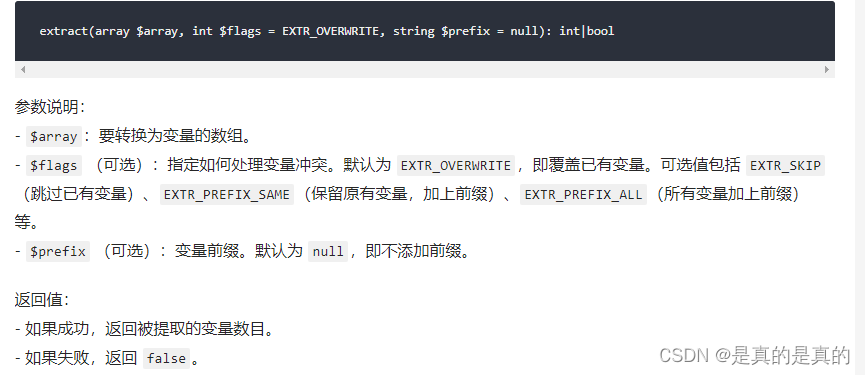

Extract( )

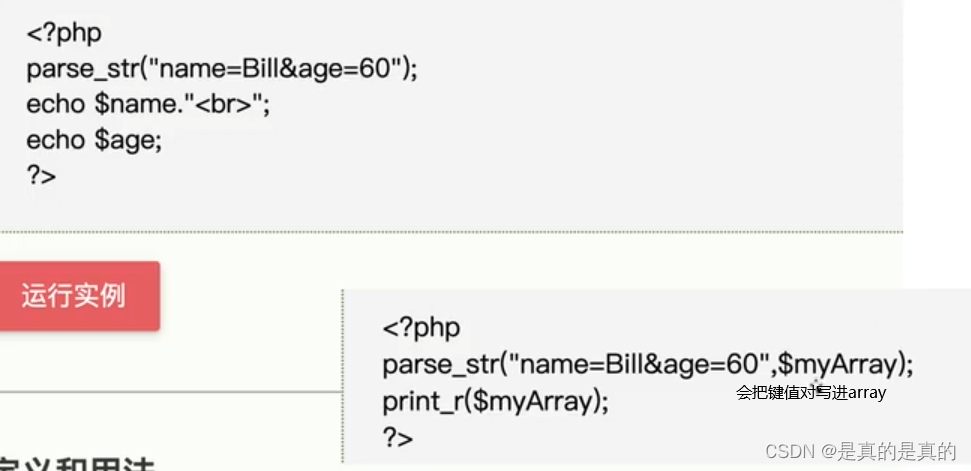

Parse_str( )

把a覆盖成一个数组

要求a[0]与字符串不相等,但是二者md5()值弱相等,所以取一个科学计数法

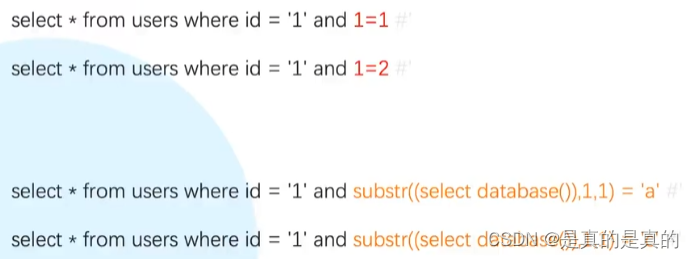

布尔盲注1

盲注:即在sql注入过程中,SQL语句执行查询后,查询数据不能回显到前端页面中,

我们需要使用一些特殊的方式来判断或尝试,这个过程成为盲注

思路:如果数据库运行返回结果时只反馈对错不会返回数据库中的信息,可利用逻辑获得信息

补充

payload是一种以JSON格式进行数据传输的一种方式。

echo( )是输出函数

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?