Firefox forensics百度下题目的意思,是登陆凭证的意思

我们浏览网站登陆账号 都会留下cookie 或seesion 至于他们两间什么关系暂且不说 我们知道会保留密码账号就行,那么我就需要找到他的信息

方法一

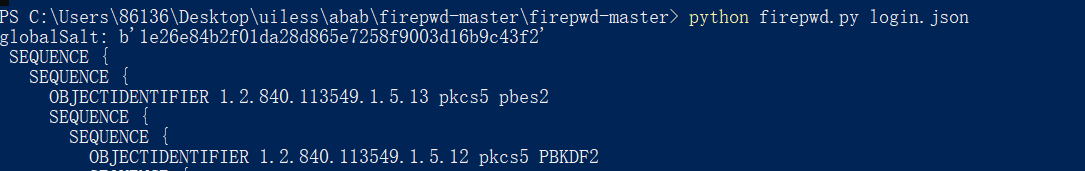

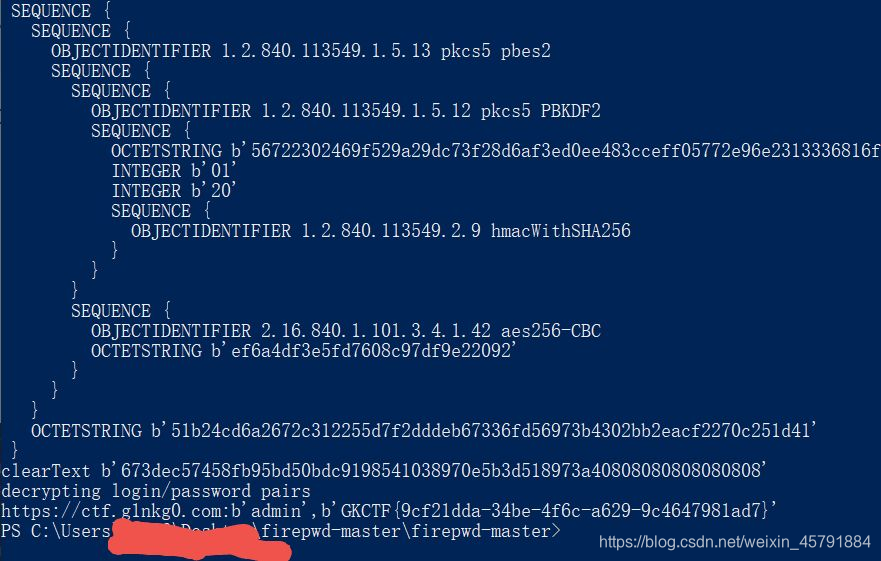

1、下载工具firepwd 爆破密码

github上代码 python运行 其中经历的辛酸 只有我i知道

https://github.com/lclevy/firepwd/

这个要依赖两个模块库 pysan1和 pycrypto

因为第二个目前python3已经不下了 可以用另一个代替 功能一样 PyCryptodome 这个模块是解码用的(当时弄pycrypto疯狂下各种库,下傻了都,最后才知道维护人员跑路了,(lll¬ω¬))

2、命令行执行:

然后我们根据firefox在windows的文件夹(题目说是firefox)打开我们的登录保存的json文件 ,使用firepwd的python文件爆就行了

保存位置

%APPDATA%\Mozilla\Firefox\Profiles\xxxxxxxx.default\ #xxxxxxxx 为随机字母和数字的组合

Login.json文件

dir %APPDATA%\Mozilla\Firefox\Profiles\*logins.json /s /b

会显示保存位置

查看内容

type C:\Users\x\AppData\Roaming\Mozilla\Firefox\Profiles\xx.default-release\logins.json

3、在firepwd打开shell

这里要把题目两文件放在当前目录才能运行

> python firepwd.py -d C:\Users\xxxx\AppData\Roaming\Mozilla\Firefox\Profiles\c5v5b05r.default-release\

或者把文件直接放在此目录也能运行,不用搞前面那些虚的

>python firepwd.py login.json

扩展:

在运行中输入%AppData%\

就可以直接打开C:\Documents and Settings\user\Application Data

方法二:

1、下载RS Browser Forensics

分析系统>分析firefox>查看文件

发现有login的文件 然后我们打开文件夹 把题目的login和key4替换进去 再打开firefox打开about:logins 就可以看到保留下来的登陆密码

这么说来其实不用下载也可以 而且我发现在rs里没有key4的文件 所以后来我先下了打不开 ,没有上传到firefox上 ,这招风险也挺大的,用自己的pc使用 反正我不喜欢 所以替换前我保存了原有的文件 之后再还回去

这个工具的作用可能是看key4? 毕竟在windows文件夹里也有key4 不能分辨能不能替换

扩展:

首先,如果题目有设置主密码,master password 那么需要用明文爆破了在进行登录密码的爆破

然后 firefox

不同版本的Firefox保存记录的文件名称不同,具体区别如下:

· Version大于等于32.0,保存记录的文件为logins.json

· Version大于等于3.5,小于32.0,保存记录的文件为signons.sqlite

不同版本的Firefox密钥文件的位置不同,具体区别如下:

· Version小于58.0.2,密钥文件为key3.db

· Version大于等于58.0.2,密钥文件为key4.db

方法一的工具支持主密码破解

支持使用Master Password解密。

注:我在自己的测试环境下,firepwd.py只支持key3.db的Master Passwor解密,key4.db的Master Passwor解密存在bug。

命令示例:

使用测试文件mozilla_db(key3.db),Master Password为MISC*,命令如下:

Key4不行 有bug

最后补充下,如果发现方法一不行,那么问题可能在windows的login文件夹里 第一次我没有替换题目的文件进去 直接用其实失败了 后来我换了方法二发现也不行 但是我已经替换了文件 当时没留意(做到砸电脑了都) 想着再来试一遍,发现行了 结果在上面 所以 可以试试替换文件,哈哈

本文介绍了在GKCTF2021中进行Firefox浏览器登录凭证分析的两种方法。方法一利用firepwd工具,通过爆破密码来恢复信息,依赖pysan1和PyCryptodome库。方法二使用RS Browser Forensics工具直接查看login文件。同时,文章提到了Firefox不同版本中保存记录文件和密钥文件的区别,并指出firepwd对于key4.db的Master Password解密存在bug。

本文介绍了在GKCTF2021中进行Firefox浏览器登录凭证分析的两种方法。方法一利用firepwd工具,通过爆破密码来恢复信息,依赖pysan1和PyCryptodome库。方法二使用RS Browser Forensics工具直接查看login文件。同时,文章提到了Firefox不同版本中保存记录文件和密钥文件的区别,并指出firepwd对于key4.db的Master Password解密存在bug。

6192

6192

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?