web文件上传漏洞

文件上传漏洞适用于可以上传文件的地方,比如说网页当中可以上传头像、上传寸照、报表、资料文件等等等等。这里我们用到的系统是DVWA,随便百度一下就可以找到,这个环境需要自己搭建,它就是个网页,在电脑上搭好即可,具体怎么搭下次再说。

-

登录DVWA

密码为默认密码

admin/password

gordonb/abc123

1337/charley

pablo/letmein

smithy/password(登陆不了就百度)

这就是进来的样子了 -

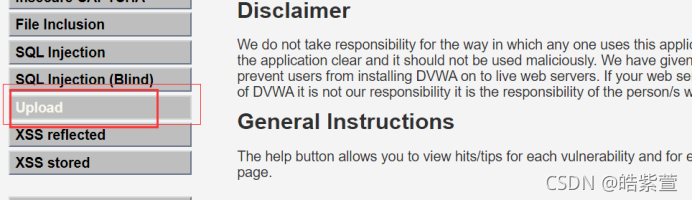

在这里我们选择upload

-

一句话木马

-

其实一句话木马是一个类型,并不是全都一模一样,可以根据具体需求,修改相关代码,<?php @eval ($_POST['pass'])?>这只是一个基本类型,还有GET等,pass只是一个参数,后面如果用webshell(管理工具)的话,连接会需要用到。

本文介绍了如何利用DVWA(Damn Vulnerable Web Application)进行web文件上传漏洞的实践。通过默认密码登录DVWA,选择文件上传功能,上传包含一句话木马的.php文件,获取服务器路径,使用菜刀工具连接并成功进入,展示了文件上传漏洞的危害和利用过程。

本文介绍了如何利用DVWA(Damn Vulnerable Web Application)进行web文件上传漏洞的实践。通过默认密码登录DVWA,选择文件上传功能,上传包含一句话木马的.php文件,获取服务器路径,使用菜刀工具连接并成功进入,展示了文件上传漏洞的危害和利用过程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

907

907

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?