给个关注?宝儿!

给个关注?宝儿!

给个关注?宝儿!

目录

众所周知,CommonCollections利⽤链是作为反序列化学习不可绕i过的一关

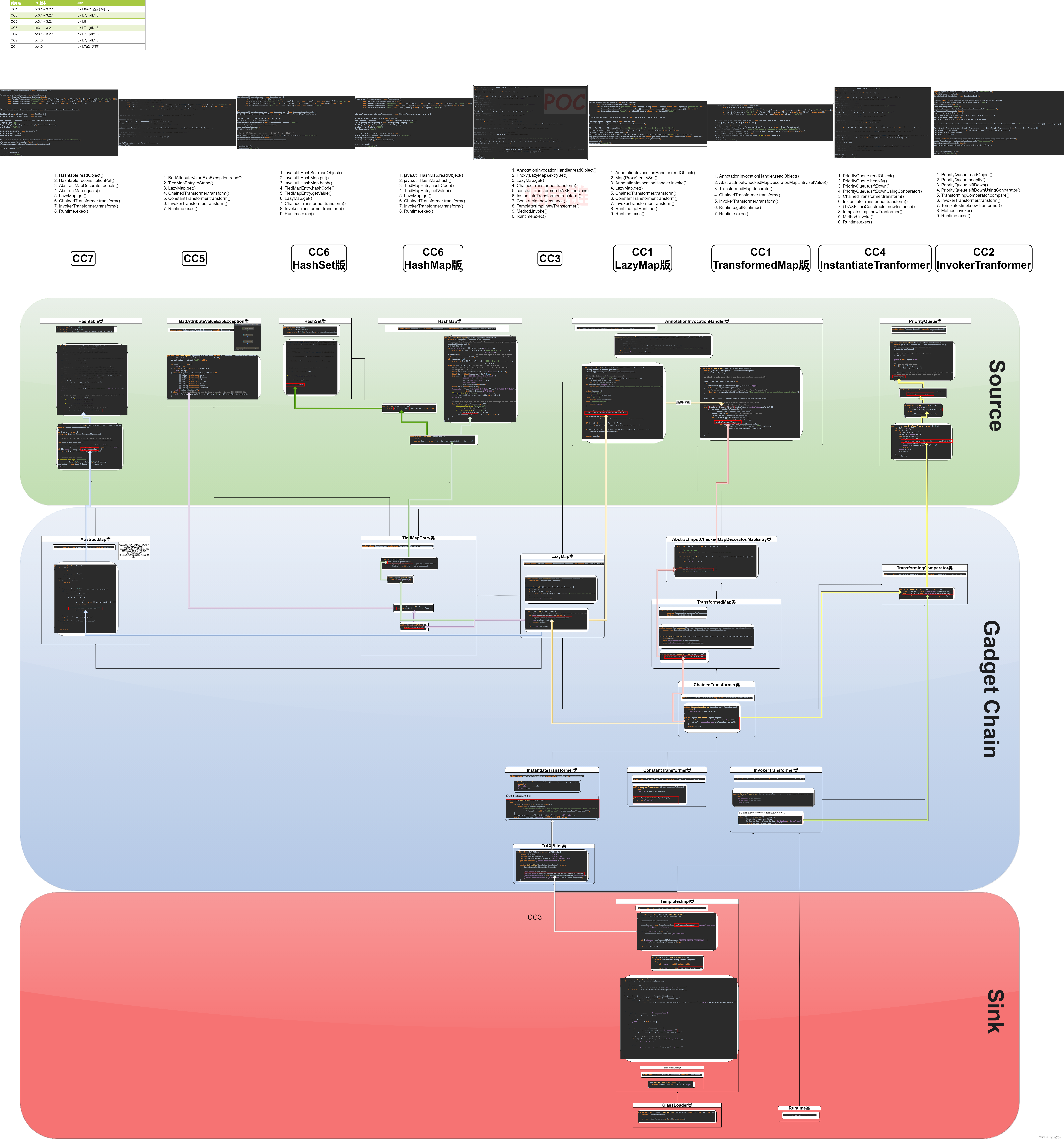

图解

先挂一张wh1te8ea的利用链图解,非常直观!

代码demo

分析:

代码使用了phith0n大佬的代码,对原本复杂的源码进行了优化,适合复现以及更加深刻理解

demo代码:

package test.org.vulhub.Ser;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.TransformedMap;

import java.util.HashMap;

import java.util.Map;

public class CommonCollections1 {

public static void main(String[] args) throws Exception {

Transformer[] transformers = new Transformer[]

本文介绍了Java反序列化中CommonCollections的TransformedMap利用链,通过图解和代码示例详细阐述了如何利用TransformedMap、Transformer、ConstantTransformer、InvokerTransformer和ChainedTransformer执行命令。简化后的demo展示了不依赖反射的CC利用链执行流程。

本文介绍了Java反序列化中CommonCollections的TransformedMap利用链,通过图解和代码示例详细阐述了如何利用TransformedMap、Transformer、ConstantTransformer、InvokerTransformer和ChainedTransformer执行命令。简化后的demo展示了不依赖反射的CC利用链执行流程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1501

1501

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?