警惕!HTTPS 证书可能会暴露你的 IP 地址

群联科技-张现

PART ONE

前沿

在互联网的世界里,我们都知道 HTTPS 协议是为了保障网络通信的安全而存在的。它通过 SSL/TLS 证书对数据进行加密,让我们在浏览网页、进行在线交易等操作时,信息能够安全地在客户端和服务器之间传输。然而,你可能不知道的是,HTTPS 证书在某些情况下,竟然会成为暴露服务器 IP 地址的 “罪魁祸首”,这就像在安全的城堡上开了一扇隐藏的后门,给我们带来了潜在的安全风险。

PART TWO

HTTPS 证书暴露 IP 的原理

当我们访问一个 HTTPS 网站时,浏览器和服务器之间会进行 TLS 握手来建立安全连接。在这个过程中,客户端会向服务器发送 “client hello” 信息,服务器收到后会回应 “server hello”,并携带自己的 SSL 证书。如果服务器配置不当,比如使用了 IP 地址生成的 SSL 证书,或者在 Nginx 等服务器软件的默认或错误配置下,直接访问 IP 的 443 端口,Nginx 会返回默认站点的 SSL 证书,而证书中的通用名称(common name)可能包含域名信息。

例如用Nginx或者宝塔部署网站,在默认或不正确的配置下,网站开启ssl,直接访问ip的443端口,即ip:443,Nginx会返回默认一个站点的ssl证书,间接的能让别人扫到这个ip对应的域名。

原理就是对ip的443端口发送clienthello,对方回复的 serverhello中有ssl证书,ssl证书里的common name 有域名信息。这样就知道了解析这个ip的域名。所以更准确的说是IP的443端口可能会暴露了域名。

动作再大一点,批量扫描机房的ip段,把对应的域名-ip 的多值映射表统计起来。以后想查某个域名对应的源站 ip 查这个表就够了,这是黑产喜欢干的事。同时也是很多站点,明明套上了cdn,依然能被打到源站IP的原因。

(IP访问根目录会获取到对应的证书)

通过这种方式,攻击者就有可能获取到解析该 IP 的域名,进而知道服务器的相关信息。更有甚者,攻击者可以批量扫描机房的 IP 段,建立域名 - IP 的映射表,这样就能轻松查到某个域名对应的源站 IP 了。

PART THREE

暴露 IP 带来的风险

-

遭受针对性攻击:一旦服务器的 IP 地址被暴露,攻击者就可以针对该 IP 进行各种攻击,如 DDoS 攻击,通过大量的请求使服务器瘫痪,导致网站无法正常访问。还可能进行端口扫描,寻找服务器上可能存在的漏洞,然后利用这些漏洞进行入侵,窃取敏感信息,如用户账号、密码、企业机密数据等。

-

隐私泄露:对于一些个人网站或企业内部网站,IP 地址的暴露可能会导致隐私信息的泄露。例如,网站管理员的个人信息、服务器所在的地理位置等都可能被攻击者获取,从而对个人或企业的隐私造成威胁。

PART FORE

如何防止 HTTPS 证书泄露 IP

1.优化服务器配置

-

避免使用 IP 地址生成 SSL 证书:尽量使用域名来申请和配置 SSL 证书,而不是使用 IP 地址。这样可以避免证书本身就包含可能暴露 IP 的信息。在证书申请流程中,选择正确的证书类型(如通配符证书、多域名证书等),以满足业务需求且不暴露 IP。

-

检查 Nginx 等服务器软件配置:仔细检查 Nginx 等服务器软件的配置文件,确保默认站点的 SSL 证书不会在错误访问时被返回。可以通过修改配置,让默认站点不启用 SSL,或者配置一个专门的默认 SSL 证书,且该证书不包含敏感信息。同时,配置 Nginx 的 server_name 指令,明确指定允许访问的域名,避免因配置不当导致证书泄露。

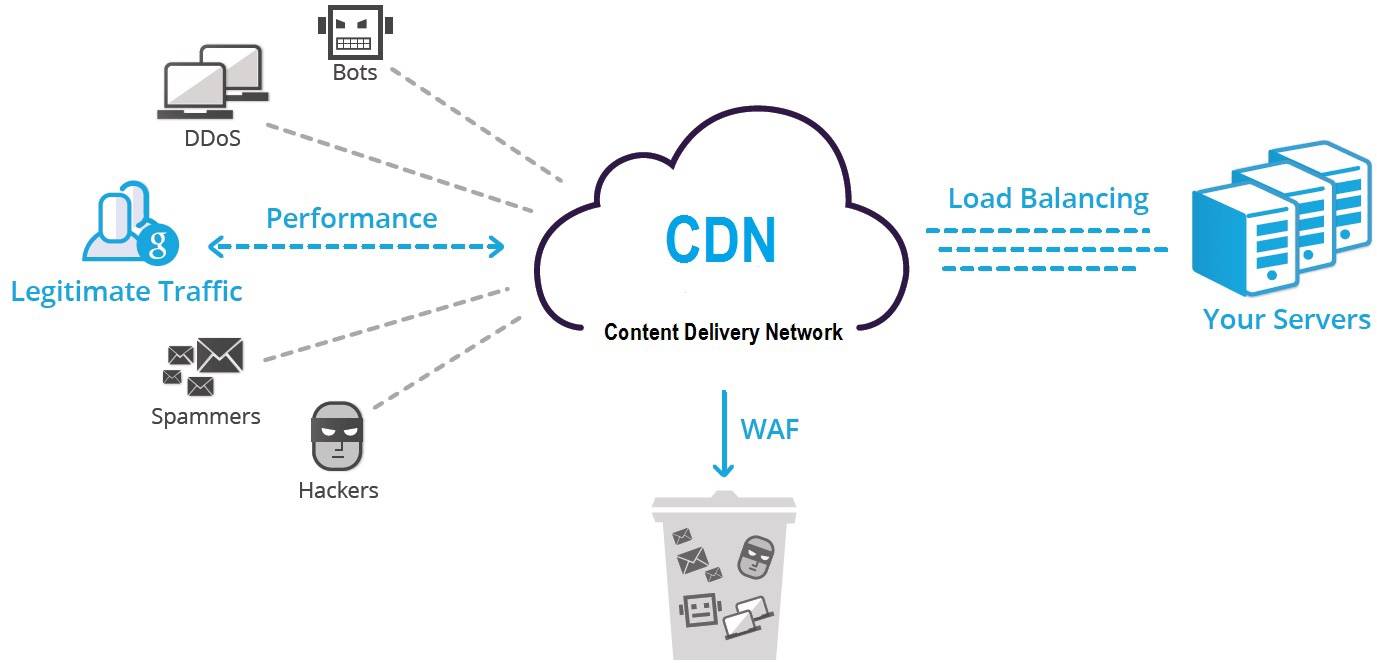

2.使用 CDN/高防IP/云安全服务的网络

1. 启用 CDN 的 SSL/TLS 终止功能:大多数 CDN 提供商都提供 SSL/TLS 终止功能,客户端与 CDN 之间的连接是加密的,而 CDN 与源服务器之间的连接可以是明文的,这样客户端就无法直接看到源服务器的 IP 地址。同时,要启用 CDN 的 SSL/TLS 证书,并确保所有通过 CDN 的请求都使用 HTTPS。

2. 配置 CDN 的缓存策略:合理配置 CDN 的缓存策略,让更多的静态资源(如图片、CSS、JavaScript 文件等)缓存在 CDN 节点上。这样不仅可以提高网站的访问速度,还能减少对源服务器的直接访问,降低 IP 暴露的风险。

3.隐藏服务器响应头

1. 删除敏感响应头信息:源服务器应避免在响应中包含任何可能泄露其 IP 地址的信息,如 X - Powered - By、Server 等 HTTP 头。CDN 通常会修改或删除这些头信息,所以要确保在配置 CDN 时启用这些功能。如果没有使用 CDN,可以在服务器配置中手动删除或修改这些响应头。

2. 使用自定义响应头:考虑使用自定义的响应头来代替可能暴露信息的默认响应头。例如,创建一个自定义的 “X - MyApp - Version” 头来代替 “X - Powered - By”,这样既能传递必要的信息,又不会暴露服务器的敏感信息。

4.使用私有 IP 地址

1. 在内部网络中通信:在 CDN 与源服务器之间,使用私有 IP 地址(如 RFC 1918 定义的地址,即 10.0.0.0 - 10.255.255.255、172.16.0.0 - 172.31.255.255、192.168.0.0 - 192.168.255.255)进行通信,防止外部实体直接访问到源服务器的真实 IP。确保 CDN 和源服务器位于同一私有网络中,并通过 VPN、专用线路或其他安全方式进行连接。

2. 配置防火墙规则:配置源服务器的防火墙规则,只允许 CDN 的 IP 地址或特定网络范围的 IP 访问源服务器。使用安全组或 ACL(访问控制列表)来进一步限制对源服务器的访问。例如,在云服务器环境中,可以设置安全组规则,只允许 CDN 节点的 IP 地址访问源服务器的特定端口(如 80 和 443 端口)。

5.禁止IP直接访问网站,配置无效证书

1.

# 禁止IP直接访问网站

server {

listen 80 default_server;

listen [::]:80 default_server;

server_name _;

return 444;

}

使用自签IP的SSL证书,返回444

自签证书的目的不是为了访问,而是避开Nginx的这个缺陷。生成自签的IP SSL证书可以用开源的Mkcert(https://myssl.com/create_test_cert.html)工具。Mkcert使用起来稍微麻烦,或者用一个测试证书的在线网页工具:https://myssl.com/create_test_cert.html

在填写域名的位置填上IP地址,点生成按钮会自动测试证书展示在下面,各自保存为.pem文件和.key文件。

最后在nginx里配置上“return 444”,类似配置大概:

{

listen 80 ;

listen 443 ssl http2 default_server;

server_name ip;

#HTTP_TO_HTTPS_END

ssl_certificate xxxx.pem;

ssl_certificate_key xxxx.pem;

ssl_protocols TLSv1.1 TLSv1.2 TLSv1.3;

return 444;

}

网络安全无小事,HTTPS 证书虽然是保障网络安全的重要工具,但如果使用不当,也可能成为安全漏洞的源头。群联科技作为专业的安全防护公司,将始终以客户的安全为首要目标,不断提升技术水平,完善防护策略,为您的网络安全保驾护航。希望大家能够将这篇文章分享出去,让更多的人了解到 HTTPS 证书的潜在风险,共同营造一个安全、可靠的网络环境。

如果您在网络安全方面有任何需求或疑问,欢迎随时联系群联科技,我们将竭诚为您服务!

PART FIVE

如何避免攻击发生

(一)服务器用不到的服务端口在防火墙上禁止

(二)更改服务器默认的远程端口,做密钥登陆

(三)小心服务器上传漏洞,程序业务逻辑要符合实际情况

(四)隐藏服务器IP地址,接口地址,防止被黑客直接攻击

(五)做好服务器数据异步备份,以防特殊情况发生

(六)及时更新服务器漏洞补丁,观察服务器环境做服务器监听报警

(七)如对安全不了解,不知如何部署可找专业的防护公司进行防护

运营平台在app开发好,功能上有吸引人的地方后还要注意平台的安全性,不然做的再好被同行盯上无法运营那是天大的损失!!!切记网络安全已经不容忽视,如今的行业特别卷,行业攻击更是频频发生!重视网络安全,从你我做起。

你的点赞和转发是对张现辛苦付出的认可与支持,希望大家动动发财的小手,让更多人关注网络安全,提升网络安全意识,共建和谐家园!!!!

275

275

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?