使用hashcat破解Windows账户密码

(使用提供的资源直接完成实验,包括破解工具)

hashcat简介

Hashcat是自称世界上最快的密码恢复工具。它在2015年之前拥有专有代码库,但现在作为免费软件发布。适用于Linux,OS X和Windows的版本可以使用基于CPU或基于GPU的变体。支持hashcat的散列算法有Microsoft LM哈希,MD4,MD5,SHA系列,Unix加密格式,MySQL和Cisco PIX等。

破解过程

1、在虚拟机中创建账户

在本机中也可以,如果不行就用虚拟机创建,我用虚拟机中xp系统创建

直接在运行此文件:

运行后会让你输入一个号码,随机输入就行,比如3945729,输入不同,生成账号的密码也不同

生成一个名为sgbuser的账号:

目标破解这个账号的密码

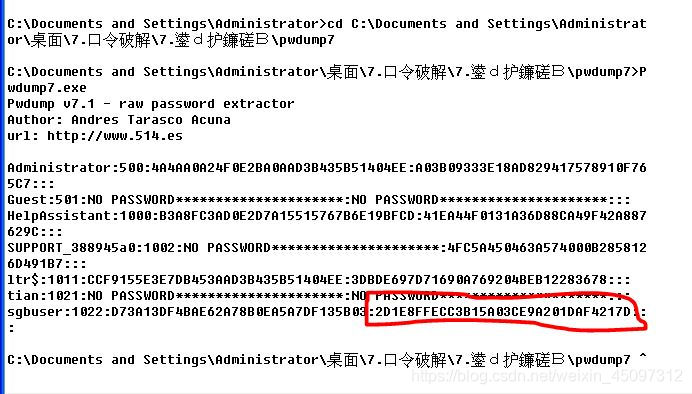

2、使用pwdump7查看NT-hash

在虚拟机中用命令行执行提供的工具中的Pwdump7.exe,则可看到:

其中红色的部分就是NT-hash,先复

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2343

2343

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?