JJEncode混淆

AAEncode 混淆

JSFuck 混淆

JavaScript Obfuscator 混淆

另外推荐js混淆文章](https://zhuanlan.zhihu.com/p/627366165)

JJ混淆

特征:包含很多$

spa10案例 https://spa10.scrape.center/

查看 main.js 文件看到大量$构成代码,(JJ混淆)

复制代码,粘贴入控制台,去掉()

JJ混淆的一般套路就是Function自执行函数,我们只需去掉混淆代码最后的()在控制台输出即可跳入虚拟机显示明文代码。

AA混淆

特征:包含很多颜文字

spa11案例 https://spa11.scrape.center/

查看 main.js 文件看到大量颜文字构成代码,(AA混淆)

复制代码,粘贴入控制台,去掉(‘_’);

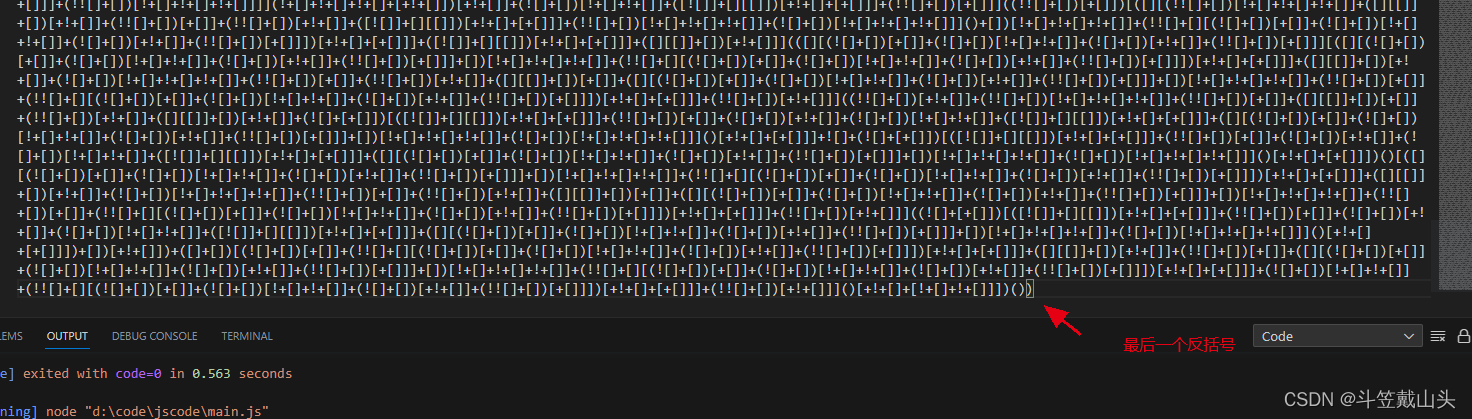

JSFuck混淆

- 特征:包含很多[ ]、()、+、!

- spa12案例 https://spa12.scrape.center/

- 查看 main.js 文件看到大量[]构成代码,

- 复制代码,粘贴到Vscode

- 找到最后第一个括号里的内容;查找技巧:看括号亮度。

- 注意代码复制进去之后不要乱点,乱点再选中,就不是刚复制进去后的效果了,可重新操作

- 一般正括号会在前几行

- 复制最后一个括号里的内容,粘贴到控制台,得到还原明文

JavaScript Obfuscator 混淆

- 特征:包含很多——0x字母无意义的字符串,阅读难度增加

- spa13案例 https://spa13.scrape.center/

- 查看 main.js 文件看到大量_0x数字字母 构成代码,阅读难度高

- 但是这些代码都是可以直接运行的 ,在调试模式下,可以慢慢的梳理出混淆后方法

- 也还原工具,但是没有办法完全还原成明文,还会存在无意义的命名

- 一般也可以不做还原,搞懂逻辑后,直接使用execjs运行 ob混淆后的代码。

502

502

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?